Utforsk om ditt GitHub-repository inneholder sensitiv informasjon som passord, hemmelige nøkler, konfidensielle opplysninger, med mer.

GitHub er en plattform som brukes av millioner av brukere til å hoste og dele kode. Dette er en utmerket ressurs, men det er dessverre ikke uvanlig at utviklere ved et uhell legger sensitiv informasjon i et offentlig repository. Slike hendelser kan få katastrofale konsekvenser.

Det finnes en rekke eksempler der konfidensielle data har lekket fra GitHub. Det er umulig å eliminere menneskelig feil fullstendig, men det finnes tiltak som kan redusere risikoen.

Hvordan kan du sørge for at ditt repository er fritt for passord eller nøkler?

Det enkleste svaret er: ikke lagre dem der.

Som en beste praksis bør du benytte deg av programvare for hemmelig administrasjon for å lagre all sensitiv informasjon.

I virkeligheten er det derimot vanskelig å kontrollere alle andres handlinger, spesielt hvis du jobber i team.

Om du benytter Git for å initialisere og distribuere applikasjonen din, vil den opprette en .git-mappe. Hvis denne mappen er tilgjengelig via internett, kan den avsløre sensitiv bekreftelse. Dette er ikke ønskelig og du bør vurdere å blokkere .git URI.

De følgende løsningene kan hjelpe deg med å identifisere potensielle feil i ditt repository.

Hemmelighetsskanning

GitHubs hemmelighetsskanningsfunksjon er et effektivt verktøy som oppdager utilsiktede hemmeligheter som er gjemt i koden din, og beskytter deg mot datalekkasjer og kompromittering. Funksjonen fungerer sømløst for både offentlige og private repositories, og den sjekker hver eneste krok og krok for å avdekke eventuelle skjulte hemmeligheter.

Funksjonaliteten strekker seg imidlertid lenger enn det. Når en hemmelighet oppdages, tar GitHub proaktive tiltak ved å varsle de relevante tjenesteleverandørene. Disse varslene oppfordrer leverandørene til å redusere potensielle risikoer raskt. Når det gjelder private repositories, varsler GitHub også organisasjonseiere eller administratorer. Dette sikrer at de riktige personene i teamet ditt umiddelbart blir gjort oppmerksomme på situasjonen.

For å gi kontinuerlig oversikt vises advarsler tydelig i repositoryet. Dette fungerer som et klart signal for deg og teamet ditt om å iverksette tiltak umiddelbart. GitHubs hemmelighetsskanningsfunksjon er en årvåken alliert som sørger for at ingen hemmeligheter forblir uoppdaget, og at dine prosjekter forblir sikre.

Bruk fordelen av hemmelighetsskanning og kod trygt, i visshet om at din sensitive informasjon er beskyttet.

Git-hemmeligheter

La meg presentere git-secrets, et verktøy som kan redde oss fra pinlige situasjoner der vi utilsiktet har lagt til hemmeligheter i våre Git-repositories. Det skanner commits, commit-meldinger og sammenslåinger for å forhindre at hemmeligheter lekker ut i koden vår.

For å komme i gang på Windows kjører vi ganske enkelt install.ps1 PowerShell-skriptet. Dette skriptet kopierer de nødvendige filene til en installasjonsmappe og legger dem til i vår bruker-PATH. Dette gjør git-secrets lett tilgjengelig fra hvor som helst i vårt utviklingsmiljø.

Etter installasjon fungerer git-secrets som en årvåken vaktmester som kontrollerer om noen commit, commit-meldinger eller flettehistorikk stemmer overens med våre konfigurerte forbudte mønstre. Hvis den oppdager en match, avvises committet, og sensitiv informasjon forhindres fra å slippe gjennom sprekkene.

Vi kan finjustere git-secrets ved å legge til regulære uttrykksmønstre til en .gitallowed-fil i repositoryets rotkatalog. Dette hjelper oss med å filtrere ut linjer som kan utløse en advarsel, men som er legitime, og gir en god balanse mellom sikkerhet og brukervennlighet.

Når du skanner en fil, henter git-secrets ut alle linjer som samsvarer med forbudte mønstre og gir detaljert informasjon, inkludert filstier, linjenumre og de samsvarende linjene. Den sjekker også om de matchede linjene stemmer overens med våre registrerte tillatte mønstre. Committet eller sammenslåingen anses som sikker dersom tillatte mønstre opphever alle linjer som ble flagget. Git-secrets blokkerer imidlertid prosessen hvis noen samsvarende linjer ikke stemmer overens med et tillatt mønster.

Når vi bruker git-secrets, må vi være forsiktige. Forbudte mønstre bør ikke være for brede, og tillatte mønstre bør ikke være for ettergivende. Ved å teste våre mønstre med ad-hoc-kall til git-secrets – scan $filnavn, kan vi forsikre oss om at de fungerer som de skal.

Om du er ivrig etter å lære mer om git-secrets eller ønsker å bidra til utviklingen, finner du prosjektet på GitHub. Det er et åpen kildekode-prosjekt som oppfordrer til bidrag fra samfunnet. Bli med i fellesskapet og gjør en forskjell!

Med git-secrets kan vi kode trygt, i visshet om at utilsiktede hemmeligheter ikke vil sette våre prosjekter i fare. La oss benytte dette verktøyet og holde vår sensitive informasjon sikker.

Repo-veileder

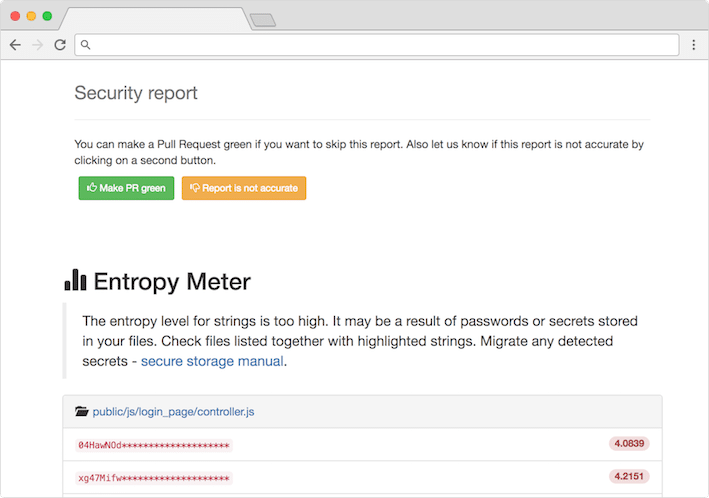

Jeg har noen spennende nyheter: Repo-veileder er et kraftig verktøy som oppdager hemmeligheter og passord i koden din. Det er svært enkelt å installere det – bare legg til en webhook i ditt GitHub-repository. Repo-veileder tilbyr to moduser: skanning av pull-forespørsler på GitHub eller skanning av lokale kataloger fra kommandolinjen. Velg den modusen som passer deg best.

For å starte din reise med git-hemmeligheter, besøk GitHub-repositoryet og last ned den nyeste utgivelsen. Der finner du pakker som er spesialtilpasset for AWS Lambda-distribusjon og en brukervennlig CLI-modus. Med CLI-modusen kan du dykke rett inn uten ekstra oppsett. Pull-forespørselsmodusen krever distribusjon til AWS Lambda. Velg det alternativet som passer dine behov og begynn å utnytte kraften i git-hemmeligheter for å styrke sikkerheten i kodebasen din!

I CLI-modus oppgir du en katalog som argument, og Repo-veileder skanner støttede filtyper. Hver fil behandles med en tokenizer som er spesifikk for filtypen. Den kjører sikkerhetssjekker på utpakkede strenger og gir klare rapporter i ren tekst eller JSON-format.

For pull request-modusen behandler Repo-veileder webhook-nyttelaster, trekker ut modifiserte filer og utfører sikkerhetssjekker på de utpakkede strengene. Hvis det oppdages problemer, settes CI-statusen til feil, og kobler til rapporten. Ingen problemer betyr at CI-statusen er vellykket.

Repo-veileder er en fantastisk kodeinspektør som holder våre hemmeligheter og passord sikre. Det sikrer integriteten til kodebasen vår, noe som er avgjørende i vårt profesjonelle liv.

Prøv Repo-veileder! Installer den, konfigurer webhook og la den skanne for hemmeligheter og passord. Nyt det ekstra sikkerhetslaget!

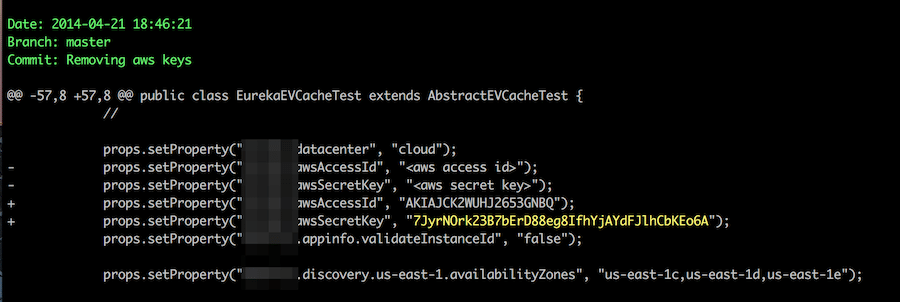

Trøffelsvin

La meg introdusere deg for et utrolig verktøy som heter Truffle Hog. Betrakt det som din lojale kodefølge som flittig snuser opp alle spor av sensitiv informasjon som skjuler seg i dine lagre. Truffle Hog er en mester i å dykke dypt ned i prosjektets historie og skanne grundig etter potensielle lekkasjer av verdifulle hemmeligheter som API-nøkler og passord.

Med sitt arsenal av sjekker for høy entropi og regex-mønstre, er dette verktøyet forberedt på å avdekke disse skjulte skattene og sikre at din kode forblir sikker. Si farvel til hemmelige lekkasjer og bruk den årvåkne beskyttelsen fra Truffle Hog!

Og her er det beste: den nyeste versjonen av Truffle Hog er fullpakket med mange nye og kraftige funksjoner. Den har nå over 700 legitimasjonsdetektorer som aktivt verifiserer mot de respektive API-ene. Den støtter også skanning av GitHub, GitLab, filsystemer, S3, GCS og Circle CI, noe som gjør det utrolig allsidig.

Ikke bare det, TruffleHog har nå innebygget støtte for umiddelbar verifisering av private nøkler mot millioner av GitHub-brukere og milliarder av TLS-sertifikater ved hjelp av banebrytende Driftwood-teknologi. Det kan til og med skanne binærfiler og andre filformater, noe som sikrer at ingen stein står uvendt.

Dessuten er TruffleHog tilgjengelig både som en GitHub-handling og en pre-commit hook, noe som gjør den sømløst integrert i utviklingsarbeidsflyten din. Den er designet for å være praktisk og brukervennlig, og gir et ekstra lag med sikkerhet uten å forårsake unødvendige problemer.

Med Truffle Hog i verktøysettet ditt kan du trygt beskytte din kode mot utilsiktet eksponering og holde dine hemmeligheter innelåst. Så prøv Truffle Hog, og la den utrette magi for å beskytte dine prosjekter.

Git Hound

GitHound går utover begrensningene til andre verktøy ved å bruke GitHub-kodesøk, mønstermatching og søk i commit-historikk. Den kan søke i hele GitHub, ikke bare spesifikke repositories, brukere eller organisasjoner. Hvor kult er ikke det?

La oss nå dykke ned i de fantastiske funksjonene. Git Hound bruker GitHub/Gist-kodesøk, slik at den kan finne sensitiv informasjon spredt over hele GitHub som er lastet opp av hvem som helst. Det er som å ha et skattekart for å avdekke potensielle sårbarheter.

Men GitHound stopper ikke der. Den oppdager sensitive data ved å bruke mønstertilpasning, kontekstuell informasjon og strengentropi. Den graver til og med dypt inn i forpliktelseshistorikken for å finne hemmeligheter som er feilaktig slettet, og sikrer at ingen stein står uvendt.

For å forenkle livet ditt inneholder GitHound et poengsystem som filtrerer ut vanlige falske positiver og optimaliserer søket etter intensiv repositorygraving. Den er designet for å spare deg for tid og krefter.

Og gjett hva? Git Hound er utstyrt med base64-deteksjons- og dekodingsmuligheter. Den kan avsløre skjulte hemmeligheter som er kodet i base64-format, noe som gir deg en ekstra fordel i jakten på sensitiv informasjon.

I tillegg tilbyr GitHound alternativer for å integrere den i større systemer. Du kan generere JSON-utdata og tilpasse regexes i henhold til dine spesifikke behov. Det handler om fleksibilitet og å gi deg muligheten til å bygge videre på grunnlaget.

La oss nå snakke om de spennende bruksområdene. I bedriftsverdenen er GitHound uvurderlig for å søke etter eksponerte kunde-API-nøkler. Det hjelper med å beskytte sensitiv informasjon, og sikrer det høyeste sikkerhetsnivået.

For bug bounty-jegere er Git Hound en game-changer. Den lar deg søke etter lekkede API-tokens for ansatte og hjelper deg med å avdekke sårbarheter og tjene de velfortjente dusørene. Er ikke Git Hound fantastisk?

Gitleaks

Gitleaks er designet for å gjøre livet ditt enklere. Det er en brukervennlig alt-i-ett-løsning som oppdager hemmeligheter, enten de er begravet i kodens fortid eller nåtid. Si farvel til risikoen for å avsløre passord, API-nøkler eller tokens i dine prosjekter.

Installering av Gitleaks er en enkel prosess. Du kan bruke Homebrew, Docker eller Go, avhengig av dine preferanser. I tillegg tilbyr den fleksible implementeringsalternativer. Du kan konfigurere det som en pre-commit-hook direkte i ditt repository eller dra nytte av Gitleaks-Action for å integrere det sømløst i dine GitHub-arbeidsflyter. Det handler om å finne den løsningen som passer best for deg.

La oss nå se på kommandoene som Gitleaks tilbyr. For det første har vi kommandoen «detect». Denne kraftige kommandoen lar deg skanne arkiver, kataloger og individuelle filer. Enten du jobber på din egen maskin eller i et CI-miljø, har Gitleaks deg dekket. Det sikrer at ingen hemmeligheter slipper gjennom sprekkene.

Men det er ikke alt. Gitleaks tilbyr også kommandoen «protect». Denne kommandoen skanner eksplisitt ikke-commited endringer i dine Git-lagre. Det fungerer som din siste forsvarslinje, og forhindrer at hemmeligheter utilsiktet blir commited. Det er en beskyttelse som holder din kode ren og sikker.

Tines, et pålitelig navn i bransjen, sponser Gitleaks. Med deres støtte fortsetter Gitleaks å utvikle seg og forbedre seg, og gir deg de beste mulighetene for hemmelig deteksjon.

Så, mine unge fagfolk, ikke la hemmeligheter kompromittere dine prosjekter. Installer det, sett det opp og la det gjøre den harde jobben med å skanne og beskytte dine lagre.

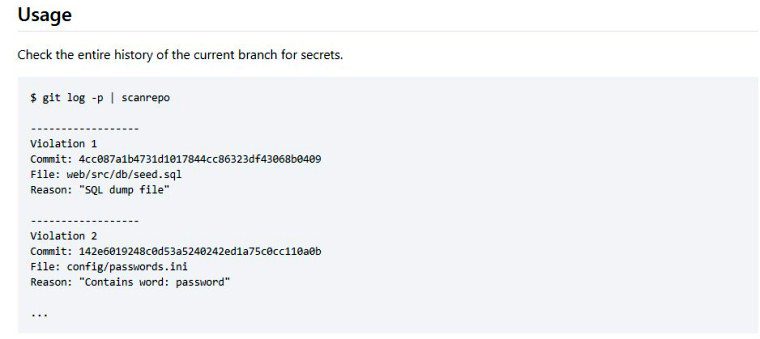

Repo-sikkerhetsskanner

Repo-sikkerhetsskanneren er et verdifullt kommandolinjeverktøy som er utviklet for å identifisere utilsiktet commit av sensitive data, som passord, tokens, private nøkler og andre hemmeligheter, i ditt Git-lager.

Dette effektive verktøyet gjør at du proaktivt kan oppdage og adressere potensielle sikkerhetssårbarheter som oppstår fra utilsiktet inkludering av konfidensiell informasjon i din kodebase. Ved å bruke repo-sikkerhetsskanneren kan du sikre integriteten til ditt repository og beskytte sensitive data mot uautorisert tilgang.

Repo Security Scanner dykker enkelt inn i hele repositoryets historie og presenterer raskt omfattende skanneresultater. Ved å utføre grundige skanninger, kan du proaktivt identifisere og raskt adressere potensielle sikkerhetssårbarheter som kan oppstå fra avslørte hemmeligheter i åpen kildekode-programvare.

Git Guardian

GitGuardian er et verktøy som gir utviklere, sikkerhets- og overholdelsesteam muligheten til å overvåke GitHub-aktivitet i sanntid og identifisere sårbarheter på grunn av avslørte hemmeligheter som API-tokens, sikkerhetssertifikater, databaselegitimasjon, med mer.

GitGuardian lar teamene håndheve sikkerhetspolicyer i privat og offentlig kode og andre datakilder.

Hovedfunksjonene i GitGuardian er:

- Verktøyet hjelper deg med å finne sensitiv informasjon, for eksempel hemmeligheter i den private kildekoden.

- Identifiser og fiks sensitive datalekkasjer på offentlig GitHub.

- Det er et effektivt, gjennomsiktig og enkelt hemmelig deteksjonsverktøy.

- Bredere dekning og omfattende database for å dekke nesten all sensitiv informasjon som er i fare.

- Sofistikerte mønstertilpasningsteknikker som forbedrer oppdagelsesprosessen og effektiviteten.

Konklusjon

Jeg håper dette har gitt deg en ide om hvordan du kan finne sensitive data i ditt GitHub-repository. Om du benytter deg av AWS, anbefaler jeg deg å sjekke ut denne artikkelen for å skanne AWS-sikkerhet og feilkonfigurasjon. Følg med for flere spennende verktøy som vil forbedre ditt profesjonelle liv. Lykke til med kodingen, og hold disse hemmelighetene innelåst! 🔒