Krypteringsteknologien BitLocker, integrert i Windows, har den siste tiden fått uønsket oppmerksomhet. Det har nylig blitt demonstrert hvordan man ved å fjerne datamaskinens TPM-brikke, kan hente ut krypteringsnøklene. I tillegg har det kommet frem at mange SSD-disker har problemer med BitLocker. Denne veiledningen gir deg innsikt i hvordan du kan unngå de potensielle fellene med BitLocker.

Det er viktig å understreke at alle disse angrepene krever fysisk tilgang til datamaskinen din. Selve hensikten med kryptering er å forhindre at en tyv, som har stjålet den bærbare datamaskinen din eller noen som får tilgang til din stasjonære PC, skal få tilgang til filene dine uten din tillatelse.

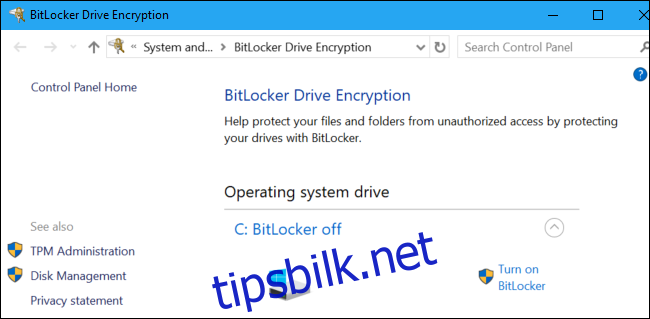

Standard BitLocker er ikke inkludert i Windows Home

Selv om de fleste moderne operativsystemer for forbrukere leveres med innebygd kryptering som standard, tilbyr Windows 10 fremdeles ikke dette for alle PC-er. Mac, Chromebook, iPad, iPhone og Linux-distribusjoner tilbyr alle kryptering som en standardfunksjon. Microsoft har imidlertid ikke inkludert BitLocker i Windows 10 Home.

Enkelte PC-er leveres med en lignende krypteringsteknologi, som Microsoft opprinnelig kalte «enhetskryptering», og som nå noen ganger kalles «BitLocker-enhetskryptering.» Vi vil se nærmere på dette i det neste avsnittet. Det er likevel viktig å merke seg at denne formen for enhetskryptering er mer begrenset enn fullversjonen av BitLocker.

Hvordan en angriper kan utnytte dette: Det kreves ingen avanserte metoder! Hvis din Windows Home PC ikke er kryptert, kan en angriper enkelt fjerne harddisken eller starte et annet operativsystem på PC-en for å få tilgang til alle dine filer.

Løsning: Du kan oppgradere til Windows 10 Professional for 99 dollar og aktivere BitLocker. Et annet alternativ er å vurdere en annen krypteringsløsning, som for eksempel VeraCrypt, etterfølgeren til TrueCrypt, som er gratis.

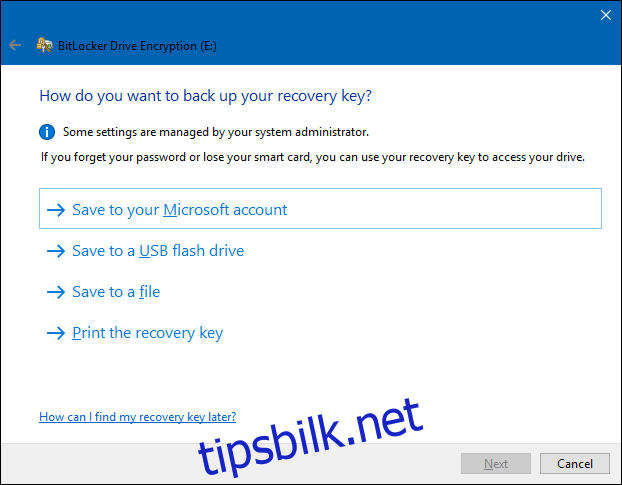

BitLocker kan laste opp nøkkelen din til Microsoft

Mange moderne Windows 10 PC-er har en type kryptering som kalles «enhetskryptering». Hvis PC-en din støtter dette, blir den automatisk kryptert etter at du har logget deg på PC-en med din Microsoft-konto (eller en domenekonto i et bedriftsnettverk). Gjenopprettingsnøkkelen blir deretter automatisk lastet opp til Microsofts servere (eller organisasjonens servere hvis det er en domenekonto).

Dette beskytter deg mot å miste filene dine. Selv om du glemmer passordet til Microsoft-kontoen din og ikke får logget inn, kan du bruke kontogjenopprettingsprosessen og få tilgang til krypteringsnøkkelen din igjen.

Hvordan en angriper kan utnytte dette: Dette er helt klart bedre enn ingen kryptering. Det betyr imidlertid at Microsoft i teorien kan tvinges til å utlevere krypteringsnøkkelen din til myndighetene med en rettslig kjennelse. Eller enda verre, en angriper kan teoretisk misbruke Microsoft-kontos gjenopprettingsprosess for å få tilgang til kontoen din og deretter få tak i krypteringsnøkkelen. Hvis angriperen har fysisk tilgang til PC-en eller harddisken, kan de bruke gjenopprettingsnøkkelen for å dekryptere filene dine – uten å trenge passordet ditt.

Løsning: Du kan oppgradere til Windows 10 Professional for 99 dollar, aktivere BitLocker via kontrollpanelet og velge å ikke laste opp gjenopprettingsnøkkelen din til Microsofts servere når du blir spurt.

Flere SSD-disker bryter med BitLocker-krypteringen

Noen SSD-disker markedsføres med støtte for «maskinvarekryptering.» Hvis du bruker en slik disk i systemet og aktiverer BitLocker, vil Windows stole på at disken utfører krypteringen og vil ikke benytte seg av sine vanlige krypteringsteknikker. Tanken er at hvis disken kan håndtere krypteringen i maskinvare, burde det gå raskere.

Det er bare ett problem: Forskere har oppdaget at mange SSD-disker ikke implementerer dette på en tilfredsstillende måte. For eksempel beskytter Crucial MX300 krypteringsnøkkelen din med et tomt passord som standard. Windows kan vise at BitLocker er aktivert, men i realiteten kan den ikke gjøre så mye i bakgrunnen. Dette er bekymringsverdig: BitLocker bør ikke stole på at SSD-disker gjør jobben. Siden dette er en nyere funksjon, er det viktig å merke seg at dette problemet kun påvirker Windows 10 og ikke Windows 7.

Hvordan en angriper kan utnytte dette: Windows kan indikere at BitLocker er aktivert, men i realiteten kan BitLocker være inaktiv og la SSD-disken mislykkes i å kryptere dataene dine på en sikker måte. En angriper kan potensielt omgå den dårlig implementerte krypteringen i SSD-disken for å få tilgang til filene dine.

Løsning: Endre innstillingen «Konfigurer bruk av maskinvarebasert kryptering for faste datastasjoner» i Windows gruppepolicy til «Deaktivert.» Du må dekryptere og kryptere disken på nytt etterpå for at denne endringen skal tre i kraft. BitLocker vil da slutte å stole på diskene og vil gjøre alt arbeidet i programvare i stedet for i maskinvare.

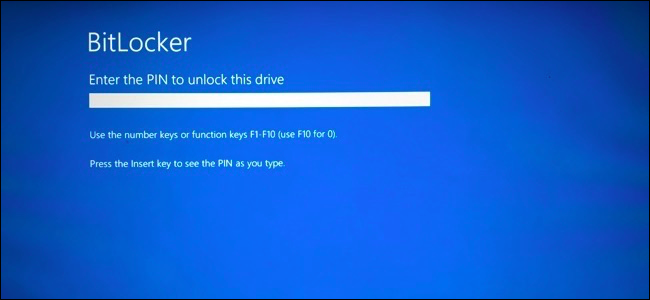

TPM-brikker kan fjernes

En sikkerhetsforsker demonstrerte nylig et nytt angrep. BitLocker lagrer krypteringsnøkkelen i datamaskinens Trusted Platform Module (TPM), som er en spesiell maskinvarekomponent som er designet for å være sikker mot manipulering. Dessverre kan en angriper bruke et FPGA-kort til 27 dollar og litt åpen kildekode for å trekke den ut fra TPM-en. Selv om dette ville ødelegge maskinvaren, vil det også gjøre det mulig å trekke ut nøkkelen og dermed omgå krypteringen.

Hvordan en angriper kan utnytte dette: Hvis en angriper har fysisk tilgang til PC-en din, kan de teoretisk omgå alle de avanserte TPM-beskyttelsene ved å manipulere maskinvaren og trekke ut nøkkelen, noe som ikke var ment å være mulig.

Løsning: Konfigurer BitLocker til å kreve en PIN-kode før oppstart i gruppepolicy. Innstillingen «Krev oppstarts-PIN med TPM» vil tvinge Windows til å bruke en PIN-kode for å låse opp TPM-en ved oppstart. Du må angi en PIN-kode når PC-en starter opp, før Windows starter. Dette vil legge ekstra beskyttelse til TPM-en, og en angriper vil ikke kunne trekke ut nøkkelen fra TPM-en uten å kjenne PIN-koden din. TPM-en er også beskyttet mot brute force-angrep, slik at angripere ikke bare kan gjette seg gjennom alle PIN-koder.

Datamaskiner i hvilemodus er mer sårbare

Microsoft anbefaler å deaktivere hvilemodus når du bruker BitLocker for maksimal sikkerhet. Dvalemodus er derimot greit – du kan konfigurere BitLocker til å kreve en PIN-kode når du vekker PC-en fra dvalemodus eller når du starter den opp på vanlig måte. Men i hvilemodus forblir PC-en på med krypteringsnøkkelen lagret i RAM.

Hvordan en angriper kan utnytte dette: Hvis en angriper får tilgang til PC-en din, kan de vekke den og logge inn. På Windows 10 kan det hende de må angi en numerisk PIN-kode. Med fysisk tilgang til PC-en din kan en angriper også benytte seg av Direct Memory Access (DMA) for å hente ut innholdet i systemets RAM og hente BitLocker-nøkkelen. En angriper kan også utføre et kaldstartangrep – starte den kjørende PC-en på nytt og hente nøklene fra RAM før de forsvinner. Dette kan til og med innebære bruk av en fryser for å senke temperaturen og forsinke prosessen.

Løsning: Sett PC-en i dvale eller slå den av i stedet for å la den stå i hvilemodus. Bruk en PIN-kode før oppstart for å gjøre oppstartsprosessen sikrere og blokkere kaldstartangrep – BitLocker vil også kreve en PIN-kode når den gjenopptas fra dvalemodus hvis den er konfigurert til å kreve en PIN-kode ved oppstart. Windows gir deg også muligheten til å «deaktivere nye DMA-enheter når denne datamaskinen er låst” gjennom en gruppepolicyinnstilling – noe som gir en viss beskyttelse selv om en angriper får tak i PC-en din mens den er i gang.

Hvis du ønsker å lese mer om dette temaet, har Microsoft detaljert dokumentasjon om sikring av BitLocker på deres nettside.