Datakriminelle skaper stadig nye typer løsepengevirus. Stadig nye og kreative angrepsmetoder holder eksperter innen nettsikkerhet på vakt og utgjør store utfordringer for de som prøver å oppdage potensielle trusler. De som blir rammet av løsepengevirus, ser ofte meldinger som krever betaling for å få tilgang til filene sine igjen. Løsepengeviruset Popcorn Time har imidlertid en helt annen tilnærming for å involvere sine ofre.

DAGENS MUO-VIDEO

RULL FOR Å FORTSETTE MED INNHOLD

Slik Fungerer Popcorn Time Løsepengevirus

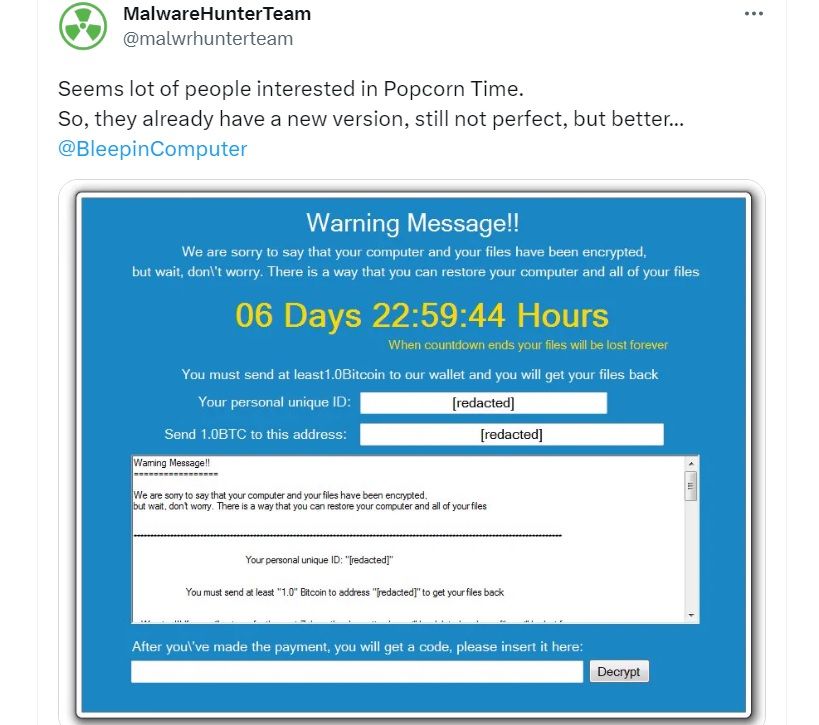

Cybersikkerhetsforskere fra MalwareHunterTeam oppdaget Popcorn Time i 2016. De fant ut at løsepengeviruset var under utvikling og la merke til noen urovekkende aspekter.

Vanligvis er måten å få tilbake tilgang til filene etter et løsepengeangrep, å betale løsesummen som kreves. Popcorn Time krevde en Bitcoin fra ofrene. Alternativt kunne ofrene utvide hackernes rekkevidde ved å sende en henvisningslenke til løsepengeviruset til to andre personer.

Hvis disse personene installerte løsepengeviruset på systemene sine og betalte løsesummen, ville det opprinnelige offeret angivelig få en gratis dekrypteringsnøkkel. Men det er ingen garanti for at man får ønsket resultat ved å stole på hackernes løfter. Betaling er ikke en garanti for at man får tilbake tilgang til filene sine.

I tillegg, som en studie fra Cybereason i 2022 viste, kan nettkriminelle angripe ofrene sine igjen hvis de først har betalt løsesummen. Studien viste at 80 prosent av organisasjoner som betalte løsesummen opplevde et nytt angrep. I 68 prosent av tilfellene skjedde det andre angrepet mindre enn en måned senere. Omtrent 67 prosent av de som opplevde gjentatte angrep, oppga at hackerne krevde en høyere løsesum neste gang.

Ville Ofre Bli Angripere?

Popcorn Time løsepengeviruset fungerer ved hjelp av henvisningsmetoden. Mange er kjent med å få rabatter eller andre fordeler når man forteller andre om tjenester eller produkter man kjenner og liker. Mange brukere av sosiale medier legger ut henvisningsmeldinger på profilen sin for å nå et bredere publikum enn bare sine nærmeste venner eller bekjente.

Uansett om en person sender løsepenge-lenken via e-post, WhatsApp eller en annen metode, vil de fleste nøle med å distribuere den på en måte som gjør det enkelt for ofrene å identifisere dem som gjerningsmenn. Lover i USA klassifiserer løsepengevareangrep som kriminelle handlinger som medfører høye bøter og fengselsstraff.

Selv de som velger å sende lenkene til folk de kjenner, risikerer katastrofale konsekvenser utover rettsforfølgelse. Dette kan inkludere tap av jobb og ødeleggelse av relasjoner.

Hvordan Ser Popcorn Time Løsepengevirus Ut?

Alle som blir infisert med dette løsepengeviruset, får en advarselsmelding. Det spesielle med formateringen kan hindre andre i å engasjere seg med den delte løsepengevarekoblingen. Den mangler en «www»-del og vises som en svært lang, tilfeldig streng med bokstaver og tall.

Det er sant at folk ikke var like kjent med nettkriminelles metoder da forskerne oppdaget dette løsepengeviruset. Imidlertid visste mange fortsatt hvordan de skulle gjenkjenne legitime nettstedsadresser.

En enkelt Bitcoin kostet rundt $966 på slutten av 2016, ifølge et Statistikkdiagram over kryptovalutaens prissvingninger. Det er en utrolig liten sum sammenlignet med nyere løsepengevirus.

Hvem Lagde Popcorn Time Løsepengevirus?

Popcorn Time har også en annen egenskap som gjør at den skiller seg ut. Utviklerne identifiserte seg som syriske informatikkstudenter som hadde mistet hvert sitt familiemedlem i Syria-krigen. Meldingen deres nevnte at de ville bruke alle løsepengeinntektene til å betale for mat, husly og medisiner i landet.

Dette er uvanlig, da det ser ut til at hackerne bruker løsepengebetalinger av andre grunner enn personlig økonomisk vinning. Det ligner på aktivister som bruker løsepengevirus for å fremtvinge spesifikke resultater. En ZDNet-artikkel beskrev en hendelse fra 2022 der aktivister krevde løslatelse av politiske fanger og forhindring av russiske tropper fra å komme inn i Hviterussland i bytte mot krypteringsnøkler gitt til den målrettede hviterussiske jernbanen.

Til tross for alle disse detaljene virker det fortsatt usannsynlig at et betydelig antall ofre vil hjelpe hackere med å spre Popcorn Time. De to hovedårsakene til dette er det uvanlige formatet på lenken og at det er enkelt å spore innhold tilbake til avsenderen.

Hold Deg Sikker Mot Løsepengevirus

Nettkriminelle har allerede mange kreative måter å skade andre på uten å involvere deg. Mange sprer skadelig programvare via populære nettsteder og tjenester som TikTok og Discord. Ved å angripe enorme brukerbaser øker sjansene for at hackere får mange ofre gjennom sine forsøk.

Grupper som driver med skadelig programvare utnytter også offentlig interesse. Tenk på hvordan de bygde inn farlige filer i et bilde tatt av James Webb-teleskopet. Lignende forsøk har blitt gjort med innhold knyttet til COVID-19 og vaksinene som ble utviklet under pandemien. Det viktigste er at hackere kan plassere skadelig programvare i nesten alt nettinnhold.

En god praksis for å beskytte seg selv er å alltid ta sikkerhetskopier av filene sine. Da kan man stole på at man kan gjenopprette kopier av filene som hackerne har tatt.

En IBM-studie fra 2023 antydet også at involvering av politiet kan redusere kostnadene ved brudd forårsaket av løsepengevirus. Det ble rapportert at de som gikk til politiet etter slike nettangrep betalte 470 000 dollar mindre enn de som forsøkte å håndtere det på egenhånd.

Den harde sannheten er imidlertid at moderne løsepengevareangrep ofte sprer seg utover deg selv eller organisasjonen din.

Svindlere Utvikler Seg Akkurat Som Hackere

Hackere er ikke de eneste som bruker uærlige metoder for å få folk til å delta. Modern Retail forklarte hvordan selgere får anmeldelser for Amazon-produktene sine. En av metodene er å gi anmeldere gratis produkter i bytte mot positive tilbakemeldinger om disse varene.

Det har imidlertid blitt mer vanlig at selgere sender uautoriserte produkter til folk, såkalt børstesvindel. Disse produktene overrasker mottakerne, og kommer vanligvis uten returadresse. Disse skruppelløse Amazon-forhandlerne bruker deretter informasjon knyttet til mottakerne av de uventede leveransene til å skrive anmeldelser via kontoene deres.

Utviklere av løsepengevirus endrer også sine metoder regelmessig, og vanligvis ved å øke risikoen for de som ikke følger dem. Trippelutpressing med løsepengevirus er et godt eksempel. Disse angrepene starter som forventet, med at ofrene mottar løsepengekrav etter at de oppdager at filene sine er utilgjengelige.

Angrepet fortsetter selv om ofrene betaler. Etter at de har betalt, kontakter hackerne dem på nytt og truer med å lekke sensitiv informasjon med mindre de betaler mer penger. De nettkriminelle utvider til og med sin rekkevidde ved å kontakte et offers kollegaer og truer med å offentliggjøre privat informasjon med mindre de også betaler.

Hackere har videreutviklet seg ved å la folk distribuere løsepengevirus uten å lage dem. Dette er konseptet bak løsepengevirus som en tjeneste, der folk kan kjøpe ferdig malware på det mørke nettet.

Truslene Strekker Seg Utover Popcorn Time

De som oppdaget Popcorn Time-malwaren fant at den var uferdig, noe som tyder på at hackerne ennå ikke hadde distribuert den. Det var imidlertid de uvanlige egenskapene nevnt tidligere som var deres største bekymring.

Dette eksemplet og andre understreker viktigheten av å være årvåken og oppmerksom på skadelig programvare og andre trusler. Akkurat når du tror du kjenner alle de største cybertruslene, har hackerne nesten helt sikkert ubehagelige overraskelser på lur.