DevSecOps er en tilnærming som handler om å integrere sikkerhet i alle faser av DevOps-livssyklusen ved hjelp av dedikerte verktøy.

I programvareutvikling kombinerer DevOps utviklingsaktiviteter med IT-drift. Målet med denne sammenslåingen er å heve kvaliteten på programvaren og legge til rette for kontinuerlig levering.

Når vi tilfører sikkerhetsstyring til DevOps, får vi DevSecOps – en praksis som forankrer sikkerhet som et felles ansvar mellom IT og programvareutvikling.

Tidligere var sikkerhet ansvaret til et spesialisert team som kom inn i prosjektene i sluttfasen. Dette fungerte bra i utviklingssykluser som varte i måneder eller år. Men i smidige utviklingssykluser, som måles i uker, må sikkerhet tas med i betraktning fra prosjektstart til slutt. Ansvaret for sikkerhet må også deles mellom hele utviklings- og IT-teamet.

For at DevSecOps skal fungere uten å bryte med smidige metoder, må integrasjonen automatiseres. Dette er den eneste måten å unngå at DevOps-arbeidsflyten blir tregere når sikkerhetsadministrasjon innføres. Automatisering krever mekanismer som kobler utviklingsverktøy, som integrerte utviklingsmiljøer (IDE), med sikkerhetsfunksjoner.

Ulike typer DevSecOps-verktøy

Kombinasjonen av sikkerhet og DevOps kan arte seg på mange måter. Derfor finnes det forskjellige typer DevSecOps-verktøy. Disse kan oppsummeres slik:

- Sårbarhetsskanning i åpen kildekode: Disse verktøyene identifiserer potensielle sårbarheter i åpen kildekodekomponenter og biblioteker som finnes i kodebasen, samt alle dens avhengigheter.

- Statisk og dynamisk applikasjonssikkerhetstesting (SAST/DAST): Statisk testing analyserer utviklernes kildekode for usikker kode for å finne mulige sikkerhetsproblemer. Dynamisk testing utfører sikkerhetstester på applikasjoner som kjører, uten behov for tilgang til kildekoden.

- Bildeskanning: Disse verktøyene ser etter sårbarheter i Docker-containere.

- Infrastrukturautomatisering: De identifiserer og løser ulike konfigurasjonsproblemer og sårbarheter i infrastrukturkonfigurasjonen, særlig i skymiljøer.

- Visualisering: Verktøy som gir innsikt i nøkkeltallsindikatorer (KPIer) og trender for å oppdage økninger eller reduksjoner i antall sårbarheter over tid.

- Trusselmodellering: Aktiverer proaktiv beslutningstaking ved å forutsi trusselrisiko på tvers av hele angrepsoverflaten.

- Varsler: Varsler sikkerhetsteamet kun når en unormal hendelse er identifisert og prioritert som en trussel, for å redusere støy og unngå forstyrrelser i DevSecOps-arbeidsflyter.

Nedenfor er en kuratert liste over DevSecOps-verktøy du kan bruke for å integrere sikkerhet i dine DevOps-arbeidsflyter.

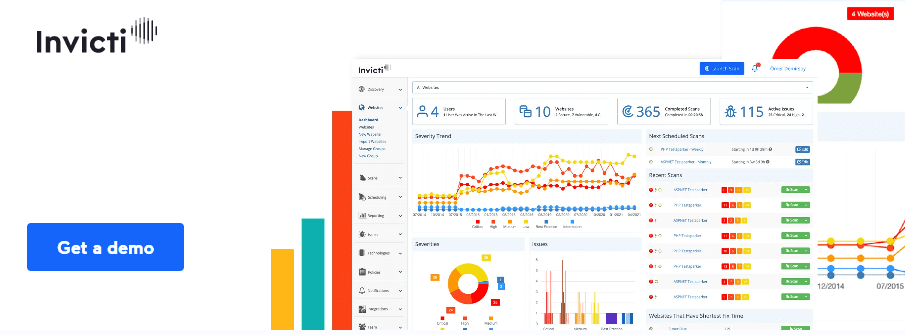

Invicti

Invicti er et verktøy som kan integreres i din SDLC (Software Development Life Cycle) for å håndtere sikkerhet i programvareproduktene dine, samtidig som smidigheten i utviklingsprosessen opprettholdes.

Invictis analyser er omfattende og gir nøyaktighet i å avdekke problemer uten at det går på bekostning av hastigheten i SDLC-administrasjonen.

Automatiseringsalternativene som tilbys av Invicti eliminerer behovet for manuell inngripen i sikkerhetsoppgaver, og gir tidsbesparelser for teamet ditt som kan summeres til hundrevis av timer i måneden.

Disse besparelsene forbedres ved at de identifiserer de mest alvorlige sårbarhetene og automatisk tildeler dem til de mest passende ressursene for utbedring.

Invicti gir også full innsikt i sårbarheter i applikasjonene dine under utvikling, samt arbeidet som legges ned for å redusere risikoen.

SonarQube

SonarQube sjekker koden din automatisk for sårbarheter og identifiserer feil som kan utvikle seg til trusler. I skrivende stund støtter den nesten 30 ulike programmeringsspråk.

SonarQubes unike QualityGates er en enkel måte å stoppe problemer på før et produkt lanseres. De gir også utviklingsteamet en felles oversikt over kvalitet, slik at alle kjenner til standardene og om utviklingen deres oppfyller dem.

SonarQube integreres sømløst i din DevSecOps-pipeline, og sikrer at alle teammedlemmer har tilgang til rapportene og tilbakemeldingene verktøyet genererer.

Ved å installere SonarQube får du tydelig beskjed om endringene dine er feilfrie og om prosjektene dine er klare for lansering. Hvis noe er galt, informerer verktøyet deg umiddelbart om hvor problemet ligger og hva løsningen kan være.

Aqua

Aqua hjelper deg med å visualisere og stoppe trusler i alle faser av livssyklusen til programvareproduktene dine, fra koding til distribusjon i skyen.

Verktøyet fungerer som en skybasert applikasjonsbeskyttelsesplattform (CNAPP) og tilbyr sikkerhetssjekker for programvareforsyningskjeden, risiko- og sårbarhetsskanning samt avansert beskyttelse mot skadelig programvare.

Aquas integrasjonsmuligheter lar deg sikre applikasjonene dine uavhengig av hvilke plattformer og mekanismer du bruker for utvikling og distribusjon – enten det er sky, container, serverløst, CI/CD-pipelines eller orkestratorer. Det kan også integreres med SIEM-plattformer og analyseverktøy.

Et særlig aspekt ved Aqua er at det muliggjør sikkerhetskontroll i Kubernetes-containere med KSPM (Kubernetes Security Posture Management) og avansert beskyttelse i Kubernetes-runtime. Bruken av native K8s-funksjoner muliggjør policy-styrt beskyttelse for hele livssyklusen til applikasjoner distribuert i containere.

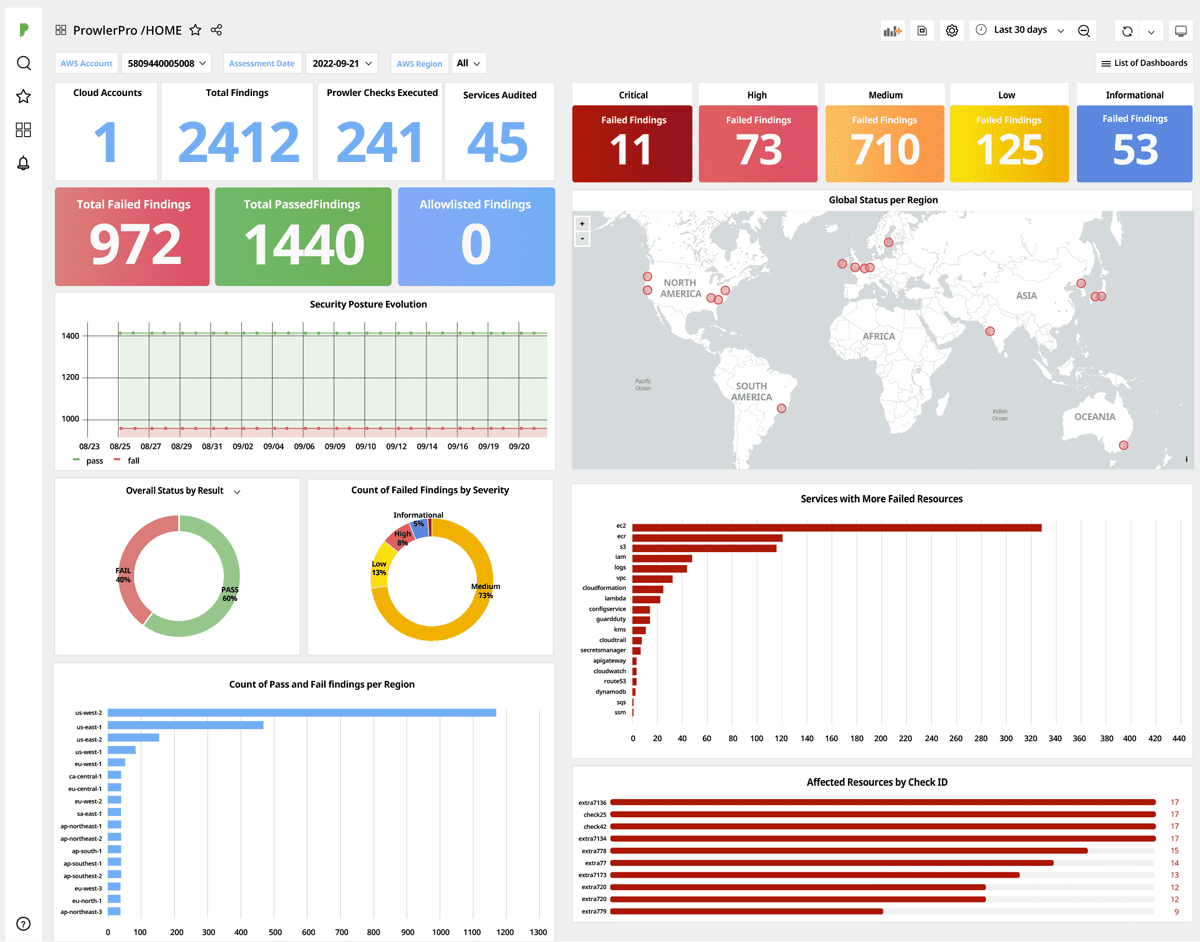

ProwlerPro

ProwlerPro er et verktøy med åpen kildekode, utviklet spesielt for å opprettholde sikkerheten i Amazon Web Services (AWS) utviklingsmiljøer.

ProwlerPro er utformet slik at du kan opprette en konto og starte skanninger av utviklingspipelines i løpet av få minutter, og dermed få en helhetlig oversikt over infrastrukturen din uavhengig av region. Visualiseringsverktøyene lar deg se sikkerhetsstatusen til alle AWS-tjenestene dine i ett enkelt vindu.

Etter at du har opprettet ProwlerPro-kontoen din og kommet i gang, kan du konfigurere systemet til å kjøre en rekke anbefalte kontroller automatisk hver 24. time. Skanninger med ProwlerPro kjøres parallelt for å sikre hastighet og unngå å sinke DevSecOps-arbeidsflytene dine.

Skanneresultater vises i en rekke forhåndsdefinerte dashboards, som enkelt kan deles og navigeres, og gir direkte innsikt i alle detaljnivåer av sikkerhetsstatusen din.

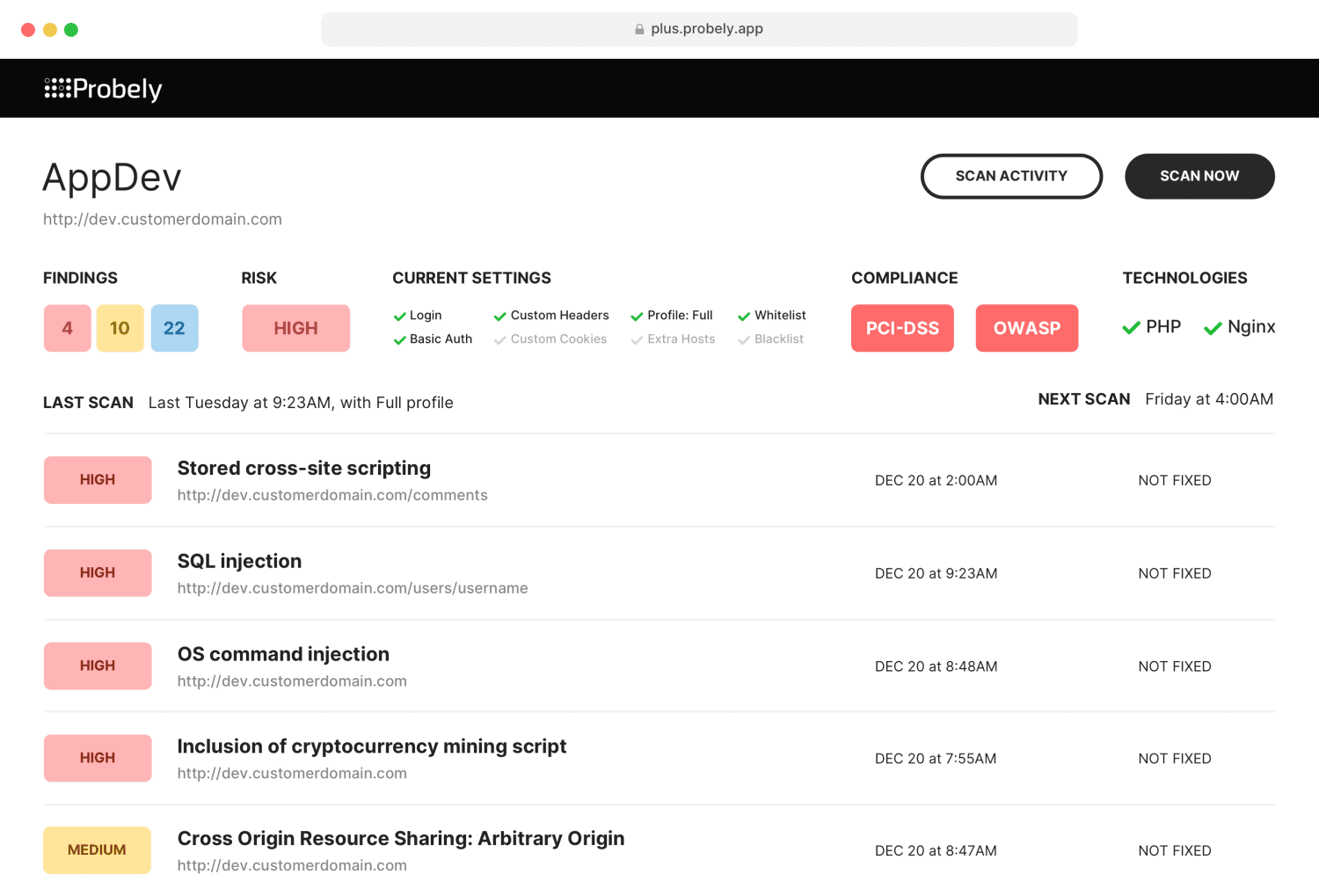

Probely

Hvis du allerede har en DevOps-arbeidsflyt og ønsker å integrere sikkerhetsskanninger, lar Probely deg gjøre dette på få minutter, takket være verktøyene for sårbarhetsskanning av webapplikasjoner og API-er.

Probelys tilnærming er basert på API-first-utvikling, noe som betyr at enhver ny funksjon først tilbys via API før den legges til i grensesnittet. Med denne strategien kan du bruke API-et for å integrere Probely med arbeidsflyter eller egendefinert programvare.

Du kan også registrere webhooks slik at applikasjonene dine mottar varsler om hver hendelse Probely genererer.

Siden Probely tilbyr en rekke ferdige integrasjoner, er det sannsynlig at du ikke trenger å bruke API-et for å integrere det med verktøyene dine. Hvis du allerede bruker Jira og Jenkins i arbeidsflytene dine, vil integreringen være umiddelbar.

Probely vil automatisk starte skanninger i dine CI/CD-pipelines og registrere sårbarhetene som problemer i Jira. Når disse sårbarhetene er løst, vil den teste dem igjen og eventuelt gjenåpne det uløste problemet i Jira.

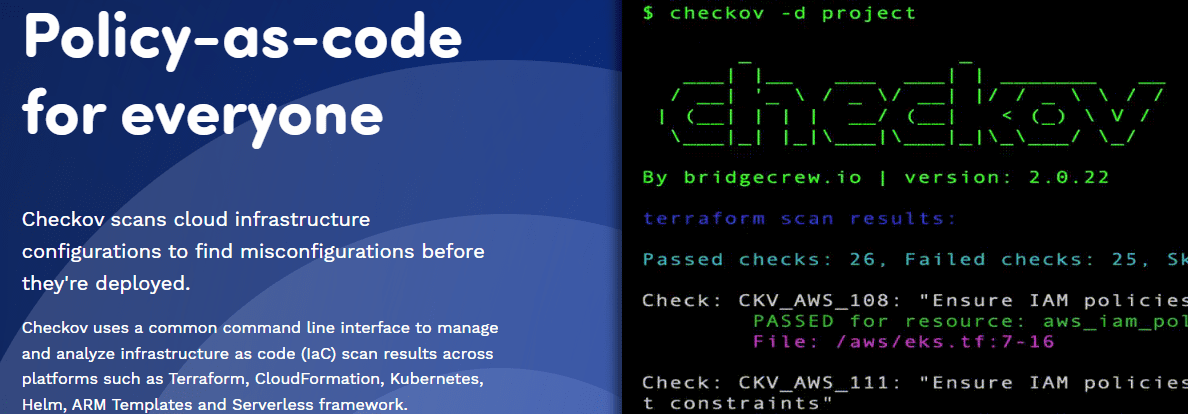

Checkov

Checkov skanner konfigurasjoner i skyinfrastrukturer med mål om å finne konfigurasjonsfeil før programvare distribueres. Med et felles kommandolinjegrensesnitt skanner den resultater på tvers av ulike plattformer, som Kubernetes, Terraform, Helm, CloudFormation, ARM-maler og serverløse rammeverk.

Med et attributtbasert policyskjema lar Checkov deg skanne skyressurser ved kompilering og oppdage konfigurasjonsfeil i attributter ved å bruke et enkelt policy-as-code Python-rammeverk. Checkov analyserer blant annet forhold mellom skyressurser ved hjelp av grafbaserte YAML-policyer.

Ved å integrere i CI/CD-pipelines og versjonskontrollsystemer utfører, tester og endrer Checkov løpsparametre i sammenheng med et mållager.

Takket være et utvidbart integrasjonsgrensesnitt kan arkitekturen utvides for å definere egendefinerte retningslinjer, undertrykkelsesvilkår og leverandører. Grensesnittet gjør det også mulig å integrere med støtteplattformer, byggeprosesser og egendefinerte publiseringssystemer.

Faraday

Med Faraday kan du automatisere sårbarhetshåndtering og kontrollere handlinger for å fokusere oppmerksomheten din på det som virkelig er viktig. Arbeidsflytene lar deg utløse enhver handling med egendefinerte hendelser du selv kan utforme for å unngå repeterende oppgaver.

Faraday gir deg muligheten til å standardisere og integrere sikkerhetsverktøyene dine i arbeidsflytene dine, og hente sårbarhetsinformasjon fra mer enn 80 skanneverktøy. Ved hjelp av agenter integreres skannerne automatisk i arbeidsflytene dine for å hente inn og normalisere data med maksimal letthet, og generere resultater som kan vises i et webgrensesnitt.

Et interessant aspekt ved Faraday er at den bruker et sentralisert depot for å lagre sikkerhetsinformasjon, som enkelt kan analyseres og testes av ulike medlemmer av DevSecOps-teamet.

Dette gir en ekstra fordel: muligheten til å identifisere og kombinere dupliserte problemer som rapporteres av ulike verktøy. Dette reduserer arbeidsmengden for teammedlemmene, og hindrer at de trenger å vie tid til det samme problemet flere ganger.

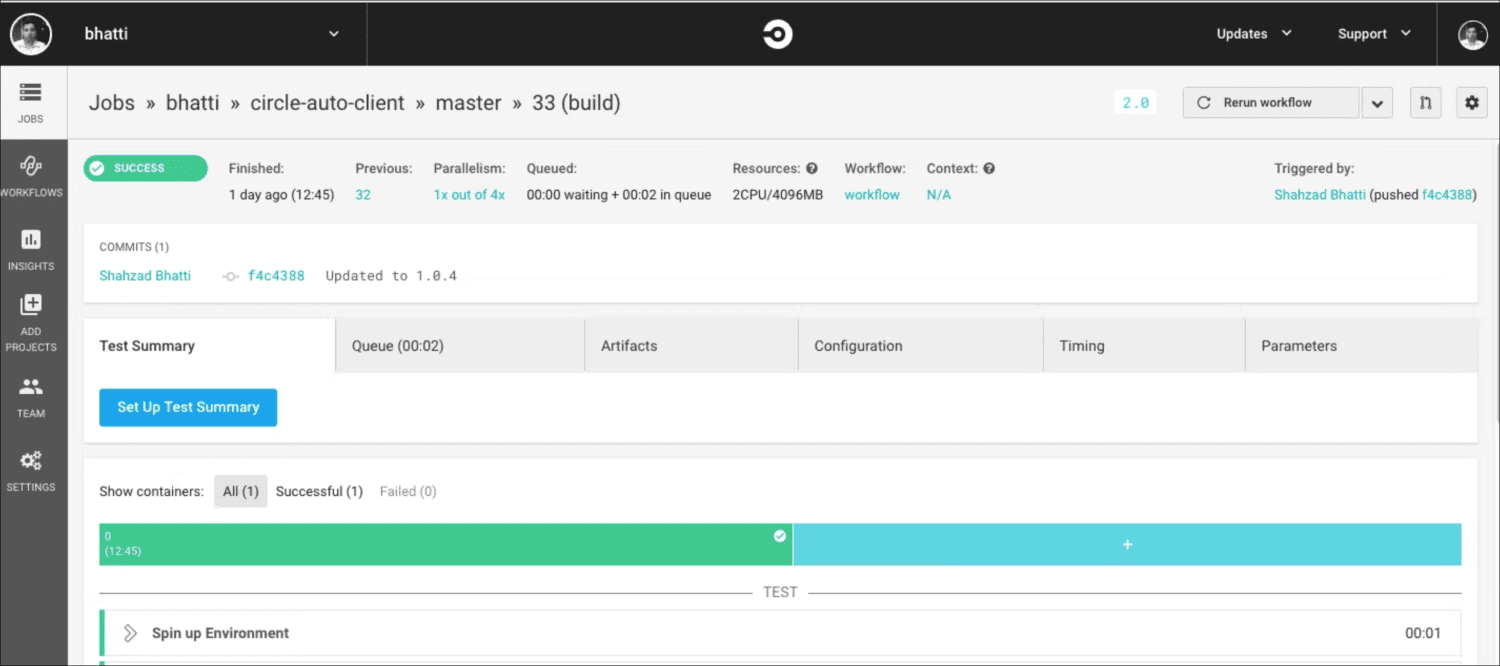

CircleCI

For å integrere CircleCI med de mest populære DevOps-sikkerhetsverktøyene, må du inkludere en av de mange partnerne i utviklingspipelines. CircleCI-partnere er løsningsleverandører innenfor flere kategorier, blant annet SAST, DAST, statisk containeranalyse, policyhåndheving, hemmelighetsadministrasjon og API-sikkerhet.

Hvis du trenger å utføre tiltak for å sikre utviklingspipelinen som du ikke kan gjøre med noen av de tilgjengelige «kulene», kan du dra nytte av at de er åpen kildekode. Det å legge til funksjonalitet til en eksisterende «kule» handler om å få en PR godkjent og slå den sammen.

Selv om du har en brukssak som du anser å være utenfor settet med «kuler» som er tilgjengelige i CircleCI-registeret, kan du opprette en og dele den med fellesskapet. Selskapet publiserer en liste over beste praksiser for å lage automatiserte orb-kompileringer og testing av pipelines for å gjøre prosessen enklere.

Sikre pipelinen din, eliminer behovet for intern utvikling og la teamet ditt benytte seg av tredjepartstjenester. Ved å bruke CircleCI-kuler trenger teamet ditt bare å vite hvordan de skal bruke disse tjenestene, uten å måtte lære å integrere eller administrere dem.

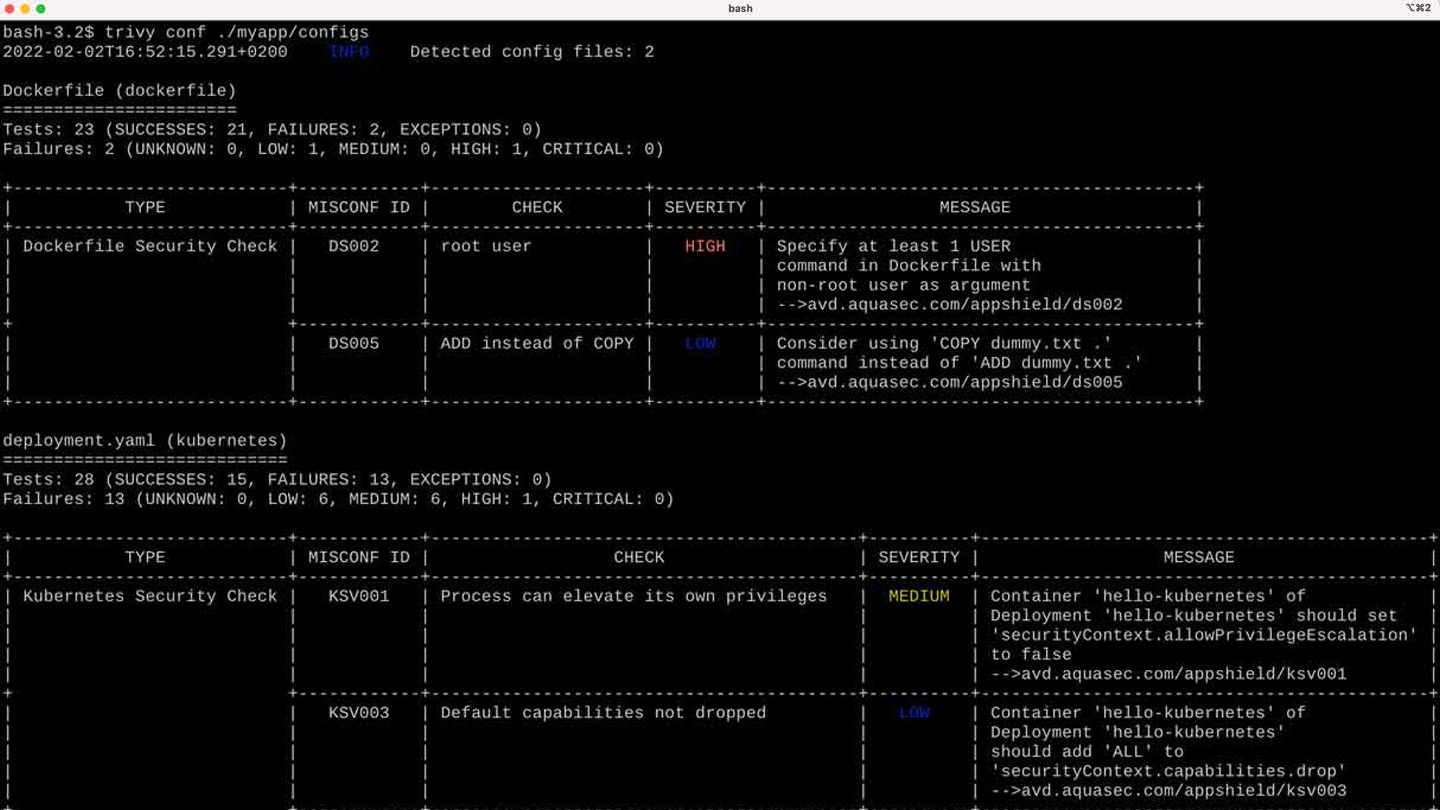

Trivy

Trivy er et åpen kildekode-sikkerhetsverktøy med flere skannere som kan oppdage sikkerhetsproblemer og ulike mål der slike problemer kan finnes. Blant målene Trivy skanner er: filsystemer, containerbilder, Git-repoer, bilder av virtuelle maskiner, Kubernetes og AWS-repoer.

Ved å skanne alle disse mulige målene kan Trivy finne kjente sårbarheter, konfigurasjonsfeil, hemmeligheter eller sensitiv informasjon samt programvarelisenser og oppdage problemer i programvareforsyningskjeden, inkludert avhengigheter av programvare i bruk og operativsystempakker.

Plattformene og applikasjonene som Trivy kan integreres med, finner du på Økosystem-siden. Denne listen omfatter de mest populære navnene, som CircleCI, GitHub Actions, VS Code, Kubernetes og JetBrains.

Trivy er tilgjengelig i apt, yum, brew og dockerhub. Det har ingen forutsetninger som databaser, distribusjonsmiljøer eller systembiblioteker, og den første skanningen skal være fullført på bare 10 sekunder.

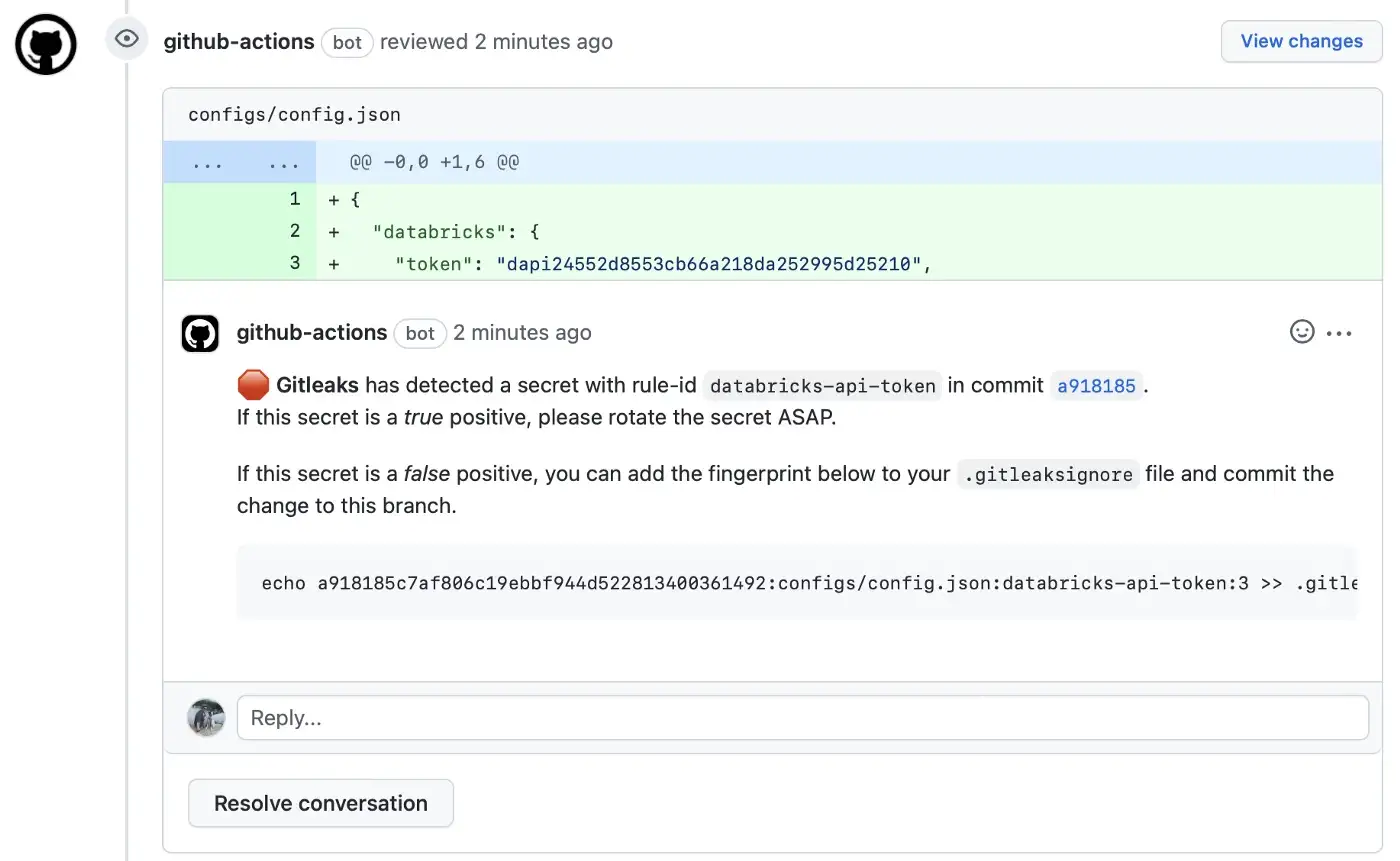

GitLeaks

Gitleaks er et åpen kildekode-verktøy med et kommandolinjegrensesnitt som kan installeres med Docker, Homebrew eller Go. Det er også tilgjengelig som en binær kjørbar fil for de mest populære plattformene og operativsystemene. Du kan også distribuere det direkte i repoen din som en pre-commit-hook eller som en GitHub-handling via Gitleaks-Action.

Kommandogrensesnittet er enkelt og minimalistisk. Det består av kun 5 kommandoer for å oppdage hemmeligheter i koden, beskytte hemmeligheter, generere skript, få hjelp eller vise versjonen av verktøyet. Detect-kommandoen lar deg skanne arkiver, filer og kataloger. Den kan brukes på utviklingsmaskiner så vel som i CI-miljøer.

Det meste av arbeidet med GitLeaks utføres ved hjelp av kommandoene for å oppdage og beskytte. Disse opererer på Git-repoer og analyserer utdata fra git log eller git diff-kommandoer, og genererer patches som GitLeaks deretter bruker for å oppdage og beskytte hemmeligheter.

Hold deg konkurransedyktig og sikker

På den ene siden er smidigheten og hastigheten til CI/CD-pipelines avgjørende for å sikre rask time-to-market, som igjen er avgjørende for å forbli konkurransedyktig som programvareutvikler.

På den andre siden er det en ubestridelig nødvendighet å inkludere sikkerhetsverktøy i utviklingsprosessene dine. DevSecOps-verktøy er svaret for å integrere sikkerhet uten at det påvirker SDLC-tidslinjene dine negativt.