Cyber Kill Chain er en sikkerhetsmodell utviklet av Lockheed Martin i 2011 som skisserer trinnene til et nettangrep, som hjelper til med å forstå, identifisere og forsvare seg mot trusler.

Hvis du er nysgjerrig, Lockheed Martin er et globalt luftfarts-, forsvars-, våpen- og sikkerhetsselskap.

Og Cyber Kill Chain (CKC) er en av de populære sikkerhetsmodellene som cybersikkerhetseksperter refererer til for å danne en strategi og forsvare organisasjoner mot cyberangrep.

Innholdsfortegnelse

Hvorfor er Cyber Kill Chain viktig i cybersikkerhet?

La oss være ærlige; Cybersikkerhet er ikke så enkelt. Det kan noen ganger høres enkelt og overbevisende ut når du gir sluttbrukerne tipsene de trenger for å være trygge på internett.

Men når de skal takle et ekte nettangrep, må organisasjoner vite mange tekniske ting om det. Man kan vel ikke forvente at en organisasjon forsvarer seg mot nettangrep med et par sikkerhetstips?

Så, et rammeverk (eller en modell) er nødvendig for å legge grunnlaget for å forstå cyberangrep og forsvare seg mot dem deretter.

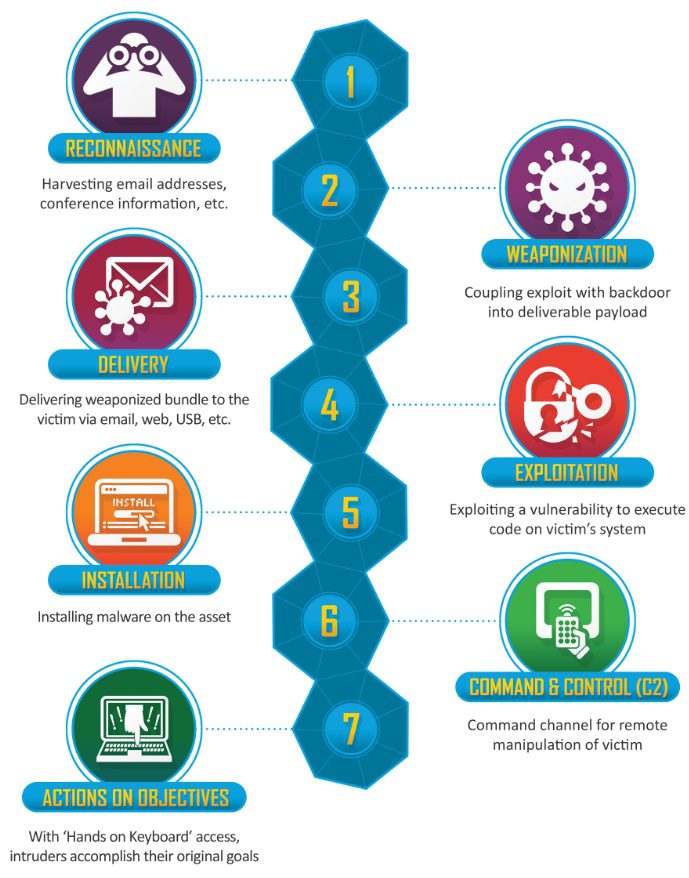

Cyber Kill Chain er en tradisjonell sikkerhetsmodell som fungerer som basen for å forstå stadiene av et nettangrep. Den inkluderer syv stadier, som vi vil diskutere nedenfor.

Rollen til Cyber Kill Chain i Cybersecurity

Ikke bare begrenset til å gi innsikt om et nettangrep, hjelper Cyber Kill Chain organisasjoner å finne måter å oppdage angripere på, forhindre tilgang fra uautoriserte brukere, redusere et aktivt angrep og stoppe en angriper i nettverket.

Dette hjelper organisasjoner og cybersikkerhetseksperter med å lage en strategi som kan hjelpe.

Cyber Kill Chain alene kan ikke garantere alt, ulike ting har betydning utenfor nettverket eller internt i en organisasjon, og denne modellen inkluderer ikke noe av det.

Stadier av Cyber Kill Chain

Bildekreditt: Lockheed Martin

Bildekreditt: Lockheed Martin

CKC-rammeverket består av syv trinn for å beskrive et nettangrep. De er:

#1. Rekognosering

Rekognosering er den første fasen av Cyber Kill Chain som handler om informasjonsinnhenting.

Angriperen vil samle innsikt i et nettverks inngangspunkter og svakheter og skanne etter sårbarheter. Ikke bare begrenset til å identifisere dem, men å samle inn e-postadresser, adresser og andre programvarerelaterte data som kan hjelpe med å utvikle ondsinnede strategier for å utføre angrepet.

Jo flere detaljer angriperen har, jo mer innflytelsesrik kan angrepet ha. Denne overvåkingsfasen av angrepet kan være både offline og online. Så det er kanskje ikke mulig for noen å få en anelse om en ondsinnet skuespiller på dette stadiet.

For å takle denne fasen må organisasjoner og deres ansatte fokusere på personvern, enten det handler om å holde den fysiske plasseringen begrenset til autoriserte brukere eller å be alle tilknyttede brukere om ikke å dele sensitiv personlig informasjon på nettet.

For eksempel bør alle bruke personvernverktøy for å beskytte sin online identitet.

#2. Bevæpning

Her lager den ondsinnede aktøren våpenet, dvs. skadevare eller verktøy som skal brukes i nettangrepet.

Noen ganger bruker de eksisterende verktøy eller endrer dem i henhold til målet for å forberede levering, som er neste trinn.

Våpenet som er laget for angrepet vil avhenge av målet til den ondsinnede skuespilleren. Noen foretrekker for eksempel å forstyrre tjenester, noen vil stjele data, og noen vil be om løsepenger for å ha sensitive data.

Våpenet kan være hva som helst som stemmer overens med det målet.

#3. Leveranse

Dette er en av de avgjørende stadiene der angriperens flaks begynner.

Hvis leveringen lykkes, kommer skadevare inn og starter arbeidet. Og hvis det mislykkes, slutter alle strategiene for angrepet.

Angriperen bruker verktøy eller medier for å levere skadelig programvare. For eksempel ondsinnede e-postvedlegg, phishing-e-poster for å overlevere legitimasjon, en tekstmelding som lurer en bruker til brukerautorisasjon og lignende. Selvfølgelig bruker den ondsinnede aktøren all informasjon fra overvåkingsfasen for å gjøre målet overbevisende for en melding eller lenke, så de klikker seg gjennom den uten å tenke over det.

Hvis organisasjonen og dens ansatte er klar over phishing-angrep og andre vanlige nettangrep, vil leveransen være vanskelig å lykkes.

#4. Utnyttelse

Angriperen kjenner til feilene og har kommet inn i offerets system.

Nå vil den kjente sårbarheten bli utnyttet for å kunne utføre den ondsinnede koden som ble levert. I denne prosessen vil angriperen også kunne få mer innsikt i systemet og finne ut av svake punkter.

Ethvert sårbart system koblet til nettverket vil ha sjansen til å bli kompromittert.

#5. Installasjon

Når angriperen har skannet alle feilene, vil angriperen fokusere på å installere skadelig programvare og introdusere annen ondsinnet kode for å utnytte forskjellige andre ting som var ukjente i utgangspunktet.

Med andre ord fullføres infiltrasjonen med denne fasen hvor angriperen går dypt inn i nettverket som er kompromittert.

#6. Kommandere og kontrollere

Når infiltrasjonen er fullført, er det på tide for den ondsinnede aktøren å ta kontroll over det kompromitterte systemet eller nettverket.

De kan velge å spore og overvåke informasjon eksternt eller begynne å skape kaos for å forstyrre systemet og tjenestene. Disse kan være i form av DDoS-angrep eller legge til en bakdør som lar dem komme inn i systemet når det passer dem uten at noen legger merke til det.

#7. Handling på mål

I henhold til angrepets mål, utfører den ondsinnede skuespilleren det siste slaget for å oppfylle målet.

De kan kryptere dataene og holde løsepenger for dem, infisere systemet for å spre skadelig programvare, forstyrre tjenester eller stjele data for å lekke eller endre dem. Mange lignende muligheter inkluderer for handlingene.

Hvordan hjelper Cyber Kill Chain å beskytte seg mot angrep?

Å forstå hvordan angripere kommer inn i nettverket og systemene dine hjelper organisasjoner og deres ansatte med å forsvare seg mot nettangrep.

For eksempel, med Cyber Kill Chain, forstår man at sårbarheter i et nettverk kan hjelpe angriperen raskt å infiltrere. Derfor kan organisasjoner vurdere å bruke Endpoint Detection and Response-verktøy for å legge til tidlig deteksjonsteknikker til deres cybersikkerhetsstrategi.

På samme måte kan du velge å bruke en brannmur for å beskytte skyinfrastruktur og skybaserte DDoS-beskyttelsestjenester for å trappe opp sikkerhetsspillet.

For ikke å glemme, VPN-er kan også brukes til å sikre ting i en bedrift.

Organisasjoner kan bruke Cyber Kill Chain-modellen effektivt ved å velge løsninger som takler hvert trinn i et nettangrep.

Er Cyber Kill Chain nok?

Ja og nei.

Som jeg nevnte tidligere, takler Cyber Kill Chain bare noen av det grunnleggende i et nettangrep. Og selv om en organisasjon forsvarer seg mot alt dette, er det allerede en stor seier.

Selv om noen nettsikkerhetseksperter har utvidet modellen med et åttende trinn.

Den åttende fasen involverer inntektsgenerering:

Denne fasen forklarer hvordan angriperne tjener penger på et vellykket angrep. Enten det dreier seg om løsepengeforespørselen eller bruken av kryptovaluta, bør organisasjonen også spenne seg fast for å håndtere slike situasjoner.

Totalt sett anses modellen som noe utdatert etter hvert som innovasjonen i den digitale verden skrider frem. Cyberangrep er nå mer komplekse, selv om det grunnleggende forblir det samme. For eksempel nevner ikke CKC-rammeverket alle typer angrep – men er begrenset til skadelig programvare.

I tillegg håndterer den ikke innsidetrusler, med tanke på at en useriøs ansatt også kan påvirke organisasjonen.

Tatt i betraktning at cyberangrep blir mer komplekse med sky og kunstig intelligens, i blandingen, kan andre modeller også refereres til, som MITER ATT&CK og Unified Kill Chain.