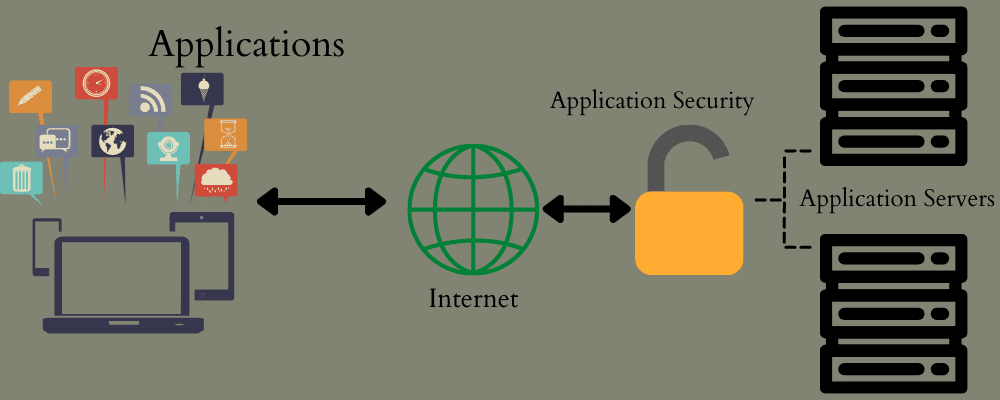

Applikasjonssikkerhetstesting er essensielt for å beskytte applikasjonen din mot svakheter og farer, samt å forminske angrepsflaten for å hindre cyberangrep.

En rapport viser at bedrifter opplevde en økning på 50 % i cyberangrep ukentlig i 2021. Angriperne retter seg mot alle typer virksomheter, inkludert utdanningsinstitusjoner, offentlige etater, helsesektoren, programvareleverandører, finans og mer.

Applikasjoner er utbredt i nesten alle sektorer for å lette bruken av produkter, tjenester, konsultasjoner, underholdning og så videre. Hvis du utvikler en applikasjon, er det avgjørende å vurdere sikkerheten fra koding til produksjon og distribusjon.

SAST og DAST er to fremragende metoder for å utføre applikasjonssikkerhetstesting.

Noen foretrekker SAST, andre DAST, og noen velger å bruke begge metodene sammen.

Hvilken side tilhører du? Hvis du er usikker, la oss hjelpe deg!

I denne artikkelen vil vi utføre en sammenligning av SAST og DAST for å belyse hva som er best i ulike situasjoner. Dette vil hjelpe deg å velge det beste alternativet basert på dine testbehov.

Fortsett å lese for å finne ut hvem som vinner denne kampen!

SAST vs. DAST: Hva er det?

For å forstå forskjellene mellom SAST og DAST, er det viktig å klargjøre noen grunnleggende konsepter. La oss se nærmere på hva SAST og DAST egentlig innebærer.

Hva er SAST?

Statisk applikasjonssikkerhetstesting (SAST) er en testmetode for å sikre en applikasjon ved å analysere kildekoden for å identifisere potensielle svakheter, inkludert applikasjonssårbarheter og feil som SQL-injeksjoner.

SAST er også kjent som «white-box» sikkerhetstesting, der applikasjonens interne deler blir grundig analysert for å oppdage sårbarheter. Dette utføres tidlig i applikasjonsutviklingsprosessen, på kodenivå, før den endelige byggingen. Det kan også utføres etter at applikasjonens komponenter er samlet i et testmiljø. SAST benyttes også for å sikre kvaliteten på en applikasjon.

Videre benyttes SAST-verktøy, som fokuserer på applikasjonens kodeinnhold. Disse verktøyene skanner appens kildekode, sammen med alle dens komponenter, for å avdekke potensielle sikkerhetsproblemer og svakheter. De bidrar også til å redusere nedetid og risiko for datainnbrudd.

Noen av de mest anerkjente SAST-verktøyene på markedet inkluderer:

Hva er DAST?

Dynamisk applikasjonssikkerhetstesting (DAST) er en annen testmetode som benytter en «black-box» tilnærming, der testerne ikke har tilgang til eller kunnskap om applikasjonens kildekode eller interne funksjoner. De tester applikasjonen utenfra ved hjelp av tilgjengelige inn- og utganger. Testen ligner på en hacker som forsøker å få tilgang til applikasjonen.

DAST har som mål å observere applikasjonens atferd for å identifisere angrepsvektorer og sårbarheter som finnes i applikasjonen. Den utføres på en fungerende applikasjon og krever at du kjører og samhandler med applikasjonen for å implementere ulike teknikker og utføre vurderinger.

Ved å utføre DAST kan du oppdage alle sikkerhetsrelaterte svakheter i applikasjonen din under kjøring etter distribusjon. Dette gjør det mulig å forebygge datainnbrudd ved å redusere angrepsflaten som ekte hackere kan bruke for å gjennomføre et cyberangrep.

DAST kan utføres både manuelt og ved hjelp av DAST-verktøy for å implementere en rekke hackingmetoder som cross-site scripting, SQL-injeksjoner og skadelig programvare. DAST-verktøy kan også undersøke autentiseringsproblemer, serverkonfigurasjon, logiske feilkonfigurasjoner, tredjepartsrisikoer og krypteringsusikkerhet.

Noen DAST-verktøy du kan vurdere er:

SAST vs. DAST: Hvordan fungerer de?

Hvordan fungerer SAST?

Først må du velge et SAST-verktøy for å implementere i applikasjonens byggesystem for å utføre testingen. Valget av verktøy bør baseres på visse kriterier, som:

- Applikasjonens programmeringsspråk

- Verktøyets kompatibilitet med gjeldende CI- eller andre utviklingsverktøy

- Verktøyets nøyaktighet i å identifisere problemer, inkludert antall falske positiver

- Hvor mange typer sårbarheter verktøyet kan dekke, samt dets evne til å identifisere tilpassede kriterier

Når du har valgt et SAST-verktøy, kan du begynne å bruke det.

SAST-verktøy fungerer omtrent slik:

- Verktøyet skanner koden for å få en detaljert oversikt over kildekode, konfigurasjoner, miljø, avhengigheter og dataflyt.

- SAST-verktøyet analyserer appens kode linje for linje og instruksjon for instruksjon, samtidig som den sammenlignes med fastsatte retningslinjer. Den tester kildekoden for å oppdage sårbarheter og feil, som SQL-injeksjoner, bufferoverløp og XSS-problemer.

- Det neste trinnet i SAST-implementering er kodeanalyse ved hjelp av SAST-verktøy som benytter et sett med regler og tilpasser disse.

Ved å oppdage problemer og analysere deres konsekvenser, kan du planlegge hvordan du skal løse problemene og styrke applikasjonens sikkerhet.

Det er viktig å merke seg at SAST-verktøy kan gi falske positiver. Derfor er det nødvendig med god kunnskap om koding, sikkerhet og design for å kunne identifisere disse. Alternativt kan du gjøre endringer i koden for å forebygge eller redusere antallet falske positiver.

Hvordan fungerer DAST?

Som med SAST, bør du også sørge for å velge et godt DAST-verktøy ved å vurdere følgende faktorer:

- DAST-verktøyets automatiseringsnivå for planlegging, kjøring og automatisering av manuelle skanninger

- Hvor mange typer sårbarheter DAST-verktøyet kan dekke

- Er DAST-verktøyet kompatibelt med din eksisterende CI/CD og andre verktøy

- Hvor mye tilpasning gir det for konfigurering for spesifikke testtilfeller

DAST-verktøy er vanligvis enkle å bruke, men de utfører mange komplekse prosesser i bakgrunnen for å forenkle testingen.

- DAST-verktøy samler inn så mye data som mulig om applikasjonen. De gjennomsøker hver side og trekker ut input for å utvide angrepsflaten.

- Deretter starter de en aktiv skanning av applikasjonen. Et DAST-verktøy sender ulike angrepsvektorer til de endepunktene som er identifisert tidligere for å se etter sårbarheter som XSS, SSRF og SQL-injeksjoner. Mange DAST-verktøy lar deg også lage tilpassede angrepsscenarier for å undersøke flere problemer.

- Når denne prosessen er fullført, presenterer verktøyet resultatene. Hvis en sårbarhet oppdages, gir det umiddelbart detaljert informasjon om svakheten, dens type, URL, alvorlighetsgrad, angrepsvektor og hjelper deg med å utbedre problemene.

DAST-verktøy er effektive for å identifisere autentiserings- og konfigurasjonsproblemer som oppstår under pålogging. De gir spesifikke forhåndsdefinerte input til applikasjonen som testes for å simulere angrep. Verktøyet sammenligner deretter resultatet med det forventede resultatet for å finne feil. DAST er ofte brukt i sikkerhetstesting av webapplikasjoner.

SAST vs. DAST: Hvorfor trenger du dem?

Både SAST og DAST tilbyr mange fordeler for utviklings- og testteam. La oss se nærmere på dem.

Fordeler med SAST

Sikrer sikkerhet i de tidlige utviklingsstadiene

SAST er viktig for å sikre sikkerheten til en applikasjon i de tidlige stadiene av utviklingsprosessen. Den lar deg identifisere sårbarheter i kildekoden under koding eller designfasen. Det er enklere å fikse problemer når de oppdages tidlig.

Hvis testing ikke utføres tidlig for å oppdage problemer, og disse blir bygget videre på frem til slutten av utviklingsprosessen, kan produktet ha mange innebygde feil og mangler. Ikke bare blir det vanskeligere å forstå og håndtere disse, men det er også tidkrevende, noe som forlenger produksjons- og distribusjonstidslinjen ytterligere.

Ved å utføre SAST sparer du tid og penger på å fikse sårbarheter. I tillegg kan den teste sårbarheter både på server- og klientsiden. Alt dette bidrar til å sikre applikasjonen din og lar deg bygge et sikkert miljø for applikasjonen, samt distribuere den raskt.

Raskere og mer presis

SAST-verktøy skanner applikasjonen og kildekoden grundig raskere enn en manuell gjennomgang. Verktøyene kan skanne millioner av kodelinjer raskt og presist, samt identifisere underliggende problemer. I tillegg overvåker SAST-verktøy kontinuerlig koden din for sikkerhet for å bevare dens integritet og funksjonalitet, samtidig som de bidrar til å redusere problemene raskt.

Sikker koding

Det er viktig å sørge for sikker koding for enhver applikasjon, uavhengig av om du utvikler kode for nettsteder, mobile enheter, innebygde systemer eller datamaskiner. Ved å etablere en robust og sikker koding fra starten, reduserer du risikoen for at applikasjonen din blir kompromittert.

Angripere kan enkelt målrette seg mot dårlig kodede applikasjoner og utføre skadelige aktiviteter som å stjele informasjon, passord, kapre kontoer og mer. Dette har negative konsekvenser for organisasjonens omdømme og kundenes tillit.

Ved å bruke SAST kan du sikre gode sikkerhetspraksiser fra starten og skape et solid fundament for applikasjonens livssyklus. Det vil også bidra til å sikre overholdelse. Scrum-mestere kan bruke SAST-verktøy for å sikre at sikre kodestandarder implementeres i teamene deres.

Oppdagelse av høyrisikosårbarheter

SAST-verktøy kan oppdage applikasjonssårbarheter med høy risiko, som SQL-injeksjoner som kan påvirke applikasjonen gjennom hele livssyklusen, og bufferoverløp som kan deaktivere applikasjonen. I tillegg oppdager de effektivt cross-site scripting (XSS) og andre sårbarheter. Gode SAST-verktøy kan identifisere alle problemene som er nevnt i OWASPs liste over de største sikkerhetsrisikoene.

Enkel å integrere

SAST-verktøy kan enkelt integreres i eksisterende prosesser i applikasjonsutviklingslivssyklusen. De fungerer sømløst med utviklingsmiljøer, kildedepoter, feilsporingsverktøy og andre sikkerhetstestingsverktøy. De har også et brukervennlig grensesnitt for konsistent testing uten en bratt læringskurve.

Automatiserte revisjoner

Manuelle koderevisjoner for sikkerhetsproblemer kan være en krevende prosess. Det krever at revisoren forstår sårbarhetene før de faktisk kan begynne å undersøke koden grundig.

SAST-verktøy gir derimot en utmerket ytelse når det gjelder å undersøke kode ofte, med høy nøyaktighet og på kortere tid. Verktøyene kan også forbedre kodesikkerheten mer effektivt og akselerere koderevisjonene.

Fordeler med å bruke DAST

DAST fokuserer på applikasjonens kjøretidsfunksjoner og tilbyr mange fordeler for programvareutviklingsteam, for eksempel:

Større omfang av testing

Moderne applikasjoner er komplekse og inkluderer mange eksterne biblioteker, eldre systemer og ferdigkode. I tillegg utvikler sikkerhetsrisikoer seg, og du trenger en løsning som kan tilby bredere testdekning, noe som kan være utilstrekkelig med bare SAST.

DAST kan være en god løsning her, siden den skanner og tester alle typer applikasjoner og nettsteder, uavhengig av teknologi, kildekodetilgjengelighet og opprinnelse.

Ved å bruke DAST kan du løse ulike sikkerhetsproblemer og undersøke hvordan applikasjonen din ser ut for angripere og sluttbrukere. Det vil hjelpe deg med å utarbeide en omfattende plan for å løse problemene og produsere en kvalitetsapplikasjon.

Høy sikkerhet på tvers av miljøer

Siden DAST implementeres på applikasjonen utenfra og ikke på dens underliggende kode, kan du oppnå det høyeste nivået av sikkerhet og integritet i applikasjonen din. Selv om du gjør endringer i applikasjonsmiljøet, forblir applikasjonen sikker og fullt brukbar.

Tester distribusjoner

DAST-verktøy brukes ikke bare til å teste applikasjoner i et stagingmiljø for sårbarheter, men også i utviklings- og produksjonsmiljøer.

På denne måten kan du se hvor sikker applikasjonen din er etter produksjon. Du kan skanne applikasjonen med jevne mellomrom ved hjelp av verktøyene for å finne eventuelle underliggende problemer forårsaket av konfigurasjonsendringer. Den kan også avdekke nye sårbarheter som kan utgjøre en trussel mot applikasjonen din.

Enkel å integrere i DevOps arbeidsflyter

La oss fjerne noen misforståelser.

Mange tror at DAST ikke kan brukes under utviklingsfasen. Dette var tilfelle tidligere, men gjelder ikke lenger. Det finnes mange verktøy, som Invicti, som du enkelt kan integrere i dine DevOps-arbeidsflyter.

Med riktig integrasjon kan du konfigurere verktøyet til å automatisk skanne etter sårbarheter og identifisere sikkerhetsproblemer i de tidlige stadiene av applikasjonsutviklingen. Dette vil forbedre sikkerheten til applikasjonen, unngå forsinkelser når du identifiserer og løser problemer, og redusere kostnader.

Hjelper med penetrasjonstesting

Dynamisk applikasjonssikkerhet ligner på penetrasjonstesting, der en applikasjon testes for sikkerhetssårbarheter ved å injisere ondsinnet kode eller utføre et cyberangrep for å sjekke applikasjonens respons.

Ved å bruke et DAST-verktøy i penetrasjonstesting, kan du forenkle arbeidet med dets omfattende funksjoner. Verktøyene kan effektivisere den generelle penetrasjonstesting ved å automatisere prosessen med å identifisere sårbarheter og rapportere problemer for umiddelbar utbedring.

Bredere sikkerhetsoversikt

DAST har en fordel over punktløsninger, siden førstnevnte kan utføre en grundig gjennomgang av applikasjonens sikkerhetsstatus. Den kan også teste alle typer applikasjoner, nettsteder og andre nettressurser uavhengig av programmeringsspråk, opprinnelse og kildekode.

Dette gjør at du kan forstå sikkerhetsstatusen på en omfattende måte, uavhengig av hvilken type programvare eller applikasjon du utvikler. Med større synlighet på tvers av miljøer, kan du til og med oppdage risikable og utdaterte teknologier.

SAST vs DAST: Likheter og forskjeller

Både statisk applikasjonssikkerhetstesting (SAST) og dynamisk applikasjonssikkerhetstesting (DAST) er typer applikasjonssikkerhetstesting. Begge undersøker applikasjoner for sårbarheter og problemer, og bidrar til å forebygge sikkerhetsrisikoer og cyberangrep.

Både SAST og DAST har det samme målet – å oppdage og varsle om sikkerhetsproblemer og hjelpe deg med å løse dem før et angrep inntreffer.

La oss nå, i denne konkurransen mellom SAST og DAST, utforske noen av de mest fremtredende forskjellene mellom disse to sikkerhetstestmetodene.

| Parameter | SAST | DAST |

| Type | White-box applikasjonssikkerhetstesting | Black-box applikasjonssikkerhetstesting |

| Testmetode | Testing utføres fra innsiden av applikasjonen og utover. | Testing utføres fra utsiden av applikasjonen og innover. |

| Tilnærming | Utviklerens testmetode. Testeren har kunnskap om applikasjonens design, implementering og rammeverk. | Hackernes tilnærming. Testeren har ingen kjennskap til applikasjonens design, implementering og rammeverk. |

| Implementering | Implementeres på statisk kode og krever ingen distribuert applikasjon. Den kalles «statisk» fordi den skanner programmets statiske kode for å teste for sårbarheter. | Implementeres på et program som kjører. Kalles «dynamisk» siden den skanner applikasjonens dynamiske kode under kjøring for å identifisere sårbarheter. |

| Tidslinje | SAST utføres i de tidlige stadiene av applikasjonsutviklingen. | DAST utføres på en kjørende applikasjon mot slutten av applikasjonens utviklingslivssyklus. |

| Dekning og analyse | Kan identifisere sårbarheter på klient- og serversiden med stor nøyaktighet. SAST-verktøy er kompatible med ulike innebygde systemer og koder. Kan imidlertid ikke identifisere problemer relatert til miljøer og kjøretid. | Kan oppdage problemer relatert til miljøer og kjøretid. Kan imidlertid bare analysere svar og forespørsler i en applikasjon. |

| Kildekode | Krever kildekode for testing. | Krever ikke kildekode for testing. |

| CI/CD-pipelines | SAST er integrert direkte i CI/CD-pipelines for å hjelpe utviklere med å overvåke applikasjonskoden regelmessig. Dekker alle trinn i CI-prosessen, inkludert sikkerhetsanalyse av appens kode via automatisert kodeskanning og testing av produktet. | DAST er integrert i en CI/CD-pipeline etter at appen er distribuert og kjører på en testserver eller utviklerens datamaskin. |

| Risikoreduksjon | SAST-verktøy skanner koden grundig for å identifisere sårbarheter med nøyaktige plasseringer, noe som bidrar til enklere utbedring. | Siden DAST-verktøy fungerer under kjøring, gir de kanskje ikke nøyaktige plasseringer av sårbarheter. |

| Kostnadseffektivitet | Siden problemer oppdages i de tidlige stadiene, er det enkelt og mer kostnadseffektivt å fikse disse. | Siden den implementeres mot slutten av utviklingslivssyklusen, kan problemer oppdages sent. Gir heller ikke nøyaktige plasseringer. Alt dette fører til dyrere utbedringer og forsinkelser i utviklingstidslinjen, og dermed økte produksjonskostnader. |

SAST vs. DAST: Når skal de brukes?

Når skal du bruke SAST?

Anta at du har et utviklingsteam som skriver kode i et monolittisk miljø. Utviklerne dine implementerer endringer i kildekoden med en gang de kommer med en oppdatering. Deretter kompilerer du applikasjonen og fremmer den regelmessig til produksjonsstadiet på et planlagt tidspunkt.

I et slikt scenario vil ikke sårbarheter dukke opp ofte, og når det skjer etter en viss tid, kan du gjennomgå og løse problemene. I dette tilfellet kan SAST være en god løsning.

Når skal du bruke DAST?

Anta at du har et effektivt DevOps-miljø med automatisering i SLDC. Du kan bruke containere og skyplattformer som AWS. Utviklerne kan raskt kode oppdateringene sine og bruke DevOps-verktøy for å automatisk kompilere koden og raskt generere containere.

Med denne tilnærmingen kan du akselerere distribusjonen med kontinuerlig CI/CD. Det kan imidlertid også øke angrepsflaten. For dette kan DAST være et utmerket valg for å skanne hele applikasjonen og identifisere problemer.

SAST vs. DAST: Kan de fungere sammen?

Ja!!!

Faktisk kan bruk av begge metodene hjelpe deg å forstå sikkerhetsproblemer i applikasjonen din både fra innsiden og ut, og fra utsiden og inn. Det vil også muliggjøre en symbiotisk DevOps- eller DevSecOps-prosess basert på effektiv og handlingsrettet sikkerhetstesting, analyse og rapportering.

Dette vil igjen bidra til å redusere sårbarhetene og angrepsflaten, samt bekymringene for cyberangrep. Dermed kan du skape en svært sikker og robust SDLC.

Statisk applikasjonssikkerhetstesting (SAST) kontrollerer kildekoden når den er inaktiv. Den dekker ikke nødvendigvis alle sårbarheter, og den er ikke egnet for å identifisere problemer knyttet til kjøretid eller konfigurasjon, som autentisering og autorisasjon.

I disse tilfellene kan utviklingsteam benytte SAST sammen med andre testmetoder og verktøy, som DAST. DAST bidrar til å sikre at andre sårbarheter kan oppdages og fikses.

SAST vs. DAST: Hva er best?

Både SAST og DAST har sine fordeler og ulemper. Noen ganger vil SAST være mer fordelaktig enn DAST, og andre ganger vil det motsatte være tilfelle.

Selv om SAST kan hjelpe deg å oppdage problemer tidlig, løse dem raskt, redusere angrepsflaten og gi andre fordeler, er det ikke nok å stole fullt ut på én enkelt sikkerhetstestmetode, med tanke på de avanserte cyberangrepene.

Når du skal velge en av de to metodene, er det viktig å forstå behovene dine og foreta et valg basert på disse. Det beste er likevel å bruke SAST og DAST sammen. Dette vil sikre at du kan dra nytte av fordelene med begge testmetodene og bidra til 360-graders beskyttelse av applikasjonen.

Avslutningsvis kan vi si at SAST og DAST ikke er rivaler, men heller gode partnere. Samarbeidet deres kan gi et høyere sikkerhetsnivå til applikasjonene dine.

Du kan nå utforske de ulike typene applikasjonstesting.