I dagens digitale landskap blir hackere og nettkriminelle stadig mer avanserte, noe som gjør det essensielt for organisasjoner å være proaktive og implementere robuste sikkerhetstiltak. Det er viktig å være i forkant av truslene for å sikre at dataene er beskyttet.

Nettkriminelle er primært ute etter å skaffe seg data, spesielt sensitiv kunde- og forretningsinformasjon, som de kan bruke til ondsinnede formål. De benytter seg av ulike angrepsmetoder, som skadelig programvare, phishing og DDoS-angrep, for å trenge inn i bedriftens nettverk og kompromittere dataene.

Disse angrepene utføres via ulike innfallsporter, inkludert stjålet brukernavn og passord, virus, løsepengevirus og mer.

Konsekvensene av slike cyberangrep kan være enorme, med kostnader for organisasjoner som kan komme opp i hundrevis av millioner. For eksempel, en rapport fra 2022 antyder at gjennomsnittlig kostnad for datainnbrudd globalt ligger på rundt 4,35 millioner dollar. Dette understreker viktigheten av at organisasjoner planlegger og reduserer potensialet for slike angrep.

I denne artikkelen vil vi undersøke hva angrepsvektorer innebærer, gi eksempler, forklare de forskjellige typene, skille dem fra angrepsoverflater, og peke på tiltak du kan ta for å redusere risikoen og sørge for at organisasjonens nettverk er sikkert og beskyttet.

Hva er en angrepsvektor i cybersikkerhet?

Angrepsvektorer, også kjent som trussel-vektorer, er metodene eller veiene cyberkriminelle bruker for å oppnå uautorisert tilgang til et nettverk, en applikasjon eller en brukerkonto. Målet er å utnytte sårbarheter i systemet.

Enkelt sagt, en angrepsvektor er den ruten nettkriminelle tar for å nå sitt mål, som for eksempel en organisasjons nettverk, for å utføre et cyberangrep.

Disse rutene og metodene kan inkludere kompromitterte ansatt-legitimasjonsdetaljer, skadelig programvare, interne trusler og mer.

Det finnes flere aktører som kan utnytte disse angrepsvektorene, som ondsinnede hackere, konkurrenter, spionasjegrupper og til og med misfornøyde tidligere ansatte.

Uavhengig av hvem som står bak, er målet å stjele konfidensiell informasjon, kreve løsepenger eller forstyrre virksomheten fullstendig.

Derfor er det viktig å minimere omfanget og konsekvensene av angrepsvektorer. Dette kan gjøres ved å redusere organisasjonens angrepsoverflate.

Mange forveksler ofte angrepsvektorer med angrepsoverflater, men de er forskjellige. La oss se på forskjellene.

Angrepsvektor vs. angrepsoverflate

Selv om disse begrepene noen ganger brukes om hverandre, er de ikke identiske.

En angrepsvektor er middelet eller inngangspunktet som en hacker bruker for å nå målet. En angrepsoverflate er derimot det området i et system eller en organisasjons nettverk som er sårbart for angrep.

Dette omfatter alle tilgangspunkter, sikkerhetsrisikoer og inngangspunkter som eksponerer nettverket ditt, og som en uautorisert person kan bruke for å få tilgang til systemet.

Ansatte og deres enheter utgjør en del av angrepsoverflaten fordi hackere kan kompromittere deres legitimasjon og utnytte svakheter som uoppdatert programvare for å infiltrere nettverket. Angrepsoverflaten består altså av alle kjente og ukjente sårbarheter i systemer, nettverk og maskinvare.

Jo mindre angrepsoverflaten til en organisasjons nettverk er, desto lettere er det å beskytte nettverket.

Det første steget for å sikre god cybersikkerhet for organisasjonen din bør derfor være å redusere nettverkets angrepsoverflate ved hjelp av avanserte sikkerhetsløsninger som Zero Trust Security og Multi-Factor Authentication.

Hvordan fungerer angrepsvektorer?

Angrepsvektorer fungerer ved å utnytte sårbarheter og svakheter i et systems sikkerhet.

Hackere og nettkriminelle har ofte detaljert kunnskap om de vanlige angrepsvektorene som finnes i nettverket. For å finne en måte å angripe en av disse sikkerhetsvektorene på, leter de først etter sikkerhetshull som kan utnyttes.

Hackere kan finne disse sårbarhetene i operativsystemer eller dataprogramvare. Et sikkerhetshull kan oppstå av flere årsaker, som en feil, feilkonfigurert sikkerhet eller en programmeringsfeil. Et sikkerhetsbrudd kan også skje på grunn av stjålet brukerlegitimasjon.

Hackere skanner kontinuerlig bedrifters nettverk for å finne sikkerhetshull og inngangspunkter til systemer, nettverk og applikasjoner. I noen tilfeller kan de også målrette mot interne ansatte eller brukere som bevisst eller ubevisst deler sin konto eller IT-legitimasjon, noe som åpner for uautorisert tilgang.

Angrepsvektorer kan deles inn i to hovedtyper:

#1. Passive angrepsvektorer

Disse angrepsvektorene er forsøk fra hackere på å få tilgang til systemet eller overvåke det for å oppdage åpne porter og sårbarheter. Målet er å samle informasjon om målet. Disse angrepene prøver å få tilgang til informasjon uten å skade systemet eller endre dets data og ressurser, noe som gjør dem vanskelige å oppdage.

I stedet for å direkte skade organisasjonens nettverk, truer disse angrepene dataene og deres konfidensialitet. Eksempler på passive angrep inkluderer phishing, typosquatting og sosial manipulering.

#2. Aktive angrepsvektorer

Aktive angrepsvektorer forsøker å endre en organisasjons system og forstyrre normal drift.

Angriperne utnytter systemets sårbarheter ved hjelp av skadelig programvare, løsepengeprogramvare, DDoS-angrep, man-i-midten-angrep, eller ved å utnytte svake passord og legitimasjonsdetaljer.

Selv om dette er de generelle angrepsvektortypene, er her likhetene i hvordan de fleste av dem fungerer:

- Angriperen identifiserer et potensielt mål.

- Angriperen samler informasjon om målet ved hjelp av phishing, sosial manipulering, skadelig programvare, automatisert sårbarhetsskanning og OPSEC.

- Angriperen prøver å identifisere potensielle angrepsvektorer ved å bruke denne informasjonen og lager verktøy for å utnytte dem.

- Med disse verktøyene får angriperne uautorisert tilgang til systemet eller nettverket for å installere skadelig kode eller stjele sensitiv informasjon.

- Angriperen overvåker nettverket, stjeler data og informasjon, eller bruker dataressurser.

Vi kan bedre forstå angrepsvektorer ved å se på de ulike typene.

Hva er de ulike typene angrepsvektorer?

Nettverksbaserte angrepsvektorer

Nettverksbaserte angrep kontrolleres og startes fra en annen enhet enn den som blir angrepet. De omfatter DDoS-angrep, passordbaserte angrep med svak legitimasjon, DNS-spoofing, øktkapring og man-i-midten-angrep.

#1. Denial of Distributed Services (DDoS)-angrep

DDoS-angrep er cyberangrep der angriperen overbelaster et nettverk eller en server med internettrafikk ved hjelp av mange datamaskiner, som alle styres av en enkelt angriper, med hensikt å gjøre tjenesten utilgjengelig. Dette gjør det vanskelig for brukere og kunder å få tilgang til en virksomhets tjenester, og kan også få nettsider til å krasje.

Slik unngår du dem: Å redusere organisasjonens angrepsoverflate er en effektiv måte å redusere DDoS-angrep. Dette kan du gjøre ved å begrense direkte tilgang til systemer og applikasjoner og kontrollere tilgang via Identity and Access Management (IAM)-systemer. Brannmurer for å filtrere og avvise skadelig trafikk, samt forsvarsverktøy som trafikkdifferensiering og regelmessige risikovurderinger er også viktig.

#2. Svak legitimasjon

Gjenbruk av passord eller svake passord og legitimasjon gir hackere og angripere en inngangsport for å få tilgang til og infiltrere et nettverk.

Slik unngår du dem: Organisasjoner må lære sine ansatte om sikre passord, investere i enkel pålogging eller passordbehandlere, og overvåke passordhygiene for å identifisere høyrisikobrukere og enheter.

#3. DNS-spoofing

DNS-spoofing, eller DNS-forgiftning, er et nettangrep der en angriper endrer domenenavnsystemet (DNS) for å peke domenenavnet til feil IP-adresse, og omdirigerer brukere til ondsinnede servere eller nettsteder når de prøver å få tilgang til en nettside.

Slik unngår du dem: DNS Security Extensions (DNSSE) må settes opp for å beskytte serverregistratoren mot ekstern manipulering. Du kan også forhindre DNS-spoofing ved å bruke programvare for automatisk patchadministrasjon for å oppdatere DNS-servere regelmessig og utføre grundig DNS-trafikkfiltrering.

#4. Man-i-midten-angrep

Dette angrepet utnytter offentlig Wi-Fi for å fange opp trafikk, lytte til samtaler eller manipulere kommunikasjon mellom enheter.

Slik unngår du dem: Du kan forhindre MITM-angrep ved å bruke et endepunktsikkerhetssystem, et multifaktorautentiseringssystem og robuste nettverkssikkerhetsløsninger som Zero Trust Security, som beskytter bedriftsnettverket mot ondsinnede aktører.

Nettbaserte angrepsvektorer

Nettbaserte angrep inkluderer cross-site scripting (XSS) og SQL-injeksjonsangrep. De lurer brukere av websystemer og tjenester og bruker dem som en inngangsport.

#1. SQL-injeksjonsangrep

SQL-injeksjoner bruker ondsinnede SQL-spørringer for å avsløre konfidensielle data og informasjon fra serveren. Vellykkede SQL-injeksjonsangrep kan gjøre det mulig for hackere å endre data, stjele identiteter og ødelegge dataene.

Slik unngår du dem: Du kan forhindre SQL-injeksjoner ved å bruke tredjepartsautentisering, passord-hashing, brannmur for nettapplikasjoner, holde programvaren oppdatert og regelmessig overvåke SQL-setninger og databaser.

#2. Cross-Site Scripting (XSS)

XSS-angrep innebærer at angriperen injiserer ondsinnet kode på en nettside. Dette påvirker besøkende, men ikke selve nettsiden. Hackere kan da få tilgang til nettleserens lagrede poster og få tilgang til uønsket informasjon.

Slik unngår du dem: Den beste måten å forhindre XSS-angrep på er å kode og rense brukerdata, holde programvaren oppdatert, skanne etter sårbarheter og implementere en sikkerhetspolicy for innhold.

Fysiske angrepsvektorer

Fysiske angrep er cybersikkerhetsangrep som påvirker et nettsted og dets fysiske miljø eller skader eiendom. De omfatter null-dags angrep eller uoppdaterte applikasjoner eller programvare, svak kryptering, feilkonfigurasjoner, datainjeksjoner og brute force-angrep.

#1. Zero-Day-angrep (ikke-patchede applikasjoner)

Null-dags angrep retter seg mot cybersikkerhetssårbarheter som ikke er offentliggjort eller som ingen leter etter.

Slik unngår du dem: Du kan forhindre null-dagsangrep ved å bruke trussel-informasjonsplattformer, trussel-forebyggende motorer, DNA-malwareanalyse, trussel-emulering og CPU-nivåinspeksjon.

#2. Svak kryptering

Datakryptering beskytter konfidensialiteten til digitale data og skjuler meldingens sanne betydning. Vanlige datakrypteringsmetoder inkluderer DNSSEC- og SSL-sertifikater. Manglende eller svak kryptering eksponerer data for uautoriserte parter.

Slik unngår du dem: Du kan sikre den svake krypteringstrusselen ved å bruke sterke krypteringsmetoder som Rivest-Shamir-Adleman (RSA) og Advanced Encryption Standard (AES), og sørge for at alle protokollene er sikre.

#3. Feilkonfigurasjon

En feil i systemkonfigurasjonen kan føre til datainnbrudd. Dette kan være at applikasjonens eller serverens konfigurasjon ikke er deaktivert. Bruk av standard brukernavn og passord gjør det også lettere for hackere å få tilgang til og utnytte systemet.

Slik unngår du dem: Det er viktig å automatisere konfigurasjonsadministrasjon for å forhindre uoverensstemmelser, overvåke applikasjonens innstillinger, og sammenligne dem med beste praksis.

#4. Brute Force-angrep

Brute force-angrep er prøv-og-feil-baserte cyberangrep der angripere prøver å få tilgang til et nettverk på ulike måter, som for eksempel å angripe svak kryptering, sende infiserte e-poster med skadelig programvare eller sende phishing-e-poster til et angrep lykkes.

Slik unngår du dem: Du må bruke sterke passord, MFA-løsninger, begrense påloggingsforsøk, bruke brannmur for nettapplikasjoner, bruke CAPTCHA og overvåke IP-adresser.

Malware-angrep

Skadelig programvare eller malware er utviklet for å forstyrre systemer, redusere hastigheten på datamaskiner, forårsake feil eller spre virus. De omfatter flere angrep, inkludert spyware, løsepengeprogramvare, virus og trojanere.

Slik unngår du dem: Sikkerhet mot skadelig programvare krever at selskaper bruker teknologi som brannmurer, sandboxing og antivirusprogramvare.

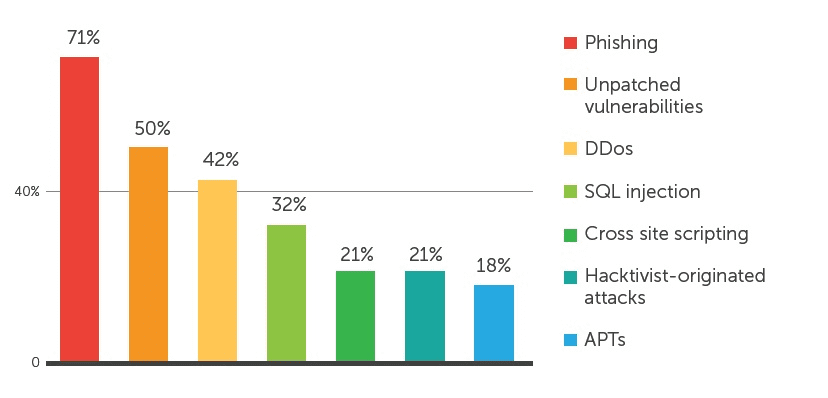

Phishing-angrep

Phishing er en mye brukt angrepsvektor som økte med 61 % i 2022.

Kilde: cipsec.eu

Den bruker sosial manipulering for å lure brukere til å klikke på ondsinnede URL-er, laste ned skadelige filer eller avsløre sensitiv informasjon. Dette gjøres for å stjele økonomiske opplysninger, innhente legitimasjonsdetaljer eller starte løsepengevirusangrep.

Slik unngår du dem: Implementering av MFA, bruk av spamfiltre, regelmessige programvareoppdateringer og blokkering av ondsinnede nettsteder er måter å beskytte bedriften din mot phishing-angrep.

Insidertrusler

Ondsinnede innsidere, som misfornøyde ansatte, er blant de største sikkerhetstruslene. De prøver å få tilgang til selskapets sensitive data for å misbruke dem eller tilby uautorisert tilgang til eksterne parter.

Slik unngår du dem: Overvåk nettverkstilgangen til ansatte for uvanlig aktivitet eller at de prøver å få tilgang til filer de normalt ikke ville ha tilgang til. Dette er et tegn på unormal brukeraktivitet og kan hjelpe deg med å forhindre en innsiderisiko.

Hvordan beskytte organisasjonen din mot angrepsvektorer?

Angripere kan infiltrere et selskaps nettverk og kompromittere data på mange måter. Derfor må organisasjoner implementere de nyeste sikkerhetsteknikkene og retningslinjene for å sikre nettverkssikkerheten mot ondsinnede angrep.

Her er noen måter organisasjoner kan beskytte seg mot angrepsvektorer:

- Bruk sterke passord og implementer autentiseringsløsninger, som MFA, for å legge til et ekstra sikkerhetslag.

- Gjennomfør jevnlige revisjoner og IT-sårbarhetstester for å oppdage sikkerhetshull og oppdatere sikkerhetspolicyer.

- Installer sikkerhetsovervåkingsverktøy som varsler deg om uautorisert tilgang.

- Utfør penetrasjonstester for å identifisere og teste sikkerhetssårbarheter.

- Installer programvare- og maskinvareoppdateringer umiddelbart og bruk en automatisert løsning.

- Bruk krypteringsteknologier, som AES, for å aktivere datakryptering på bærbare enheter.

- Gi omfattende IT-sikkerhetsopplæring til alle ansatte.

- Bruk robuste tilgangskontrollprotokoller og segmenter nettverket ditt.

Siste ord

Angripere bruker angrepsvektorer, som ansattes legitimasjon og dårlig kryptering, for å kompromittere et selskaps nettverk. Derfor er det viktig å redusere virkningen av disse faktorene for å forhindre cybersikkerhetsrisiko.

Menneskelige faktorer som feil, misbruk og sosiale angrep spiller en stor rolle i tyveri av legitimasjon og phishing-angrep. Dette er årsaken til omtrent 82 % av datainnbruddene i 2022.

Denne artikkelen gir deg en forståelse av angrepsvektorer og hvordan du kan minimere deres innvirkning. Bruk denne kunnskapen til å implementere de beste sikkerhetspraksisene for å sikre bedriftens fremtid og forhindre økonomisk tap.

Sjekk deretter ut de viktigste nettverkssårbarhetene du bør være oppmerksom på.