Viktige Punkter

- Innsats fra rettshåndhevelsen har forstyrret LockBits infrastruktur og deres nettverk, men det finnes andre løsepengevaregrupper som er klare til å overta.

- Organisasjoner som deltok i nedleggelsen av LockBit har begynt å tilby dekrypteringsverktøy for ofre, men full gjenoppretting er ikke garantert.

- Selv om LockBit er ute av drift, dukker det opp nye løsepengevaregrupper, med fem fremtredende grupper klare til å ta deres plass.

I de senere årene har LockBit fremstått som en av de mest beryktede løsepengevaregruppene. De har presset ut hundrevis av millioner dollar og forårsaket omfattende datatap.

Nå har imidlertid en samordnet innsats fra rettshåndhevelsen i betydelig grad forstyrret LockBits infrastruktur, stengt ned nettstedet deres, og avslørt deres tilknyttede nettverk og beholdninger av kryptovaluta. Dessverre betyr ikke dette at truslene fra løsepengevare er over, da det finnes en rekke andre løsepengevaregrupper som venter på å fylle tomrommet.

Hva er LockBit Løsepengevare?

Løsepengevare er en av de mest skadelige typene ondsinnet programvare. Den låser maskinen din og krever en betaling for å frigi dataene dine i uskadet tilstand.

LockBit er en kriminell gruppering som står bak utviklingen, driften og distribusjonen av løsepengevaren med samme navn. LockBit løsepengevare er velkjent for å ha rammet titusenvis av bedrifter, organisasjoner og privatpersoner over hele verden, og har sannsynligvis generert milliarder av dollar i inntekter.

LockBit er spesielt farlig da den sprer seg autonomt – det vil si at den kan spre seg på egenhånd. Dette gjør den nesten unik blant ulike typer løsepengevare. På grunn av dette er det svært vanskelig å stoppe et LockBit-angrep, da løsepengevaren kan identifisere andre sårbare mål uten menneskelig innblanding.

I tillegg lanserer LockBit-gruppen jevnlig oppdateringer for løsepengevaren, legger til nye funksjoner, justerer funksjonaliteten og svarer på trusler mot effektiviteten. LockBit 3.0 var den siste store oppdateringen, lansert i juni 2022.

Hva skjedde med LockBit?

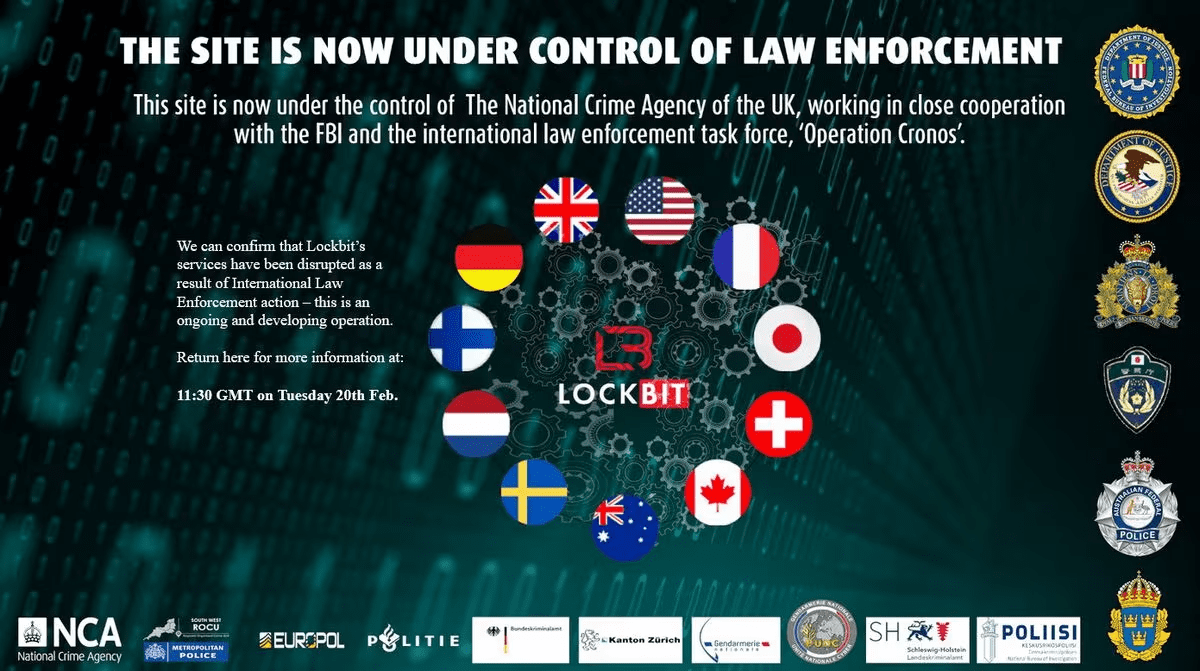

Den 19. februar 2024 kunngjorde rettshåndhevelsesorganer, inkludert FBI, Storbritannias National Crime Agency og Europol, at en felles operasjon hadde alvorlig forstyrret LockBits organisasjon.

«Operasjon Cronos» låste LockBits eiere og tilknyttede selskaper ute fra deres eget nettverk (LockBit hadde et tilknyttet nettverk som brukte løsepengevare og betalte en andel til utviklerne, med en løsepengevare-som-tjeneste-modell), og stengte ned rundt 11 000 domener og servere. To LockBit-utviklere ble også arrestert, og andre LockBit-tilknyttede brukere er også blitt pågrepet i den samme operasjonen.

Ifølge CISA utgjorde LockBit-angrep mer enn 15 prosent av alle løsepengevareangrep i USA, Storbritannia, Canada, Australia og New Zealand i 2022, noe som er et betydelig tall. Men ettersom LockBits primære administrasjonskonto og plattform er under myndighetenes kontroll, er deres evne til å lansere og kontrollere nettverket i praksis eliminert.

Når blir LockBit-dekrypteringsverktøy tilgjengelige?

Noen av organisasjonene som har vært involvert i nedleggelsen av LockBit, har allerede begynt å distribuere LockBit-dekrypteringsverktøy og tilby dekrypteringsnøkler til ofrene.

- USA/FBI: Kontakt FBI for å skaffe nøkler. LockBit-ofre

- Storbritannia/NCA: Kontakt NCA for å få nøkler via denne e-posten: [email protected]

- Andre/Europol, Politiet (NL): Følg instruksjonene for Lockbit 3.0-dekryptering på Ikke mer løsepenger

Det er ingen garanti for at du lykkes med å gjenopprette filer som er kryptert med LockBit, men det er absolutt verdt et forsøk. Spesielt siden LockBit ikke alltid sendte riktig dekrypteringsnøkkel selv etter å ha mottatt løsepengene.

5 Typer Løsepengevare som vil Erstatte LockBit

LockBit var ansvarlig for en stor mengde løsepengevare, men det er langt fra den eneste gruppen som opererer med dette. LockBits forsvinning vil sannsynligvis skape et kortvarig tomrom som andre løsepengevaregrupper vil forsøke å fylle. Med det i tankene, her er fem forskjellige typer løsepengevare som det er verdt å følge med på:

- ALPHV/BlackCat: En annen modell som tilbyr løsepengevare som en tjeneste. ALPHV/BlackCat har kompromittert hundrevis av organisasjoner over hele verden. Det er spesielt bemerkelsesverdig som en av de første løsepengevarene som er skrevet eksklusivt i programmeringsspråket Rust. Dette gjør at den kan rette seg mot både Windows- og Linux-maskinvare.

- Cl0p: Cl0p-organisasjonen har vært i drift siden minst 2019 og anslås å ha presset ut over 500 millioner dollar i løsepenger. Cl0p henter vanligvis ut sensitive data som de senere bruker til å presse ofrene til å betale løsepenger for å frigjøre krypterte data og for å hindre sensitive datalekkasjer.

- Play/PlayCrypt: En av de nyere typene løsepengevare. Play (også kjent som PlayCrypt) dukket først opp i 2022 og er kjent for filtypen «.play» som brukes under angrep. I likhet med Cl0p er Play-gruppen også kjent for sin dobbel utpressingstaktikk og bruker et bredt spekter av sårbarheter for å ramme sine ofre.

- Royal: Selv om Royal tilbyr løsepengevare som en tjeneste, deler de ikke informasjon og kode på samme måte som andre løsepengevaregrupper. Som andre grupper implementerer imidlertid Royal taktikker for flere utpressinger. De stjeler data og bruker dem til å presse ut løsepenger.

- 8Base: 8Base dukket plutselig opp i midten av 2023. De opplevde en økning i løsepengevareaktivitet med flere typer utpressing, sammen med nære bånd til andre store løsepengevaregrupper som RansomHouse.

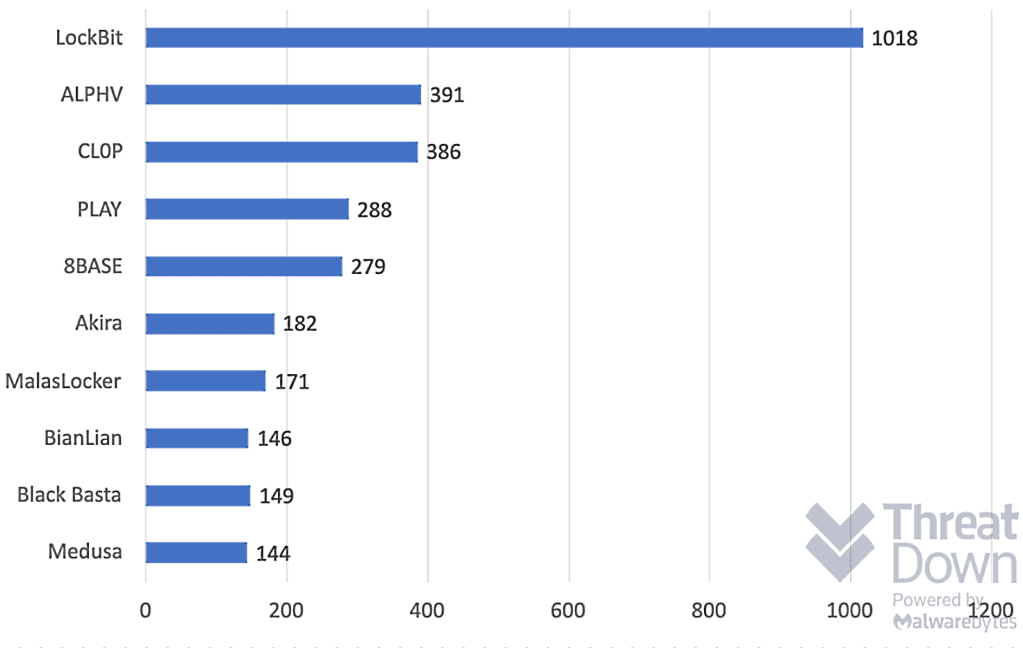

Malwarebytes-undersøkelser viser at selv om LockBit var en av de mest aktive løsepengevaregruppene, er de ti største løsepengevareorganisasjonene ansvarlige for 70 prosent av alle løsepengevareangrep. Så selv uten LockBit, venter andre løsepengevaregrupper i kulissene.

Er LockBit Løsepengevare Helt Ferdig?

Selv om nyhetene om LockBits forsvinning er gledelige, er svaret nei, LockBit løsepengevare er ikke helt eliminert. Ars Technica rapporterer om nye LockBit-angrep bare dager etter nedleggelsen, og det er et par grunner til det.

For det første, selv om LockBits infrastruktur er slått ut, betyr ikke det at løsepengekoden er borte. En versjon av LockBits kildekode ble lekket i 2022, og det kan være det som har ført til de nye angrepene. I tillegg hadde LockBit et enormt nettverk som strakte seg over mange land. Selv om operasjonssenteret var i Russland, har en organisasjon av denne størrelsen og sofistikasjonen definitivt backup-planer og metoder for å komme tilbake på nett, selv om det kan ta litt tid å gjenoppbygge.

Det er liten tvil om at vi ikke har sett det siste av LockBit-løsepengevare.