Angrep med privilegietilgang oppstår når ondsinnede aktører misbruker feilkonfigurasjoner, programvarefeil, svake passord og andre svakheter for å få uautorisert tilgang til beskyttede ressurser.

En typisk utnyttelsesmetode kan begynne med at en angriper skaffer seg tilgang til en konto med lavt privilegienivå. Når angriperne er inne i systemet, vil de undersøke det nøye for å identifisere andre sårbarheter som de kan dra nytte av. Deretter bruker de oppnådde privilegier til å etterligne legitime brukere, få tilgang til ønskede ressurser og utføre diverse oppgaver uten å bli oppdaget.

Angrep med eskalering av privilegier kan være enten vertikale eller horisontale.

Ved en vertikal eskalering skaffer angriperen tilgang til en konto og utfører deretter handlinger som denne brukeren. Ved en horisontal eskalering skaffer angriperen først tilgang til én eller flere kontoer med begrensede rettigheter, og kompromitterer deretter systemet for å oppnå utvidede tillatelser for å utføre administrative oppgaver.

Slike tillatelser gjør det mulig for angriperne å utføre administrative operasjoner, distribuere skadelig programvare eller drive med annen uønsket aktivitet. De kan for eksempel avbryte drift, endre sikkerhetsinnstillinger, stjele data eller kompromittere systemer for å etablere bakdører for senere utnyttelse.

Generelt sett utnytter rettighetseskalering, på samme måte som andre cyberangrep, svakheter i systemer og prosesser i nettverk, tjenester og applikasjoner. Det er derfor mulig å forhindre dem ved å kombinere gode sikkerhetsrutiner med passende verktøy. En organisasjon bør ideelt sett benytte løsninger som kan analysere, avdekke og forhindre et bredt spekter av potensielle og eksisterende sikkerhetssvakheter og trusler.

Anbefalte metoder for å hindre angrep med privilegietilgang

Organisasjoner må beskytte alle sine kritiske systemer og data, samt andre områder som kan virke mindre interessante for angripere. Det eneste en angriper trenger er å bryte seg inn i ett system. Når de er inne, kan de søke etter svakheter de kan utnytte for å oppnå ytterligere tillatelser. Det er like viktig å innføre tilstrekkelige tiltak for å hindre interne angrep, som det er å beskytte ressurser mot eksterne trusler.

Selv om de konkrete målene kan variere avhengig av systemer, nettverk, miljø og andre faktorer, finnes det enkelte teknikker organisasjoner kan bruke for å styrke sin infrastruktur. Disse er beskrevet nedenfor.

Sikre og skann nettverket, systemene og applikasjonene

I tillegg til å implementere en sanntids sikkerhetsløsning, er det avgjørende å regelmessig skanne alle komponentene i IT-infrastrukturen for potensielle svakheter som kan gjøre det mulig for nye trusler å trenge inn. Her kan en effektiv sårbarhetsskanner bidra til å avdekke oppdaterte eller usikre operativsystemer og applikasjoner, feilkonfigurasjoner, svake passord og andre svakheter angripere kan utnytte.

Selv om en rekke sårbarhetsskannere kan brukes til å oppdage svakheter i utdatert programvare, kan det være vanskelig eller upraktisk å oppdatere eller rette alle systemer. Dette gjelder særlig ved bruk av eldre komponenter eller større produksjonssystemer.

I slike tilfeller kan ytterligere sikkerhetslag, som webapplikasjonsbrannmurer (WAF), distribueres for å oppdage og blokkere ondsinnet trafikk på nettverksnivå. En WAF vil vanligvis beskytte det underliggende systemet selv om det er utdatert eller ikke oppdatert.

Korrekt administrasjon av privilegerte kontoer

Det er essensielt å administrere privilegerte kontoer og sørge for at de er sikret, brukes i henhold til beste praksis og ikke er utsatt for angrep. Sikkerhetsteamene må ha oversikt over alle kontoer, hvor de finnes og hva de brukes til.

Andre tiltak omfatter:

- Redusere antallet og omfanget av privilegerte kontoer, overvåke og logge all aktivitet som er knyttet til dem.

- Analysere hver privilegert bruker eller konto for å identifisere og adressere eventuelle risikoer, potensielle trusler, kilder og angriperens motiver.

- Forstå vanlige angrepsmetoder og iverksette forebyggende tiltak.

- Følge prinsippet om minste nødvendige privilegium.

- Hindre administratorer i å dele kontoer og legitimasjon.

Overvåking av brukeradferd

Analyse av brukeratferd kan avdekke om identiteter har blitt kompromittert. Angripere vil typisk sikte seg inn på brukeridentiteter som gir tilgang til organisasjonens systemer. Hvis de klarer å skaffe seg legitimasjon, vil de logge seg på nettverket og muligens forbli uoppdaget en stund.

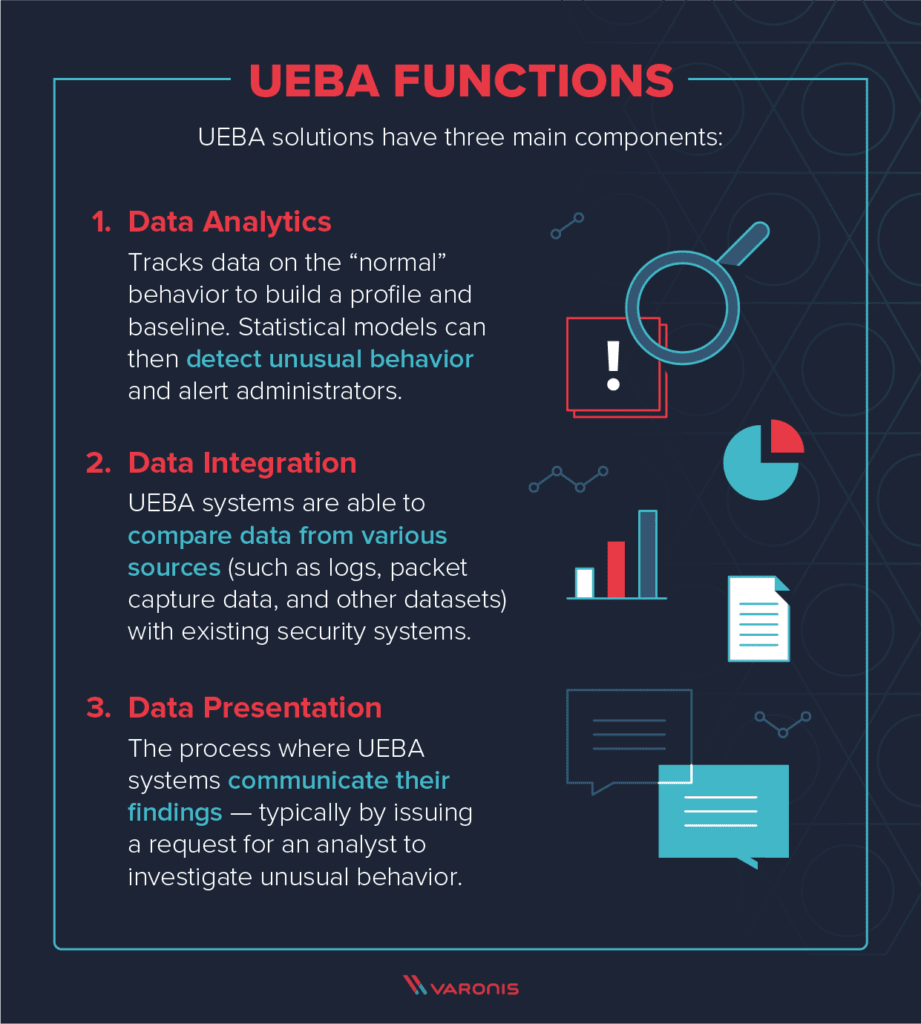

Siden det er vanskelig å manuelt overvåke hver enkelt brukers atferd, er den beste tilnærmingen å implementere en løsning for analyse av bruker- og enhetsatferd (UEBA). Et slikt verktøy overvåker brukeraktiviteten kontinuerlig over tid. Deretter oppretter det en base for normal atferd, som brukes til å oppdage uvanlige aktiviteter som tyder på et kompromiss.

Den resulterende profilen inneholder opplysninger om brukerens plassering, ressurser, datafiler og tjenester de har tilgang til, samt frekvens, spesifikke interne og eksterne nettverk, antall verter og utførte prosesser. Ved hjelp av disse opplysningene kan verktøyet identifisere mistenkelige handlinger eller parametere som avviker fra normalen.

Sterk passordpolicy og håndhevelse

Etabler og håndhev strenge retningslinjer for å sikre at brukerne har unike passord som er vanskelige å gjette. I tillegg gir bruk av multifaktorautentisering et ekstra sikkerhetslag, samtidig som svakheter som kan oppstå ved manuell håndheving av strenge passordretningslinjer, elimineres.

Sikkerhetsteam bør også implementere nødvendige verktøy, som passordrevisorer, retningslinjehåndhevere og andre som kan skanne systemer, identifisere og flagge svake passord eller kreve tiltak. Håndhevelsesverktøyene sikrer at brukerne har sterke passord når det gjelder lengde, kompleksitet og virksomhetens retningslinjer.

Organisasjoner kan også bruke passordadministratorverktøy for bedrifter for å hjelpe brukerne med å generere og bruke komplekse og sikre passord som overholder retningslinjene for tjenester som krever autentisering.

Ytterligere tiltak som multifaktorautentisering for å låse opp passordadministratoren, forbedrer sikkerheten ytterligere og gjør det nesten umulig for angripere å få tilgang til lagret legitimasjon. Typiske passordadministratorer for bedrifter inkluderer Keeper, Dashlane, 1Password.

Rensing av brukerinndata og sikring av databaser

Angripere kan bruke sårbare brukerinndatafelt og databaser til å injisere skadelig kode, få tilgang til og kompromittere systemer. Sikkerhetsteam bør derfor benytte beste praksis, som sterk autentisering og effektive verktøy, for å beskytte databaser og alle typer datainndatafelt.

En god praksis er å kryptere alle data under overføring og når de er lagret, i tillegg til å oppdatere databasene og rense alle brukerinndata. Ytterligere tiltak inkluderer å gjøre filer skrivebeskyttede og kun gi skrivetilgang til de gruppene og brukerne som trenger det.

Opplæring av brukere

Brukerne utgjør det svakeste leddet i en organisasjons sikkerhetskjede. Det er derfor viktig å styrke dem og lære dem hvordan de utfører oppgavene sine på en sikker måte. Ellers kan et enkelt klikk fra en bruker føre til kompromittering av et helt nettverk eller system. Noen av risikoene inkluderer å åpne skadelige lenker eller vedlegg, besøke kompromitterte nettsteder, bruke svake passord og mer.

Organisasjonen bør ideelt sett gjennomføre regelmessige programmer for sikkerhetsbevissthet. Det bør også finnes en metode for å bekrefte at opplæringen er effektiv.

Verktøy for å forebygge angrep med privilegietilgang

For å forhindre angrep med eskalering av privilegier kreves en kombinasjon av ulike verktøy. Disse inkluderer, men er ikke begrenset til, løsningene beskrevet nedenfor.

Løsning for analyse av bruker- og enhetsatferd (UEBA)

Exabeam

Exabeam Security Management Platform er en rask og lettdistribuert AI-basert atferdsanalyseløsning som hjelper til med å spore bruker- og kontoaktivitet på tvers av ulike tjenester. Exabeam kan også brukes til å hente loggdata fra andre IT-systemer og sikkerhetsverktøy, analysere dem og identifisere og varsle om risikofylte aktiviteter, trusler og andre problemer.

Funksjoner inkluderer:

- Logging og utlevering av nyttig informasjon for hendelsesundersøkelser. Dette omfatter alle økter der en bestemt konto eller bruker fikk tilgang til en tjeneste, server, applikasjon eller ressurs for første gang, eller der kontoen logger på fra en ny VPN-tilkobling eller fra et uvanlig land, osv.

- Den skalerbare løsningen passer for enkeltforekomster, skybaserte løsninger og lokale installasjoner

- Opprettelse av en omfattende tidslinje som tydelig viser en angripers bane basert på normal og unormal konto- eller brukeratferd.

Cynet 360

Cynet 360-plattformen er en omfattende løsning som tilbyr atferdsanalyse, nettverks- og endepunktsikkerhet. Den lar deg lage brukerprofiler med informasjon om deres geografiske plassering, roller, arbeidstider, tilgangsmønstre til lokale og skybaserte ressurser, osv.

Plattformen bidrar til å identifisere uvanlige aktiviteter, som:

- Førstegangspålogging til systemet eller ressursene

- Uvanlig påloggingssted eller bruk av en ny VPN-tilkobling

- Flere samtidige tilkoblinger til flere ressurser i løpet av svært kort tid

- Kontoer som har tilgang til ressurser utenom arbeidstid

Verktøy for passordsikkerhet

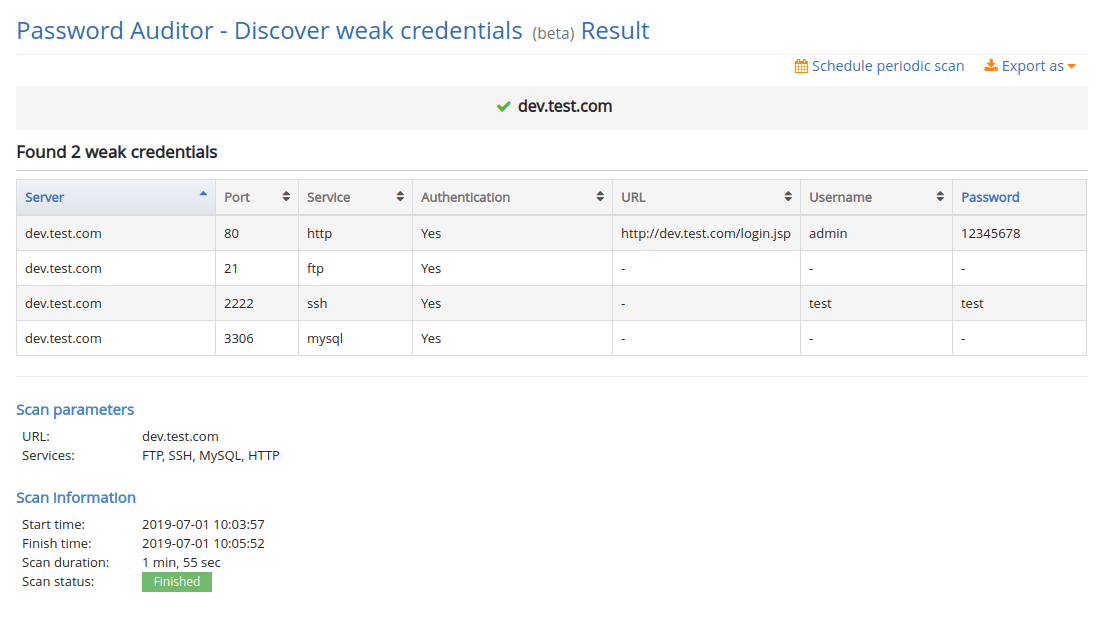

Passordkontrollør

Verktøyet passordkontrollør skanner vertsnavn og IP-adresser for å automatisk identifisere svak legitimasjon for nettverkstjenester og webapplikasjoner, som HTTP-webskjemaer, MYSQL, FTP, SSH, RDP, nettverksrutere og andre som krever autentisering. Deretter forsøker den å logge seg på ved hjelp av svake og vanlige kombinasjoner av brukernavn og passord for å identifisere og varsle om kontoer med svak legitimasjon.

Password Manager Pro

ManageEngine Password Manager Pro gir en omfattende løsning for administrasjon, kontroll, overvåking og revisjon av privilegerte kontoer gjennom hele livssyklusen. Løsningen kan administrere privilegerte kontoer, SSL-sertifikater, ekstern tilgang og privilegerte økter.

Funksjoner omfatter:

- Automatisering og håndheving av hyppig tilbakestilling av passord for kritiske systemer som servere, nettverkskomponenter, databaser og andre ressurser

- Lagring og organisering av alle privilegerte og sensitive kontolegitimasjoner og passord i et sentralisert og sikkert hvelv.

- Hjelper organisasjoner med å overholde kritiske sikkerhetsrevisjoner og relevante regulatoriske standarder, som HIPAA, PCI, SOX og flere.

- Gjør det mulig for teammedlemmer å dele administrative passord på en trygg måte.

Sårbarhetsskannere

Invicti

Invicti er en skalerbar, automatisert sårbarhetsskanner- og administrasjonsløsning som kan tilpasses for å møte kravene i enhver organisasjon. Verktøyet kan skanne komplekse nettverk og miljøer samtidig som det enkelt integreres med andre systemer, inkludert CI/CD-løsninger, SDLC og andre. Det har avanserte funksjoner og er optimalisert for å skanne og identifisere sårbarheter i komplekse miljøer og applikasjoner.

I tillegg kan du bruke Invicti til å teste webservere for feilkonfigurasjoner som angripere kan utnytte. Generelt identifiserer verktøyet SQL-injeksjoner, ekstern filinkludering, Cross-site Scripting (XSS) og andre OWASP Topp 10-sårbarheter i webapplikasjoner, webtjenester, nettsteder, API-er og mer.

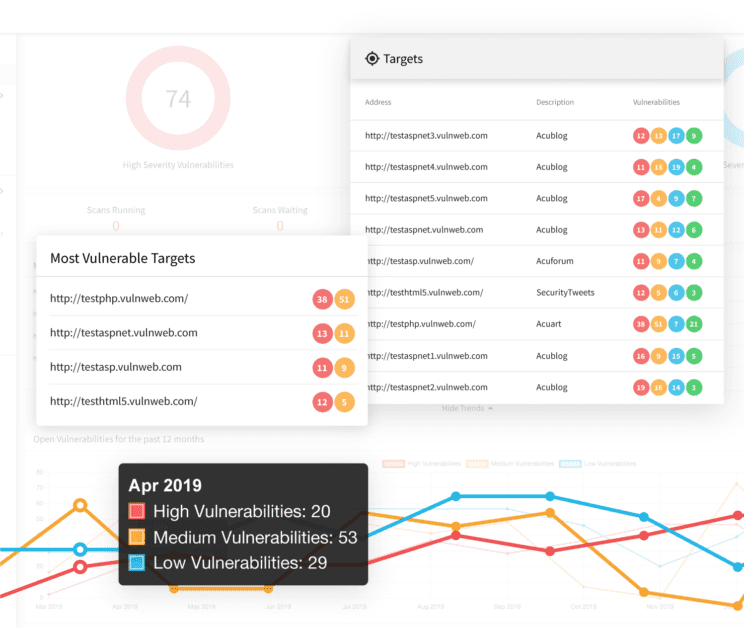

Acunetix

Acunetix er en omfattende løsning med innebygd sårbarhetsskanning, administrasjon og enkel integrering med andre sikkerhetsverktøy. Det bidrar til å automatisere sårbarhetshåndteringsoppgaver som skanning og utbedring, noe som frigjør ressurser.

Funksjoner omfatter:

- Integrering med andre verktøy som Jenkins, tredjeparts problemsporere som GitHub, Jira, Mantis og flere.

- Alternativer for lokal installasjon og skybasert distribusjon.

- Kan tilpasses kundens miljø og behov, samt støtte på tvers av plattformer.

- Rask identifisering og respons på en rekke sikkerhetsproblemer, inkludert vanlige nettangrep, Cross-site Scripting (XSS), SQL-injeksjoner, skadelig programvare, feilkonfigurasjoner, eksponerte ressurser osv.

Programvareløsninger for Privileged Access Management (PAM)

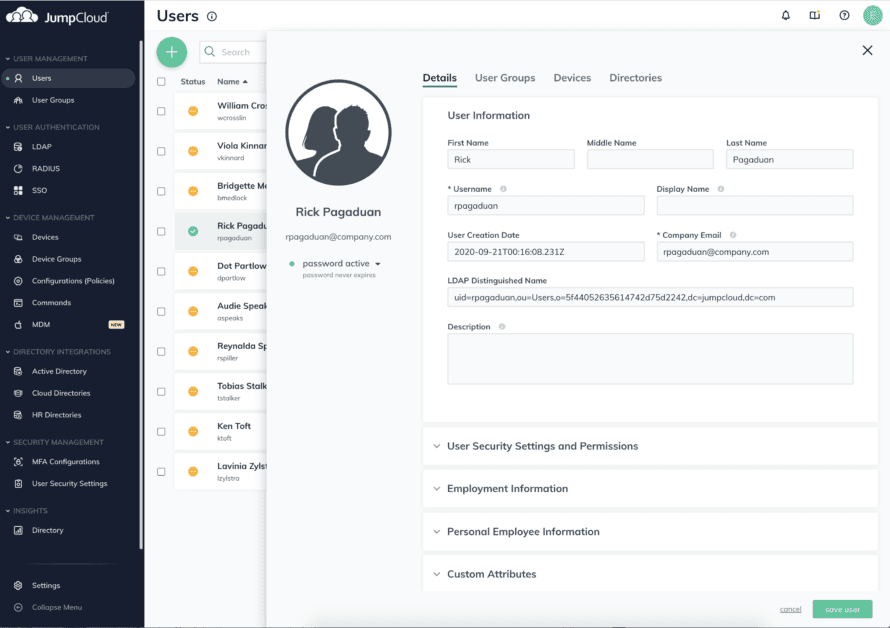

JumpCloud

JumpCloud er en Directory as a Service (DaaS)-løsning som på en sikker måte autentiserer og kobler brukere til nettverk, systemer, tjenester, apper og filer. Den skalerbare skybaserte katalogen fungerer som en tjeneste som administrerer, autentiserer og autoriserer brukere, applikasjoner og enheter.

Funksjoner omfatter:

- Oppretting av en sikker og sentralisert autoritativ katalog.

- Støtte for administrasjon av brukertilgang på tvers av plattformer.

- Tilbud om Single Sign-On-funksjoner som støtter kontroll av brukertilgang til applikasjoner via LDAP, SCIM og SAML 2.0.

- Sikker tilgang til lokale og skybaserte servere.

- Støtte for multifaktorautentisering.

- Automatisert administrasjon av sikkerhet og relaterte funksjoner som hendelseslogging, skripting, API-administrasjon, PowerShell og mer.

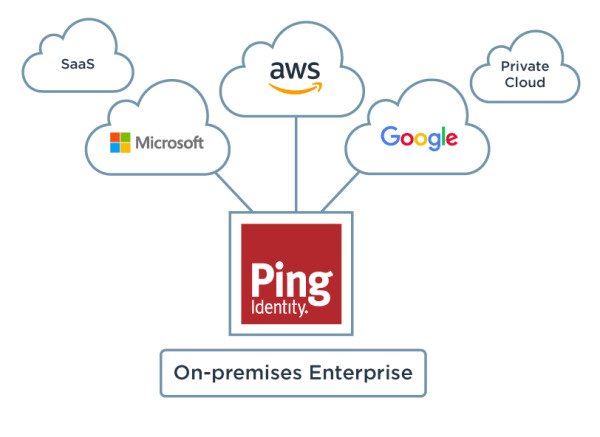

Ping Identity

Ping Identity er en intelligent plattform som tilbyr multifaktorautentisering, Single Sign-On, katalogtjenester og mer. Det gjør det mulig for organisasjoner å forbedre brukernes identitetssikkerhet og -opplevelse.

Funksjoner:

- Single Sign-On som gir sikker og pålitelig autentisering og tilgang til tjenester.

- Multifaktorautentisering som gir et ekstra sikkerhetslag.

- Forbedret dataadministrasjon og evne til å overholde personvernforskrifter.

- En katalogtjeneste som gir sikker administrasjon av brukeridentiteter og data i stor skala.

- Fleksible skybaserte distribusjonsalternativer som Identity-as-a-Service (IDaaS), containerisert programvare osv.

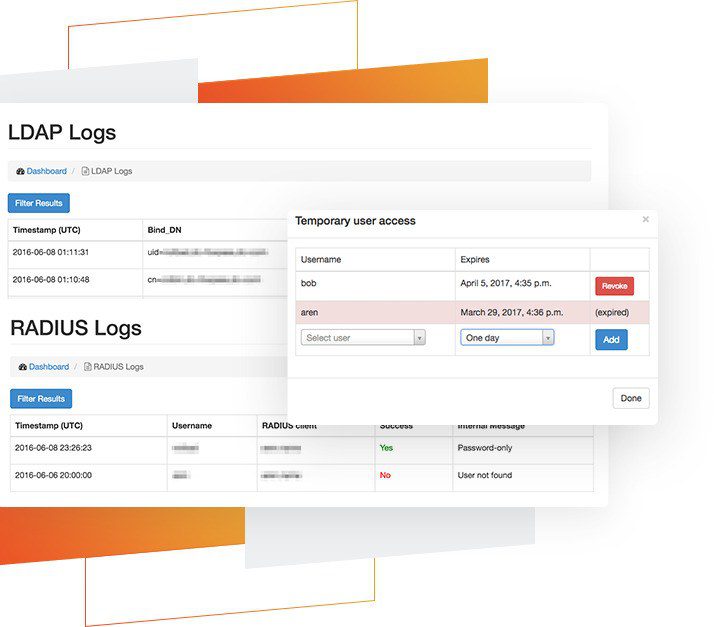

Foxpass

Foxpass er en skalerbar identitets- og tilgangskontrollløsning i bedriftsklassen for lokale og skybaserte implementeringer. Den tilbyr RADIUS-, LDAP- og SSH-nøkkeladministrasjonsfunksjoner som sikrer at hver bruker kun har tilgang til bestemte nettverk, servere, VPN-er og andre tjenester til tillatt tid.

Verktøyet kan integreres sømløst med andre tjenester, som Office 365, Google Apps og flere.

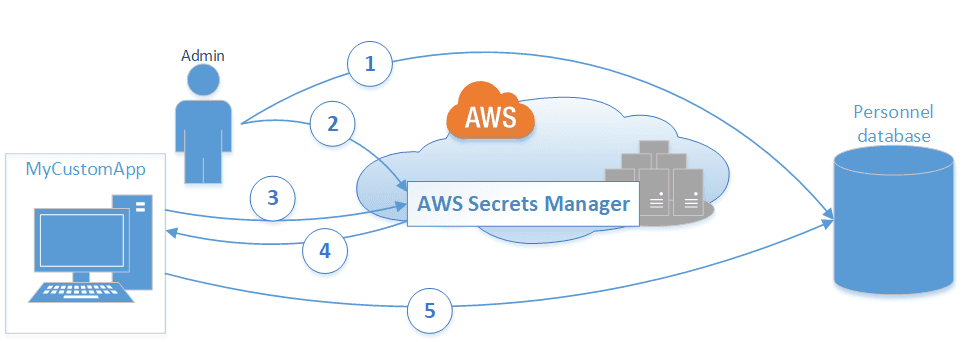

AWS Secrets Manager

AWS Secrets Manager tilbyr en pålitelig og effektiv måte å sikre hemmelighetene som kreves for å få tilgang til tjenester, applikasjoner og andre ressurser. Løsningen gir enkel administrasjon, rotasjon og henting av API-nøkler, databaselegitimasjon og andre hemmeligheter.

Det finnes flere løsninger for hemmelighetsadministrasjon som du kan utforske.

Konklusjon

Akkurat som andre cyberangrep utnytter eskalering av privilegier svakheter i systemer og prosesser i nettverk, tjenester og applikasjoner. Derfor er det mulig å forhindre disse angrepene ved å distribuere riktig sikkerhetsverktøy og -praksis.

Effektive tiltak omfatter håndheving av minste privilegier, sterke passord- og autentiseringspolicyer, beskyttelse av sensitive data, redusering av angrepsflaten, sikring av kontolegitimasjon og flere. Andre tiltak omfatter å holde alle systemer, programvare og fastvare oppdatert, overvåke brukeratferd og lære opp brukere i sikker databehandling.