Både JWT og OAuth tilbyr metoder for å forsterke sikkerheten til nettapplikasjoner ved å tilby sikker autentisering og autorisasjonsmekanismer. Spørsmålet er, hvilken av disse bør man velge for å gi brukere sikker tilgang til applikasjonen? Denne artikkelen gir en dyptgående analyse av JWT versus OAuth for å besvare dette spørsmålet.

Etter å ha lest denne artikkelen vil du ha en tydelig forståelse av hva JWT og OAuth er, hvilke fordeler de tilbyr, hvordan de skiller seg fra hverandre, og hvilken som er mest hensiktsmessig å implementere for å øke sikkerheten til din nettapplikasjon.

La oss gå i gang.

Hva er en JWT?

JWT, som står for JSON Web Token, er en åpen standard som definerer en trygg måte for å dele data mellom to parter i form av et JSON-objekt. Ettersom informasjonen er digitalt signert, kan partene stole på og verifisere informasjon som utveksles gjennom JSON Web Tokens.

Den relativt lille størrelsen til JWT-er gjør dem egnet for sending via en POST-parameter, en URL eller i en HTTP-header. Et JSON Web Token består av tre deler: et hode (header), en nyttelast (payload) og en signatur.

Hodet angir tokenets type og hvilken signeringsalgoritme som er benyttet. Nyttelastdelen i en JWT inneholder påstander, det vil si utsagn om brukere og tilleggsdata.

Signaturen i et JSON Web Token brukes for å bekrefte at meldingen ikke er blitt manipulert under overføringen.

Hvordan fungerer JWT-er?

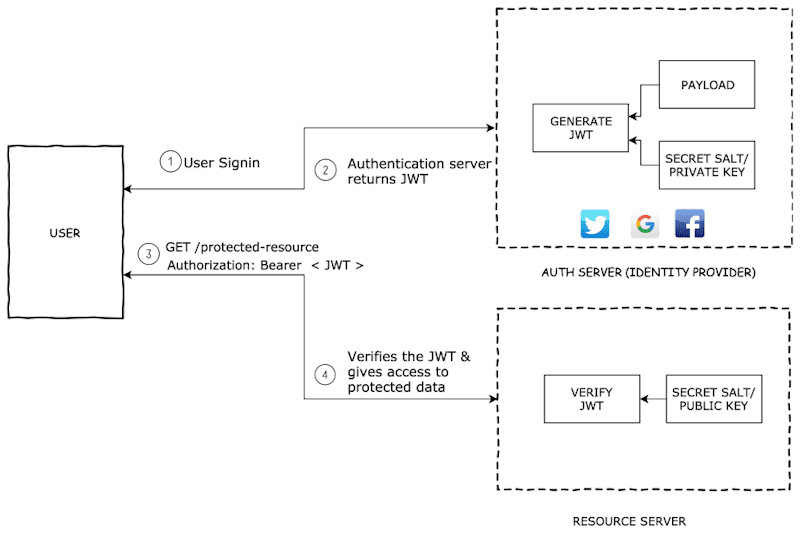

Bildekilde: DEV

Bildekilde: DEV

Her er en oversikt over hvordan et JSON Web Token fungerer.

Brukerpålogging

Brukere logger inn på nettapplikasjonen ved å oppgi brukernavn og passord. Disse påloggingsdetaljene overføres deretter til autentiseringsserveren.

Generering av token

Når autentiseringsserveren har verifisert brukerens påloggingsinformasjon, genererer den JSON Web Tokens og sender dem til brukerne. Disse JWT-ene kan inneholde viktig brukerinformasjon og detaljer om autentiseringsøkten. Brukerne lagrer disse JWT-ene lokalt. Avhengig av innstillingene, kan serveren også signere JWT-er ved hjelp av en delt hemmelig eller privat nøkkel for å øke sikkerheten.

Tokenbekreftelse

Når brukere sender forespørsler til applikasjonsserveren for å få tilgang til en ressurs, inkluderes JWT-ene i serverforespørselen. Applikasjonsserveren verifiserer signaturene i JWT-ene og sjekker påstandene i nyttelasten for å bekreft om brukeren har tilgang til den forespurte ressursen.

Hvis JWT-ene er gyldige, får brukerne tilgang til de forespurte ressursene i nettapplikasjonen.

Bruksområder for JWT-er

Man kan bruke JSON Web Tokens på følgende måter:

#1. Autorisering

Etter at brukerne har logget inn på nettapplikasjonen via innloggingsendepunktet, utsteder autentiseringsserveren JWT-er til dem. Brukerne vil deretter benytte sine JWT-er for å få tilgang til ressurser i applikasjonen som krever autentisering for å verifisere identiteten deres.

Informasjonsutveksling mellom parter

JSON Web Tokens er et passende alternativ for sikker overføring av informasjon til gyldige brukere. Disse tokens er signert for å sikre at informasjonen stammer fra den opprinnelige kilden. Strukturen til JWT (signaturdelen) gjør det også mulig for mottakerne å verifisere at informasjonen ikke har blitt endret underveis.

Fordeler med JWT-er

Her er de viktigste fordelene ved å bruke JWT-er i din nettapplikasjon.

- I motsetning til SAML-tokens, er JWT-er lette. Dette gir rask implementering i HTML- og HTTP-miljøer, noe som gjør dem ideelle for klientapplikasjoner, som mobilapper.

- JWT-er gir solid sikkerhet. Man kan signere JWT-er symmetrisk med en delt hemmelighet ved hjelp av HMAC-algoritmen eller asymmetrisk med en privat nøkkel.

- JWT-er har en innebygd utløpsmekanisme, slik at man kan definere utløpstiden for JWT-er, noe som styrker sikkerheten.

- JSON Web Tokens er mye brukt i ulike Single Sign-On-løsninger, noe som gjør dem enkle å integrere.

I tillegg kan JWT-er redusere databasebehovet i organisasjonen, siden serveren kun genererer JWT-er som lagres på klientsiden. JWT-er krever heller ikke databaseoppslag.

Dermed kan JWT-er verifiseres raskt, og tilby en forbedret brukeropplevelse.

Begrensninger ved JWT-er

Selv om JWT-er er en effektiv måte for å autorisere brukere, har de visse begrensninger:

- Man er ansvarlig for å ivareta sikkerheten til krypteringsnøkkelen. Hvis en angriper får tak i nøkkelen som brukes til å signere JWT-ene, kan de generere falske tokens og få tilgang til brukerdata, noe som utgjør en betydelig sikkerhetsrisiko.

- Selv om det er positivt at JWT-er ikke krever et databasekall for hver sjekk, så må man svarteliste dem dersom man trenger å tilbakekalle dem raskt, noe som ikke er en enkel operasjon.

- Når et JWT utløper, er det ikke tilstrekkelig å bare forlenge timeren. Systemet vil be brukeren om å logge inn igjen for å få en ny token. Dette kan komplisere prosessen og krever ekstra vurdering av brukeropplevelse og sikkerhetsflyt. For å forenkle prosessen kan man implementere oppdateringstokens i kombinasjon med JWT-er. Når tilgangstokenet utløper, kan klientene bruke oppdateringstokenet til å be om et nytt tilgangstoken uten at brukeren må logge inn på nytt.

- Implementering av JWT-er i en webapplikasjon er ikke en enkel oppgave, da det krever ekstra utviklingsarbeid. Man må sette opp prosessen for generering av token, velge riktig signeringsmekanisme og integrere dette i den eksisterende arkitekturen.

JWT-er er ikke en enkel løsning, men krever nøye planlegging og implementering.

Hva er OAuth?

OAuth, en forkortelse for åpen autorisasjon, er en åpen standard autorisasjonsprotokoll. Den gjør det mulig for nettapplikasjoner eller nettsteder å få tilgang til ressurser som er hostet av tredjepartsapplikasjoner på vegne av brukere, uten at brukerne trenger å dele sine påloggingsdetaljer for tredjepartsapplikasjonene.

OAuth 2.0, som er den nyeste versjonen av OAuth, brukes i stor grad for å autentisere brukere via en autentiseringsserver.

For eksempel, med OAuth, kan brukere logge inn på en applikasjon ved hjelp av sine Facebook- eller Google-kontoer. Men de vil kun oppgi sin påloggingsinformasjon på Facebook- eller Google-kontoene.

Hvordan fungerer OAuth?

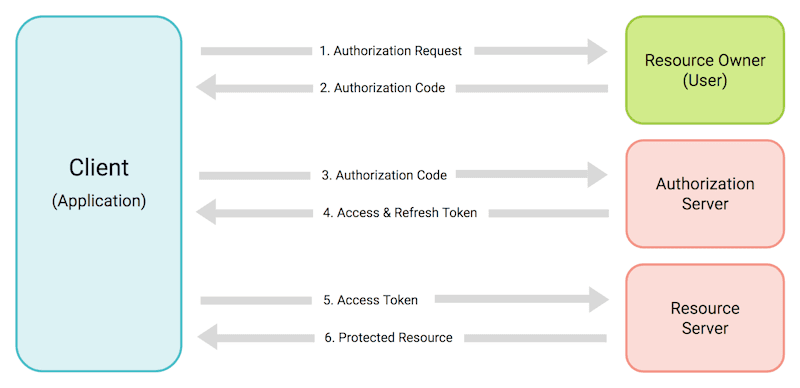

Bildekilde: Zoho

Bildekilde: Zoho

La oss si at du har en app for tidsstyring. For at alle skal kunne bruke appen effektivt, trenger du tilgang til brukernes e-postinnbokser. Tidligere måtte brukerne dele sine påloggingsdetaljer med appen for å gi den tilgang til innboksene. OAuth 2.0 løser dette problemet.

Slik ser OAuth 2.0-arbeidsflyten ut:

- Din tidsstyringsapp (klienten) ber om tilgang til beskyttede ressurser, i dette tilfellet brukerens innboks, som eies av brukeren (ressurseieren). Appen gjør dette ved å omdirigere brukeren til det autoriserte endepunktet.

- Ressurseieren (brukeren) autentiserer og autoriserer forespørselen om ressurstilgang fra tidsstyringsappen. Klienten (din app) vil motta en autorisasjonsbevilgning fra det autoriserte endepunktet.

- Applikasjonen din vil be om et tilgangstoken fra autorisasjonsserveren for å få tilgang til brukerens innboks. Dette gjøres ved å sende inn autorisasjonsbevilgningen og autentisere sin egen identitet.

- Hvis appens identitet autentiseres og autorisasjonsbevilgningen er gyldig, vil appen motta et tilgangstoken for å få tilgang til brukerens innboks.

- Hvis tilgangstokenet er gyldig, kan appen din nå få tilgang til brukerdata (brukerens innboks) ved å sende inn tilgangstokenet for autentisering.

Nå kan tidsstyringsappen få tilgang til brukerens innboks. OAuth har ulike godkjenningstyper, så autentiseringsflyten kan variere noe basert på autorisasjonsgodkjenningstypene.

Fordeler med OAuth

Dette er de viktigste fordelene ved bruk av OAuth:

- OAuth er en allment anerkjent standard, noe som betyr at de fleste ledende autentiseringstjenester forstår og bruker OAuth.

- Brukere kan velge mellom mange OAuth-plugins og -funksjoner takket være dens utbredte bruk og kompatibilitet.

- OAuth tilbyr testede klientbiblioteker for nesten alle programmeringsspråk og webrammeverk, slik at man kan bruke sitt foretrukne språk med OAuth.

- OAuth er svært sikker og grundig undersøkt. På grunn av den utbredte bruken, har eksperter allerede vurdert alle mulige sikkerhetsrisikoer.

- OAuth er bra for kodeavkobling. Hovedapplikasjonskoden blir ikke rotete når man håndterer autentiseringsoppgaver. Dette gjør det enklere å administrere og oppdatere appen over tid.

Bruksområder for OAuth

Her er noen vanlige bruksområder for OAuth:

- En vanlig bruk av OAuth 2.0 er å la tredjepartsapplikasjoner få tilgang til brukernes kontoer. Med OAuth 2.0 kan brukere gi tredjeparter tilgang til data som er lagret i ulike tjenester uten å dele sin påloggingsinformasjon for disse tjenestene.

- Som eier av en nettapplikasjon kan man bruke OAuth 2.0 for å implementere Single Sign-On. Det finnes en rekke åpne kildekode OAuth-løsninger for slike prosjekter.

- Man kan implementere OAuth 2.0 i en API-gateway for å la den fungere som en autorisasjonsserver. Dette sikrer at API-gatewayen videresender forespørsler fra klienter med gyldige tilgangstokens.

- OAuth 2.0 kan gi IoT og smarte enheter, som kjøleskap eller TV-er, muligheten til å samhandle med tredjeparts-API-er på vegne av brukere. Dette er nyttig når en bruker ønsker å logge inn på en app på enheter uten tradisjonelt tastatur, som en smart-TV eller spillkonsoll.

Begrensninger ved OAuth

Det store utvalget av tilgjengelige flyter kan være overveldende for de som er nye til OAuth. Det er ikke bare å velge én; noen ganger trenger man en kombinasjon for å oppfylle alle sikkerhetskravene. Denne kompleksiteten kan gjøre det vanskelig for nybegynnere å vite hvor de skal begynne, hva de skal bruke og hvordan de skal integreres effektivt.

Hver flyt tjener et unikt formål, enten det er for mobilapper, server-til-server-kommunikasjon eller nettapplikasjoner. Derfor er det viktig å analysere sine spesifikke behov før man velger.

OAuth 2.0 er avhengig av SSL/TLS for å opprettholde sikkerheten. Hvis SSL/TLS ikke er riktig konfigurert, kan sikkerheten til OAuth 2.0 være i fare.

OAuth kan også føre til personvernproblemer, spesielt ved sporing av brukeraktivitet. Når man bruker en tjeneste som «Logg på med Google», kan Google bli oppmerksom på aktiviteten på denne tredjepartsnettsiden. Google kan dermed ikke bare se at man har logget på, men også spore hvor ofte og når man samhandler med nettsiden.

Videre kan OAuth være overkill for enklere oppsett, som en app med kun en frontend og en backend, da kompleksiteten ikke er nødvendig i slike tilfeller.

Forskjellen mellom JWT-er og OAuth

Både JWT-er og OAuth har en avgjørende funksjon i å verifisere brukeridentitet for å autorisere tilgang til ressurser. De er viktige verktøy i sikkerhetssammenheng, men varierer i omfang, kompleksitet og bruk.

| Funksjoner | JWTs | OAuth |

| Hovedbruk | JWT-er brukes hovedsakelig i API-er. | OAuth dekker nett, nettleser, API-er og andre apper. |

| Token vs. Protokoll | JWT-er er et tokenformat. | OAuth er en autorisasjonsprotokoll. |

| Lagring | JWT-er er avhengige av lagring på klientsiden. | OAuth bruker både klient- og server-lagring. |

| Fleksibilitet | JWT-er er mer begrenset i omfang. | OAuth tilbyr mer fleksibilitet og et bredere spekter av bruksområder. |

| Brukervennlighet | JWT-er er enklere og lettere å forstå. | OAuth er mer komplekst. |

Mens JWT-er er enklere og rettet mot API-sikkerhet, gir OAuth en mer omfattende autentiseringsmekanisme som kan tilpasses ulike scenarier.

OAuth gjør det mulig for brukere å la en tredjepartsapp få tilgang til dataene deres på en annen plattform uten å avsløre påloggingsdetaljer.

Hvilken som er best avhenger av de spesifikke behovene til systemet eller nettverket.

Kan man bruke JWT og OAuth sammen?

Selv om JWT-er og OAuth har forskjellige formål, kan de kombineres.

OAuth-protokollen spesifiserer ikke et bestemt tokenformat, så man kan benytte JWT-er i OAuth.

For eksempel kan en OAuth 2-autentiseringsserver utstede et tilgangstoken med JWT-er. Denne JWT-en kan inkludere tilleggsinformasjon i nyttelasten, noe som øker ytelsen ettersom det reduserer antallet kommunikasjonsrunder mellom autentiserings- og ressursservere.

Man kan også kombinere JWT-er og OAuth 2 ved hjelp av en dobbel-token-tilnærming: OAuth 2 utsteder to separate tokens, et access_token og et JWT. JWT-en inneholder ytterligere identitetsinformasjon. Dette gir et ekstra lag med detaljer og bedre kontroll over brukertilgang og data.

Det er viktig å bruke OpenID Connect når man velger denne doble tokenstrategien. OpenID Connect bygger på OAuth 2 og legger til flere standardiserte felter i tokens.

Å bruke JWT-er i stedet for OAuth 2 kan gjøre prosesser raskere og mindre komplekse for spesifikke oppgaver. Men det kan også gjøre utviklingen mer utfordrende.

Når du vurderer å bruke JWT med OAuth 2, bør du vurdere om fartsøkningen rettferdiggjør det ekstra utviklingsarbeidet.

Konklusjon

I vurderingen av JWT vs. OAuth for nettstedssikkerhet, har begge sine fordeler og ulemper. JWT er velegnet for statsløs og rask autentisering, men har begrensninger som manglende tilbakekallingsmekanisme. OAuth utmerker seg i komplekse autorisasjonsscenarier, men kan være overkill for enklere prosjekter.

Dersom man trenger robust autorisasjon og effektiv autentisering, kan en kombinasjon av JWT og OAuth gjennom OpenID Connect være et godt alternativ.

Det viktigste er å ta et valg basert på de spesifikke behovene til prosjektet og ikke bare på hypen rundt teknologiene.

Du kan også vurdere ulike autentiseringsplattformer for å finne den beste løsningen for din applikasjon.