Vurder datasenterets sikkerhetsfeil før skurkene gjør det!

En av de mange nyhetene vi hører i dagens digitale tidsalder er et cyberangrep. Det forstyrrer virksomheten, skader omdømmet og får sluttbrukere i panikk.

Hvordan sikrer du at nettverksinfrastrukturen din er i stand til å dempe cyberangrep?

De dagene er forbi hvor du stoler på årlige eller kvartalsvise penetrasjonstestresultater. I den nåværende epoken trenger du en automatisert bruddsangrepssimulering (BAS), kontinuerlig skanning av eiendeler og, selvfølgelig, beskyttelse.

Takket være følgende verktøy, som lar deg simulere det virkelige angrepet mot datasenteret ditt, slik at du kan gjennomgå resultatene og iverksette tiltak. Det beste er noen av verktøyene som lar deg automatisere handlingen.

Klar til å forberede seg på det verre?

Innholdsfortegnelse

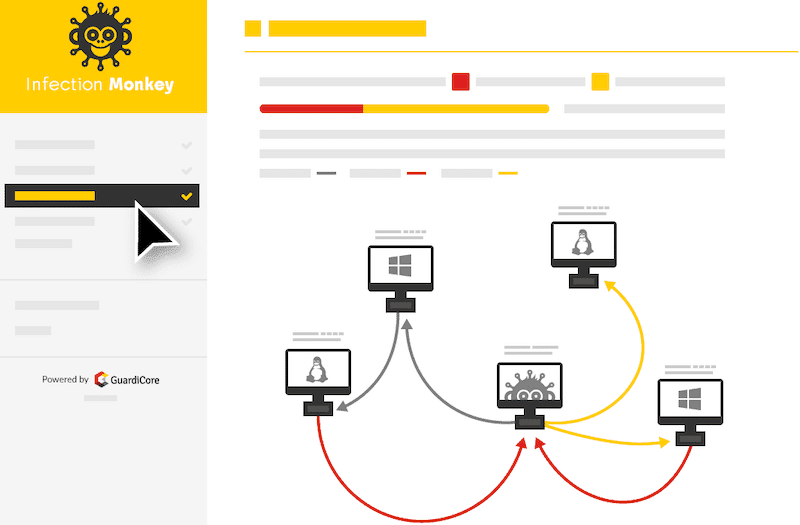

Infeksjonsape

Kjører du applikasjonen din i skyen? Bruk Infeksjonsape for å teste infrastrukturen din som kjører på Google Cloud, AWS, Azure eller lokaler.

Infection Monkey er et åpen kildekodeverktøy som kan installeres på Windows, Debian og Docker.

Du kan kjøre en automatisk angrepssimulering for legitimasjonstyveri, feilkonfigurering, kompromitterte eiendeler osv. Noen av de verdt å nevne funksjoner.

- Ikke-påtrengende angrepssimulering, så det påvirker ikke nettverksoperasjonene dine.

- Omfattende revisjonsrapport med en praktisk anbefaling for å herde webservere eller annen infrastruktur

- Lav CPU og minne fotavtrykk

- Visualiser nettverk og angriperkart

Hvis du er en CISO eller fra sikkerhetsteamet, så vil du elske rapporten. Det er GRATIS, så prøv det i dag.

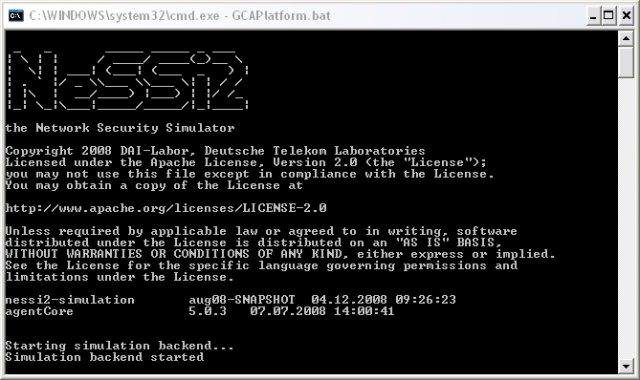

NeSSi2

NeSSi2 er en åpen kildekode, drevet av JIAC-rammeverket. NeSSi står for Network Security Simulator, så du kan gjette hva den gjør. Den fokuserer hovedsakelig på å teste inntrengningsdeteksjonsalgoritmer, nettverksanalyse, profilbaserte automatiserte angrep, etc.

Det krever Java SE 7 og MySQL for å settes opp og kjøres.

KALDERA

Et motstanders emuleringsverktøy. KALDERA støtter kun Windows Domain-nettverket.

Den utnytter ATT&CK-modellen for å teste og replikere atferden.

Alternativt kan du også prøve Metta av Uber.

Foreseeti

securiCAD av foreseeti lar deg angripe infrastrukturen din virtuelt for å vurdere og administrere risikoeksponeringen. Det fungerer i tre enkle konsepter.

- Lag en modell – legg til alt (server, ruter, brannmur, tjenester osv.) du vil teste

- Simuler et angrep – for å finne ut om og når systemet ditt går i stykker

- Risikorapport – basert på simuleringsdata vil den handlingsrettede rapporten bli generert som du kan implementere for å redusere den totale risikoen

securiCAD er en bedriftsklar løsning og fikk en fellesskapsutgave med begrensede funksjoner. Verdt å prøve for å se hvordan det fungerer.

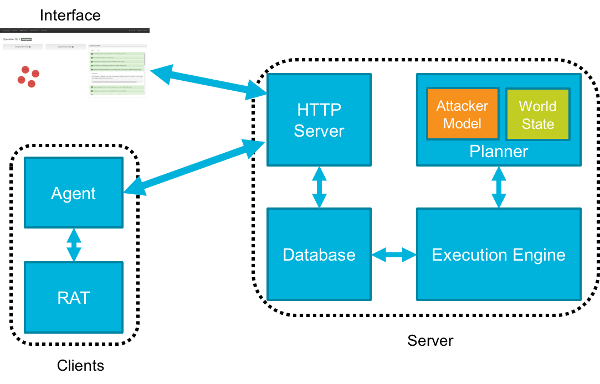

AttackIQ

AttackIQ er en av de populære skalerbare plattformene for sikkerhetsvalidering for å styrke datasentersikkerheten. Det er et offensivt-defensivt system for å hjelpe sikkerhetsoperasjonsingeniører med å trene, red team-evner.

Plattformen er integrert med et viktig rammeverk – MITRE ATT&CK. Noen av de andre funksjonene er.

- Drevet av AttackIQ-forskningsteam og industrisikkerhetsleder

- Tilpass angrepsscenarioet for å etterligne truslene i den virkelige verden

- Automatiser angrepene og motta kontinuerlig sikkerhetsstatusrapport

- Lette midler

- Fungerer på et primært operativsystem og integreres godt med eksisterende infrastruktur

De tilbyr to ukers GRATIS prøveversjon for å prøve plattformen deres. Prøv å se hvor bra infrastrukturen din er.

LJÅ

Vet hvor organisasjonen din står i eksponering for sikkerhetsrisiko. Ljå plattformen fikk en kraftig og brukervennlig arbeidsflyt for å lage og lansere en cybertrusselkampanje i den virkelige verden. Ved hjelp av data kan du analysere sikkerhetsendepunktene dine i sanntid.

Ljå tilbys som en SaaS-modell eller på stedet. Enten du er et rødt, blått eller lilla lag – det passer for alle.

Hvis du er interessert i å lære rødlagsaktivitet, så sjekk ut denne nettkurs.

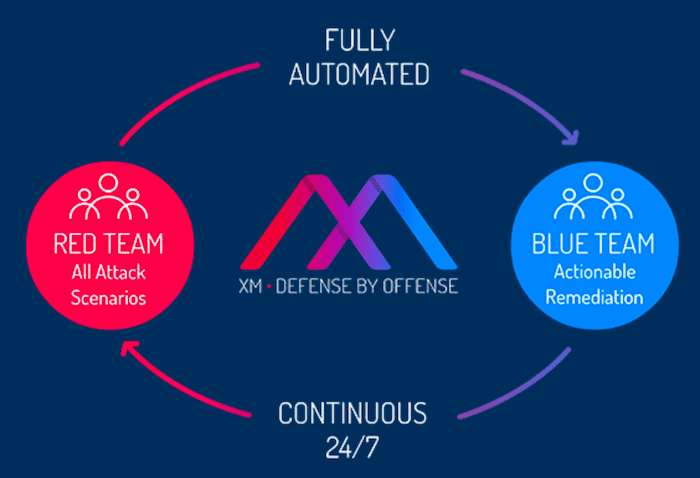

XM Cyber

XM Cyber tilbyr automatisert avansert simuleringsløsning for vedvarende trusler (APT). Hold deg foran angriperen.

Du kan velge målet for å kjøre og sette opp pågående angrep og motta en prioritert utbedringsrapport – noen høydepunkter om verktøyet.

- Tilpass angrepsscenarioet basert på behov

- Visualiser angrepsvei

- Oppdaterte angrepsmetoder

- Beste praksis og retningslinjer anbefaling

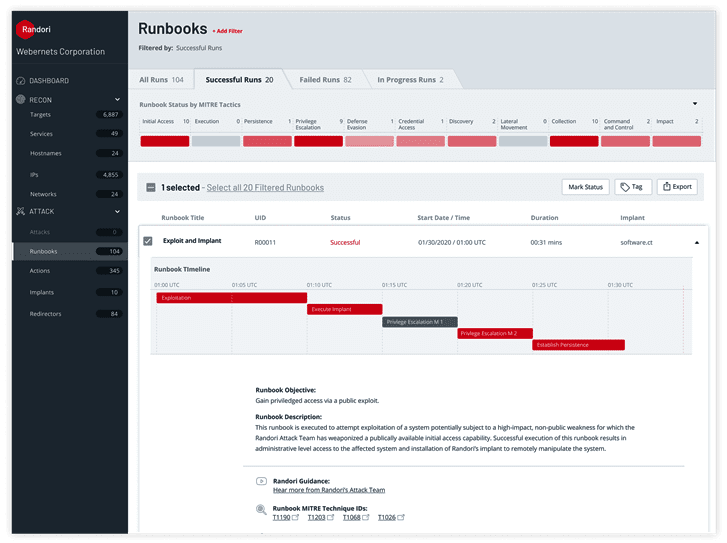

Randori

Randori er en pålitelig, automatisert plattform for cyberangrep fra rødt team for å teste sikkerhetssystemers effektivitet for å forhindre angrep. Den har kapasitet til å generere og lansere de virkelige utnyttelsene og angrepene på samme måte som en angriper ville gjort, men på en sikker måte.

Plattformen har fordeler som;

- Vurdere hele sikkerhetsløsninger og identifisere svakheter.

- Gi innsikt i hvordan et angrep vil se organisasjonens eiendeler.

- Lar team simulere ekte angrep, på en sikker måte, mot organisasjonens IT-systemer.

- Gir sanntidsangrepsmålanalyse

- Den lar deg teste forsvar, identifisere svakheter og slutte å anta at du er sikker.

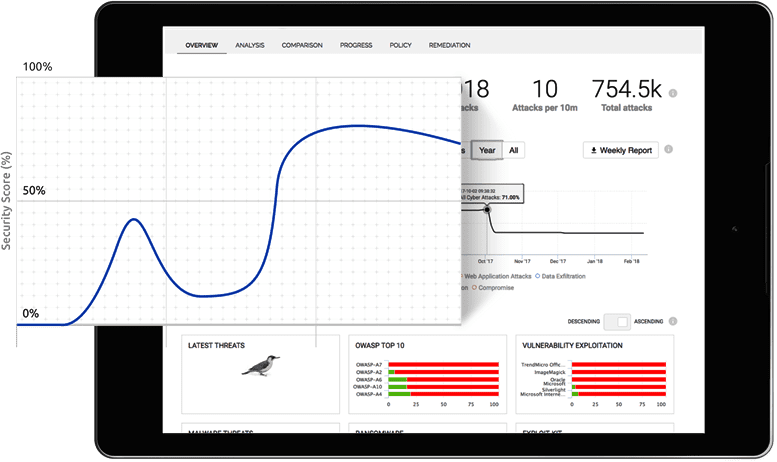

Picus

Picus er en sikkerhets- og risikostyringsløsning som lar deg kontinuerlig vurdere, måle og redusere sårbarheter, og dermed gjøre det mulig for organisasjonen din å ligge i forkant av cyberkriminelle. Med et dashbord som er enkelt å konfigurere og bruke Picus sikkerhetsbrudd og angrepssimuleringsplattform gir ekte angrep for å teste forsvaret ditt og avgjøre om de tilbyr tilstrekkelig beskyttelse.

Det har fordeler som;

- Omfattende trusseldatabase og tilsvarende beskyttelsestiltak

- Sanntidsidentifikasjon av svake så vel som sterke sikkerhetslag, – slik at team raskt kan identifisere og adressere sikkerhetshull.

- Finjuster og maksimer de komplekse sikkerhetsteknologiene

- Muliggjør rask identifisering av sårbarheter i tillegg til å foreslå optimale avbøtende tiltak for å redusere risiko.

- Gir sanntidssynlighet til en organisasjons sikkerhetsangrepsberedskap og evne til å håndtere svakheter.

Konklusjon

Å administrere en organisasjons IT-sikkerhetsrisiko er utfordrende, og jeg håper verktøyene ovenfor hjelper deg med å implementere en kontroll i verdensklasse for å redusere risikoeksponeringen. De fleste av de listede verktøyene tilbyr en gratis prøveversjon, så det beste du kan gjøre er å prøve å se hvordan de fungerer og gå for den du liker.