Den økende risikoen for cybersikkerhetsangrep krever robuste datalagrings- og distribusjonsmetoder i skyen.

Cloud computing er et bredt brukt konsept som bruker eksterne servere for å gi on-demand tilgang til dataressurser, som applikasjoner, servere og datalagring. Denne fleksibiliteten med å få tilgang til ressurser fra eksterne steder har økt bruken av skytjenester betydelig.

I følge statistikken forventes skyapplikasjonsmarkedet å vokse fra 100 milliarder dollar i 2018 til hele 168,6 dollar i 2025.

Den økte skydistribusjonen har imidlertid også økt frekvensen av skysikkerhetsangrep. 45 % av datainnbruddene er skybaserte – noe som gjør skysikkerhet til en betydelig bekymring for virksomheter av alle typer og størrelser.

Derfor har behovet for nye og moderne sikkerhetsstrategier født Cloud Native Security. Det refererer til sikkerhetstiltakene for å beskytte skybaserte data, applikasjoner og infrastruktur.

Denne bloggen vil dykke dypere inn i forståelsen av Cloud Native Security – hva det betyr, nøkkelkonsepter, beste praksis, sårbarheter og mer. Så les med hvis du vil lære mer om dette konseptet!

Innholdsfortegnelse

Hva er Cloud Native Security?

Cloud Native Security er en sikkerhetspraksis for å sikre skybaserte applikasjoner, plattformer og infrastruktur ved å bruke en leveringsmodell for skybaserte databehandlinger.

Hovedfokuset er å dra nytte av cloud computing sine unike egenskaper, som skalerbarhet, automatisering og smidighet.

Den bygger sikkerhet fra begynnelsen av utviklingsprosessen via produksjon, og sikrer flere sikkerhetslag og konsekvent overvåking for å oppdage nye sårbarheter.

Den moderne Cloud Native-arkitekturen bruker banebrytende infrastruktur og programvareteknologi for å tillate bedrifter og bedrifter å distribuere applikasjonene sine samtidig og sikkert, med vekt på den sky-første infrastrukturen.

Hvordan fungerer Cloud Native Security?

Cloud Native refererer til å gjenoppfinne, innovere og transformere hvordan selskaper utfører programvareutvikling.

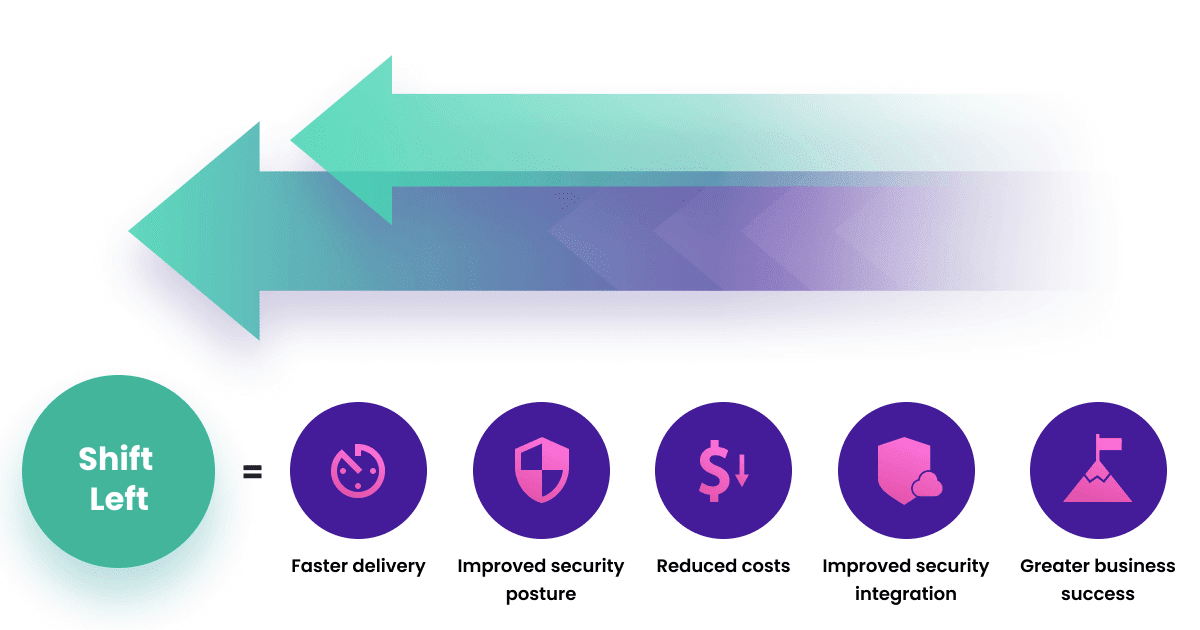

Selv om det blir stadig mer populært å flytte sikkerheten til venstre for programvareutvikling, er det mye mer effektivt å ha sikkerhet ved hvert kontrollpunkt og integrere sikkerhet gjennom programvareutviklingslivssyklusen (SDLC).

Kilde: snyk.io

Kilde: snyk.io

Denne skift-venstre-metoden prioriterer sikkerhet på det tidligste SDLC-stadiet – noe som gjør det enklere å fikse sårbarheter og forhindre flaskehalser.

Cloud Native Security implementerer det samme prinsippet og adresserer sikkerhetsproblemer ved å fikse sårbarheter på riktig måte.

Her er noen effektive måter Cloud Native Security fungerer på:

- Automatisert distribusjon av sikkerhetskontroller: Cloud Native Security bruker automatisering for å distribuere sikkerhetskontroller, som kryptering og inntrengningsdeteksjonssystemer, for å sikre oppdatert og korrekt konfigurasjon av sikkerhetskontrollene.

- Kontinuerlig integrasjon/kontinuerlig distribusjon (CI/CD): CI/CD-pipelines muliggjør rask og automatisert distribusjon av sikkerhetsoppdateringer og oppdateringer.

- Containerisering: Cloud Native Security utnytter containerisering for å sikre og isolere data og applikasjoner.

- Mikrotjenestearkitektur: Cloud Native Security bruker en mikrotjenestearkitektur for å redusere innvirkningen av sikkerhetsproblemer. Hvis det oppstår et sikkerhetsproblem i en mikrotjeneste, påvirker det ikke alltid hele applikasjonen.

- Samsvar: Cloud Native Security oppfyller regulatoriske standarder og sikkerhetssertifiseringer, som SOC 2 og ISO 27001, noe som gjør organisasjoner i samsvar med disse standardene.

Cloud computing skalerbarhet og smidighet gjør at organisasjoner kan reagere raskt og møte de skiftende sikkerhetsbehovene og kravene – noe som gjør Cloud Native Security til en fleksibel og effektiv løsning for skydata og applikasjonssikkerhet.

Viktigheten og målene for Cloud Native Security

Cloud Native Security har som mål å muliggjøre et robust sikkerhetsrammeverk for å sikre den beste data- og applikasjonssikkerheten og minimere risikoen for cybersikkerhetstrusler.

Her er de viktigste fordelene med Cloud Native Security:

#1. Forbedret overvåking og synlighet

Cloud Native Security muliggjør kontinuerlig testing gjennom alle CI/CD-lagene, slik at sikkerhetsteam kan spore og løse sikkerhetsproblemer på system- og komponentnivå.

Takket være Cloud Native-applikasjoner kan du enkelt overvåke bruks- og bruksloggene. Ved å sikre at ansatte og andre teammedlemmer har minimal tilgang til ressursene og spore bruksstatistikken ved å lage dashboards, blir det mye enklere å forstå bruksmønsteret.

Dermed avviser den uautoriserte brukertilgangsforsøk og sender varsler for å signalisere slike forsøk.

#2. Enkel administrasjon

Automatisering er en av de viktigste forskjellene mellom tradisjonell og Cloud Native Security eller applikasjoner.

Cloud Native Security gjør ressurser automatisk tilgjengelige, med mulighetene for automatisk problemløsning, automatisk skalerbarhet og automatisk utbedring – noe som gjør ledelsen til en lek.

Det garanterer bedre administrasjon og en enkel brukeropplevelse for teammedlemmene.

#3. Forbedret kundeopplevelse

I Cloud Native-teknologi sendes og distribueres applikasjonsoppdateringer i små grupper som en del av en testprosess.

Den samler automatisk brukertilbakemeldinger og forslag samtidig for å gjøre de nødvendige endringene.

Denne prosessen reduserer bekymringen for post-distribusjon og feilsøking, slik at utviklere kan fokusere mer på egenskapene til applikasjoner og kundenes svar på dem.

#4. Automatisk trusseldeteksjon

Cloud Native Security-teknologien strømlinjeformer arbeidsflyter og identifiserer og fjerner trusler automatisk ved å inkludere maskinlæringsteknikker og algoritmer (ML).

Dens automatiserte verktøy bruker datautvinning og dynamiske analyseverktøy for tidligere brudd for å identifisere trusler om nettsikkerhet og varsle de aktuelle teamene på forhånd.

Den sikrer og utbedrer applikasjonene i sanntid ved hjelp av hendelsesdrevet mekanisering i tilfelle datainnbrudd.

#5. Kontinuerlig etterlevelsesforsikring

Cloud Native-applikasjoner muliggjør kompatibilitet med regler og forskrifter som er relevante for bruken av skyinfrastrukturen. For eksempel er lokaliseringslovgivning og datasuverenitetsforskrifter ansvarlige for å beskytte data.

Selv om disse lovene og forskriftene er forskjellige med forskjellige domener og land, sikrer en skyinfrastruktur samsvar med disse forskriftene som standard – setter en standard for skysikkerhetstiltak.

#6. Sømløs distribusjon og fleksibilitet

Cloud Native Security og applikasjoner krever raske distribusjoner – noe som gjør det enklere for sikkerhetsteam å bruke sikkerhetsrettinger på tvers av flere miljøer.

Dette er viktig fordi utdatert programvare og applikasjoner kan ha kritiske sikkerhetsimplikasjoner; derfor er det viktig å oppdatere skyinfrastrukturen med de nyeste sikkerhetstiltakene for å forhindre og bekjempe utviklende cybersikkerhetstrusler.

#7. Reduserte utviklingskostnader

Alle Cloud Native Technology-applikasjonene bruker mikrotjenester, som du enkelt kan migrere mellom flere prosjekter.

Derfor, når du trenger å lage nye applikasjoner, må du bruke det gamle prosjektets mikrotjenester på det nye.

Denne prosessen reduserer utviklingskostnadene betydelig og lar utviklere investere mer tid i applikasjonene i stedet for rammeverket, ettersom Cloud Native-teknologi deler rammeverket inn i flere tjenester.

#8. Datasikkerhet

Cloud Native-sikkerhet bruker kraftige nøkkelbaserte datakrypteringsalgoritmer for å hindre eksterne brukere og ondsinnede hackere fra å få tilgang til og avskjære datafiler og data som reiser til og fra skyen.

Dessuten kan du begrense tilgangen til sensitive data til kun autoriserte brukere – på grunn av dette flytter organisasjoner som banker dataene sine til skyen.

#9. Nettverksikkerhet

Cloud Native-implementeringer muliggjør forbedret nettverkssikkerhet – takket være sikkerhetstiltak som løpende nettverkstrafikkovervåking for rapportering og tilpassbare brannmurregler.

Den logger også brukertilgang til og fra applikasjonene og nettverkstrafikken i gjennomgangsapplikasjonene.

Denne loggingsprosessen for applikasjonens trafikkflyt utvikler en dyp forståelse av applikasjonens bruk – noe som gjør det enkelt å analysere, oppdage og forutsi nettverkstrusler.

Enten du ønsker å håndtere sårbarheter på en enkel måte og automatisere trusseldeteksjon eller aktivere høy datasikkerhet til en rimelig pris, er Cloud Native Security et pålitelig alternativ for organisasjonens skyinfrastruktur.

4 C-er for Cloud Native Security

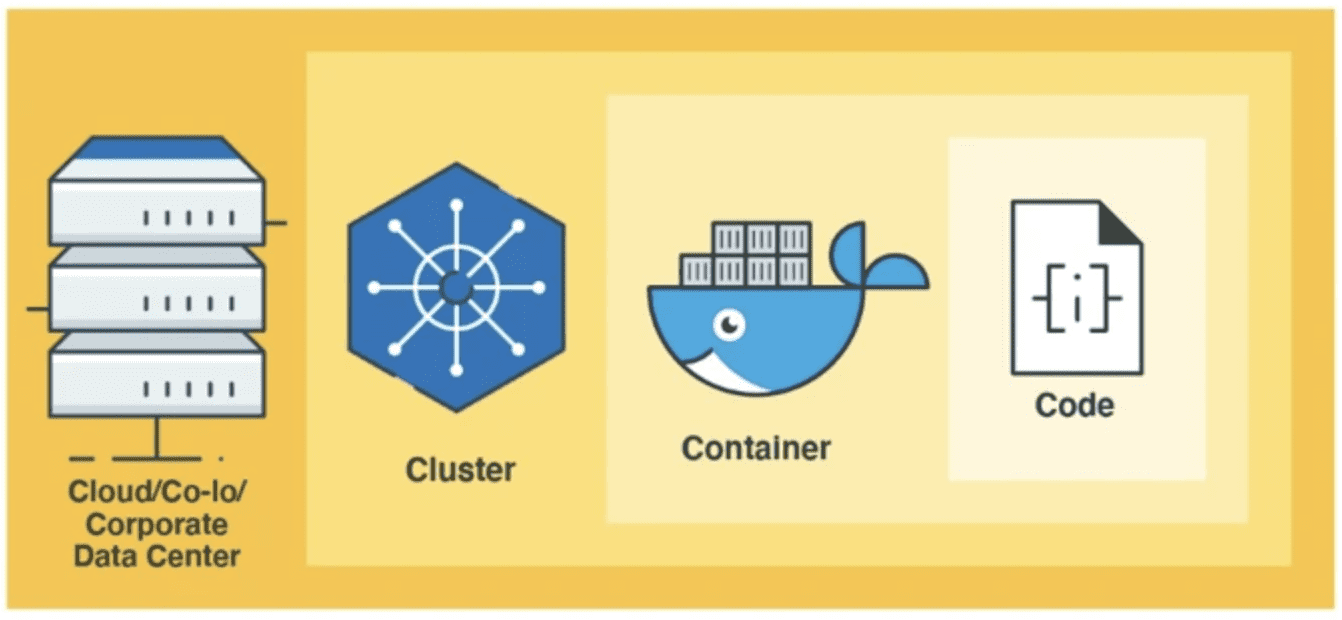

Cloud Native Security følger en lagdelt sikkerhetstilnærming, ansett som den beste designen for sikring av programvare og applikasjonssystemer.

En typisk Cloud Native-infrastruktur består av fire sikkerhetslag: Cloud, Code, Container og Cluster.

La oss se på hver enkelt av dem og deres betydning.

Kilde: trendmicro.com

Kilde: trendmicro.com

Sky

Skyinfrastrukturen er grunnlaget for alle sikkerhetslagene og basen for å konfigurere sikkerhet for applikasjonene.

Å aktivere applikasjonssikkerhet på skynivå er viktig, siden det er vanskelig for utviklere å konfigurere det på kodenivå. Skyleverandørene gir tydelige anbefalinger for å kjøre sikre applikasjonsarbeidsbelastninger.

Skylagsgrensesnittet samhandler med eksterne miljøer, inkludert tredjeparts plugins, brukere og eksterne APIer. Dermed vil sikkerhetssårbarheter i skylaget ha en betydelig innvirkning på alle applikasjoner, tjenester og prosesser i skyen.

Klynge

Etter at skylaget er klyngelaget, blir applikasjoner distribuert i skyinfrastrukturen modularisert i containere og gruppert i forskjellige containere.

Beskyttelse av en klynge inkluderer å sikre programvaren og applikasjonene som kjører i klyngene og den sikre kommunikasjonskonfigurasjonen i klyngen.

Container

Beholderlaget som kommer etter kodelaget er den mest avgjørende delen av applikasjons- og programvaredistribusjon i Cloud Native Security-distribusjoner.

Siden programvaren og miljøet er pakket inn i containere, er det uunngåelig å beskytte containere i moderne skymiljøer.

Kode

Den siste «C» er kodelaget. Å styrke og utvikle skysikkerhet gjennom en applikasjons kode er en av DevSecOps sine beste praksis.

Det innebærer å flytte sikkerheten ned applikasjonskodenivået og prioritere applikasjonssikkerhet tidligere i programvare- og applikasjonsutviklingens livssyklus. Ved å identifisere sikkerhetssårbarheter tidligere i utviklingslivssyklusen kan bedrifter spare mye tid, kostnader og krefter.

Cloud Native sikkerhetssårbarheter

Mens Cloud Native Security har som mål å modernisere skyinfrastrukturen og programvarearkitekturen for bedrifter, har det sikkerhetsimplikasjoner – noe som kan overraske mange.

Her er de vanlige Cloud Native Security-sårbarhetene du må vurdere før du integrerer dem i infrastrukturen din.

#1. Feilkonfigurerte beholdere

Nylig kunngjorde NSA at feilkonfigurasjoner er en vanlig skysårbarhet og trussel.

Innenfor den serverløse Cloud Native-verdenen er det enkelt å spinne opp nye webservere og lage nye containere. Men uten detaljert sikkerhet er permissive nettverkstilgang mulig – slik at skynettverket er tilgjengelig for alle.

Ofte gjør applikasjonsutviklere konfigurasjonsendringer eller skriver konfigurasjonsregler og retningslinjer som gjelder for hele pakken med applikasjoner. Som et resultat kan feilkonfigurasjoner i DevSecOps-prosessen avsløre datalagringen eller skape sårbare arbeidsbelastninger.

#2. Usikre standarder

Ikke alle Cloud Native-verktøy og -applikasjoner er sikre som standard, siden noen kommer med fleksible innstillinger og konfigurasjoner. Imidlertid, ifølge Accurics sin studie, skyldes 48 % av sikkerhetsbruddene til Cloud Native-applikasjoner usikre standardinnstillinger.

Usikre standardinnstillinger oppstår når sikkerhetsteamene distribuerer skybaserte systemer med feilkonfigurerte eller utilstrekkelige sikkerhetsinnstillinger, noe som fører til kompromitterte eller lekke sensitive data.

Derfor er det viktig å konfigurere nøye og evaluere det skybaserte systemets sikkerhetsinnstillinger for å forhindre uautorisert tilgang til sensitiv informasjon.

#3. Lekke hemmeligheter

Lagring av sensitiv informasjon, som krypteringsnøklene og databaselegitimasjonen i en applikasjon eller organisasjonens databaser, kan utsette dem for trusler og sikkerhetssårbarheter.

I 2021 ble rundt 6 millioner passord og sensitiv informasjon som API-nøkler stjålet. Stjålet legitimasjon i bulk fra en bedrifts database kan sette kunder og sluttbrukere i fare – noe som kan føre til enorme straffer.

Lekkede hemmeligheter og data kan føre til alvorlige konsekvenser som tyveri, tjenesteavbrudd og uautorisert systemtilgang. Derfor er det viktig å sikre og administrere sensitive data på riktig måte gjennom kryptering, sikre lagringssystemer og tilgangskontroller, som Multi-Factor Authentication (MFA), for å forhindre risikoen for overtillatelse.

#4. Sårbarheter i programvareforsyningskjeden

Akkurat som det er en forsyningskjede for tradisjonelle produkter, er det en for programvareprodukter.

Mange distribusjonsmodeller og tredjepartsrammeverk gjør det mulig å designe og levere koden til produksjonsteamet. Risikoen ved bruk av tredjeparts- og skybaserte applikasjoner gir imidlertid opphav til sårbarheter i programvareforsyningskjeden.

Dette skjer når programvareforsyningskjedens komponenter, som biblioteket eller pakken, blir kompromittert. I 2021 ble sårbarhetene i programvareforsyningskjeden, inkludert åpen kildekode-sårbarheter, nesten tredoblet.

En årvåken og proaktiv tilnærming til Cloud Native Security, etter beste praksis, er avgjørende for å redusere sikkerhetsrisikoen.

Læringsressurser

Her er en liste over nyttige læringsressurser og bøker fra Amazon for å få dyptgående innsikt i Cloud Native Security og tips for å integrere det i systemene dine.

#1. Cloud Native Security Cookbook: Recipes for a Secure Cloud (1. utgave)

Denne Cloud Native Security Cookbook av Josh Armitage ble publisert i 2022 og gir innsikt i hvordan du kan bruke Azure, AWS og GCP for å forbedre Cloud Native Systems sikkerhet.

Forfatteren deler sin erfaring om avveiningene utviklere og sikkerhetseksperter må gjøre med forskjellige skyleverandører og hvordan de kan implementere de eksisterende løsningene for å designe mer robuste løsninger.

#2. Cloud Native Security (1. utgave)

Denne omfattende veiledningen til Cloud Native Security av Chris Binnie dekker en detaljert studie for å minimere angrepsoverflaten og redusere cybersikkerhetsrisikoer for å beskytte Cloud Native-infrastrukturen.

Dette er den beste boken hvis du vil ha detaljert kunnskap om å styrke og herde din Cloud Native eiendom.

#3. Kubernetes Security and Observability: A Holistic Approach to Securing Containers and Cloud Native Applications (1. utgave)

Denne boken av Brendan Creane og Amit Gupta fokuserer på de viktigste observerbarhets- og sikkerhetspraksisene, slik at du kan slippe løs kraften til Cloud Native-applikasjoner.

Så hvis du vil lære arkitekten bak Kubernetes-sikkerhet for hybrid- og multiskymiljøer, sørg for at du får tak i denne helhetlige veiledningen.

#4. Praktisk Cloud Native Security med Falco: Risk and Threat Detection for containere, Kubernetes og Cloud (1. utgave)

Denne veiledningen av Loris Degioanni introduserer leserne til konseptet Falco, en åpen kildekodestandard for kontinuerlig trussel- og risikodeteksjon på tvers av Kubernetes, skyer og containere.

Du kan lære alt om Falco, fra implementeringen til å skrive dine egne sikkerhetsregler for å øke hastigheten på trusseldeteksjon på skyinfrastrukturen din.

#5. Native Cloud Security En komplett guide – 2019-utgaven

Hvis du trenger svar på dine unike spørsmål om Cloud Native Security, er denne boken for deg.

Forfatteren Gerardus Blokdyk gir alle de essensielle verktøyene du trenger for en dyptgående Cloud Native Security Self-evaluering, slik at du kan identifisere forbedringsområder innenfor Cloud Native Security Infrastructure.

Konklusjon: Cloud Native Security er fremtiden

Gartner spår at over halvparten av utgiftene til IT-selskaper vil bli flyttet fra den tradisjonelle IT-infrastrukturen til den offentlige skyen innen 2025 – et hopp fra 41 % i 2022.

Av alle fordelene disse IT-selskapene får fra skyinfrastruktur, er imidlertid sikkerhet fortsatt en av de største utfordringene de står overfor – hovedsakelig på grunn av ansattes feil, feilkonfigurasjoner og iboende arkitektoniske sårbarheter.

Så sørg for at du forstår viktigheten, målene, fordelene og beste praksisene til Cloud Native Security gjennom denne bloggen og læringsressursene som er nevnt for å muliggjøre en skalerbar og smidig Cloud Native-applikasjonsinfrastruktur for organisasjonen din.

Deretter kan du sjekke ut den beste programvaren for sårbarhetshåndtering.