Penetrasjonstesting handler om å forbedre en organisasjons nettverkssikkerhet ved å utnytte sårbarheter.

En god penetrasjonstest gjenspeiles av omfattende detaljer om oppdagede sårbarheter, deres CVVS-score, tekniske orienteringer om risikoer, innflytelse på virksomheten, vanskeligheter med å utnytte og strategisk tilnærming til å håndtere sårbarheter.

Sikkerhetsteam er fornøyde når de kan identifisere og prioritere programvarerisikoer, redusere sårbarheter, være proaktive når de takler sikkerhet, øke tilliten og bevisstheten i sikkerhetsstrategier, oppfylle samsvarskravene og hevde at systemene de overvåker fungerer effektivt. Penetrasjonstesting er en nøkkelspiller for å forbedre robust sikkerhet.

Med flere teknikker for penetrasjonstesting er nesten alle teknologidomene dekket. Dette inkluderer blant annet nettapplikasjoner, sky, blokkjede, servere, API-endepunkter, nettverk, mobile enheter og trådløse nettverk.

Sentrale spørsmål på dette feltet er: hva er penetrasjonstesting, hvordan fungerer det, og hvordan vil du ha nytte av det? Denne artikkelen bryter ned penetrasjonstestingsprosessen. Du vil også oppdage behovet for penetrasjonstesting før du lanserer en SaaS og lære noen verktøy du kan bruke. La oss lære, skal vi?

Innholdsfortegnelse

Hva er penetrasjonstesting?

Penetrasjonstesting ble inspirert av behovet for å forstå en angripers tankeprosess. Selv med den første sikkerhetstesten i 1971 har feltet utviklet seg. Men først da gjorde US Air Force har sin første sikkerhetstesting. På 1990-tallet hadde det blitt gitt ut et papir som dokumenterte hvordan forbedre nettstedet ditt ved å bryte inn på det.

Spol frem til 2000-tallet, den Open Web Application Security Project (OWASP) ga ut en testveiledning om beste praksis. Dette vil igjen være et solid grunnlag for dagens penetrasjonstesting og vil utvikle seg til en viktig funksjon i livssyklusen for programvareutvikling.

Ettersom systemer og programvareteknologier utvikler seg over mange fronter, er det nødvendig å holde tritt med sikkerhetsprotokoller og utvikle effektive systemer; det er problemet løst gjennom penntesting.

Enkelt sagt, penetrasjonstesting innebærer å bryte seg inn i et datasystem ved å utnytte svakheter og sårbarheter. Men viktigst av alt, det gjøres i et kontrollert miljø. Ved å simulere angrep bruker sikkerhetsteam verktøy, teknikker og prosesser for å vise effekten av svakheter i virksomheten din.

Når de utføres innenfor riktig omfang, ser penetrasjonstester på mange aspekter av systemet ditt, inkludert motstandskraft mot angrep fra autentiserte, uautentiserte posisjoner og effektiviteten til andre systemroller.

Enten du er i skyen, på stedet, jobber med APIer, administrerer databaser eller bygger programvare som en tjeneste (SaaS), er det alltid en penetrasjonstest basert på dine behov.

De beste pennetestene vil være naturlige for arbeidsflyten din og de involverte systemene. Hvis du har problemer med å velge, er her en oversikt over tilgjengelige typer penetrasjonstester og når du skal bruke hver. Og nå skal vi bryte ned hvordan du skal nærme oss penetrasjonstester.

Bryte ned penetrasjonstestingsprosessen

Penetrasjonstestingsprosessen er prosedyremessig. Det kan generaliseres i tre faser. Først er pre-engasjement, hvor du definerer mål og forskning om systemet som skal testes.

Den andre er engasjement, som retter seg mot systemet, samler inn data og analyserer funn for å avdekke utnyttelsesruter – til slutt, post-engasjement, hvor rapporter genereres og tiltak iverksettes for å løse sårbarheter. La oss dykke ned i hvert trinn.

#1. Rekognosering

Som et ledende trinn er målet med denne fasen å samle inn så mye data som mulig, som igjen dikterer effektive angrepsmetoder. Informasjonen som samles inn inkluderer detaljer om operativsystemet, nettverkstopologi, applikasjoner, brukerkontoer og all annen relevant informasjon.

Bevæpnet med denne interessen kan en rekognosering enten være aktiv eller passiv. Hvis den er passiv, henter rekognoseringen informasjon fra offentlig tilgjengelige ressurser, og når den er aktiv, må testeren samhandle med systemet. For best resultat bør du bruke begge.

For å samle nettverksinformasjon kan du bruke verktøy som Metasploit. Her er vår sjekkliste for åpen kildekode etterretningsverktøy (OSINT) hvis du vil ha flere alternativer. Disse verktøyene skanner offentlige IP-adresser, indekserer overskriftsvarene deres og opplyser testeren om et nettverk, selv uten å aktivt skanne det.

OSINT Framework viser hvor store åpen kildekode-ressurser kan brukes til å samle inn data. Rekognosering er vanlig i interne og eksterne pennetester.

#2. Sårbarhetsvurdering

Deretter skanner du systemet for å se alle åpne porter eller mulige inngangspunkter. Skanninger er valgfrie i penetrasjonstesting og kan gjøres uavhengig, kalt sårbarhetsskanning.

Husk at data innhentet fra rekognosering og skanning bidrar til å utvikle tester for å avdekke vanlige og uvanlige svake punkter. Slike tester inkluderer SQL-injeksjon, cross-site scripting, malware og social engineering.

Testene tar sikte på å utnytte systemet ved å eskalere privilegier og trafikkavskjæring mens de er målrettet mot verdifulle eiendeler som nettverk, ansattdata, leverandører, apper, partnere/forsyningskjededata og leverandørinformasjon.

Testere utnytter ressurser som National Vulnerability Database for å finne systemsvakheter hvis prosessen er automatisert. Hvis det er manuelt, kan sårbarhetsvurderingsverktøy som Metasploit, Commix og Sn1per.

#3. Utnyttelse

Etter å ha konsolidert alle sårbarheter og tolket resultater fra vurderinger, utnytter testeren sårbarheter i målsystemet. Prosessen innebærer å bruke verktøy som Metasploit for å simulere virkelige angrep.

Noen ganger brukes manuelle teknikker, menneskelig forkunnskap og deres bakgrunn. Utnyttelse kan eskalere til datainnbrudd, forstyrre tjenester eller tilgang til uautorisert informasjon. Men man må passe på å ikke skade systemet. Dette går tilbake til omfanget av testing, som styrer den overordnede prosessen.

Denne fasen tar sikte på å evaluere vedvarende sårbarheter i systemet og om det fører dårlige aktører til dyp tilgang. Så du emulerer avanserte vedvarende trusler som kan bli liggende i et system for å stjele data selv etter måneder.

Registreringer holdes for å notere den totale tiden brukt i et system uten å bli fanget – de viser en organisasjons effektivitet i sin tilnærming til sikkerhet.

#4. Rapportering

Ofte hopper mange organisasjoner over dette trinnet. Det er imidlertid like avgjørende med to store oppgaver. Først må testeren rydde opp i systemet. Som et resultat går systemet tilbake til sin opprinnelige tilstand før penetrasjonstesten.

For det andre må testeren gjennomgå, dokumentere følsomhetene og utdype taktikken som brukes. En forklaring må presenteres for å forklare utnyttelsens resultater på mål med høy verdi. Nå som pennetesten nærmer seg slutten, veileder rapporten utviklet her hvordan du fikser og forbedrer sikkerhetsstillingen.

Husk at en nyttig rapport vil gi en generell testoversikt og tekniske detaljer. Den tekniske informasjonen bør inkludere tekniske risikoer, innflytelse på organisasjonens virksomhet, CVVS-score og en taktisk veiledning for å håndtere de identifiserte sårbarhetene.

Fordeler med penetrasjonstester

Penetrasjonstester har mange fordeler for din organisasjon. Den avslører sårbarheter i systemet ditt for alle tekniske stabler og operativsystemer. Ved å screene systemdesignene kan du anerkjenne systemets styrker. Dette lar deg igjen fokusere på svake områder.

Dessuten identifiserer den sikkerhetsteknikker som ikke har lønnet seg. Med denne kunnskapen kan de beste praksisene utnyttes ved bygging av fremtidige/tilleggssystemer.

Ved å implementere positive og negative tester kan du generere omfattende rapporter. I dette tilfellet lar rapportene deg vite hvilke teknikker som fungerer i stedet for å adressere og overlate et spesifikt problem.

Autentisk simulering av virkelige angrep gir innsikt i trinnvise tilnærminger som hackere vil bruke for å utnytte systemet ditt. Dette utsetter deg for taktikk og tidsrammer som viser din sikkerhetsstilling.

Når det gjelder samsvar, hjelper penetrasjonstesting deg med å måle om organisasjonen din oppfyller alle forskrifter. Hvis ikke, kan du forme forretningsbanen slik at den er fullstendig kompatibel. Bortsett fra det kan en penetrasjonstest bekrefte at bedriftsdataene dine er sikre. Når dette ikke er tilfelle, blir du varslet og kan dermed iverksette korrigerende tiltak.

Når du tildeler sikkerhetsbudsjetter, vil penetrasjonstesting henvise deg til delene som må fikses. Gjennom grundig testing og dokumentasjon kan du etablere et konsistent sikkerhetsbudsjett som matcher dine behov.

Pennetester vil også gi deg et nytt perspektiv på systemet ditt. Dette innebærer å fikse feil og forbedre den generelle systemdesignen og arkitekturen fremover.

I tillegg kan pennetester øke kundelojalitet og tillit til merkevaren din. Ved å gi positive resultater fra en pennetest eller gi oppdateringer om løste problemer, kan du presentere din organisasjon/produkt profesjonelt og forbedre kundeforhold.

Kunder, når de er sikret om sikkerheten til tjenestene deres, vil henvise deg til vennene sine, og utvide virksomheten din naturlig.

Hvorfor Pen Test er avgjørende før du lanserer SaaS, e-handel

SaaS og e-handel er unike fra andre typer programvare. De er dynamiske og tilpasser seg stadig nye kundebehov. Foruten å lagre store datanivåer og overføre dem, er de konkurransedyktige med behovet for innovasjon og iterasjon av nye funksjoner.

Konstant utvikling av programvaren gir mulighet for nye sårbarheter. Penetrasjonstest bidrar til å bygge bro mellom innovasjon og sikkerhet. Etter hvert som cyberangrep øker, er det et uunngåelig behov for en proaktiv tilnærming for å beskytte programvaren din.

All SaaS og e-handel må ratifisere at deres applikasjoner og digitale produkter er bygget på sikre infrastrukturlag, etter beste praksis. Å forstå helsen til dine digitale produkter eliminerer sjansene for datainnbrudd.

Siden penetrasjonstesting kombinerer bruk av mennesker og maskinintelligens, kan IT-team utnytte denne kunnskapen til å utvikle dybdestrategier for å styrke programvaresikkerhet.

Pennetester kan drive tilpasning i programvare. Ved å forstå arten av sårbarheter i SaaS eller e-handelen din, kan du endre utviklingstilnærmingen din og unngå å introdusere dem i fremtiden. Dette er nyttig når du utvikler flere SaaS-løsninger som bruker samme teknologier og prosesser.

Så langt har du lært om penetrasjonstesting og dens relevans i programvareindustrien. Mens du begrenser deg til å velge de riktige løsningene for verktøykassen din, er her noen kjente for sin beste ytelse på domenet.

Jeg har ikke rangert dem i noen rekkefølge. Men vær trygg, de vil spare deg for tiden du bruker på å lete.

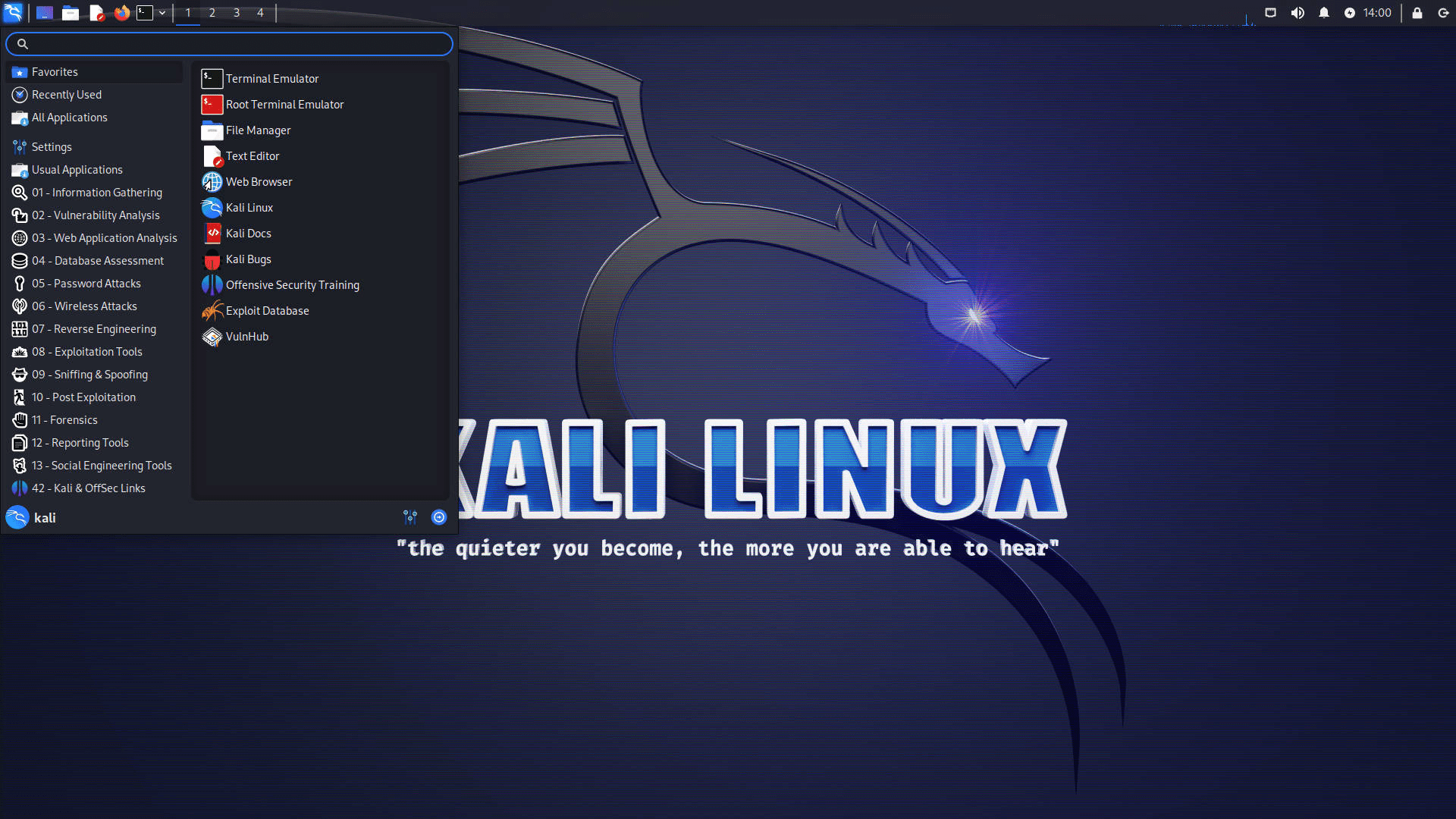

#1. Kali Linux

Kali Linux er en åpen kildekode-plattform rettet mot sikkerhetsoppgaver som penetrasjonstesting, reverse engineering, dataetterforskning og sikkerhetsforskning.

Enten du er på skyen, containere, mobile enheter eller et vindusundersystem for Linux, vil en versjon av Kali alltid være tilgjengelig.

Den lar deg installere alle pennetestverktøy på den, selv om du vil konfigurere verktøyene manuelt. Det gode er det Kali har et levende samfunn og grundig dokumentasjon som passer både veteraner og nybegynnere.

#2. Metasploit

De Metasploit rammeverket bringes til live av et samarbeid mellom sikkerhetsentusiaster, tenkt med målet om å øke sikkerhetsbevisstheten, fikse sårbarheter og administrere sikkerhetsvurderinger.

Sjekk ut Metasploits GitHub for de siste retningslinjene for å komme i gang, bruke det til sikkerhetstesting og bidra til prosjektet.

#3. Nmap

Med Nmap (Network Mapper), du kan utforske nettverk og overvåke sikkerhetstilstandene deres. Selv om den er designet for å skanne store nettverk raskt, fungerer den bra med enkeltverter.

I tillegg til å adressere sikkerhetssårbarheter, kan du bruke den til å utføre repeterende oppgaver som nettverksinventar, overvåking av verts oppetid og planlegge/administrere tjenesteoppgraderinger.

Å bringe det hele sammen

Penetrasjonstesting handler om å forbedre sikkerheten til digitale produkter ved å avsløre sårbarheter, vise hvordan de kan utnyttes, gi en oversikt over den potensielle innvirkningen på virksomheten, og gi taktiske strategier for å løse de nevnte bekymringene.

For å sikre at du får det beste ut av penetrasjonstester, må hvert trinn dekkes grundig. Dette betyr å behandle alle stadier av testen like viktig uten å overse noen. Start med å planlegge målene for testen din, og samle inn så mye informasjon du trenger før du går videre til skanning.

Når du har skannet systemene dine og analysert dem fullstendig, fortsett til et angrep og se hvor lang tid det vil ta systemet ditt å oppdage et brudd. Sjekk innvirkningen på systemet, dokumenter den overordnede prosessen, og sørg for at du utarbeider en løsningsstrategi. Og mens du fullfører testen, gjenopprett systemene og rydde opp i dem. Husk at pennetester bør gjøres ofte for å holde deg oppdatert.

Når det gjelder fordeler, vil pennetester avsløre sårbarheter, styrke sikkerhetsstillingen din, spare på budsjetter som du kan planlegge basert på tidligere erfaringer, og omforme dine fremtidige systemdesign.

Fra kundens perspektiv vil pennetester hjelpe deg å øke tilliten og bygge et lojalt forhold. Selvfølgelig vil folk jobbe med merkevarer som de kan stole på, spesielt i et landskap av digitale valutaer.

For et detaljert dykk inn i penetrasjonstesting, sjekk ut penetrasjonstestingsfasene, der vi bryter ned alle trinn, forklarer relevansen til hvert trinn, og gir deg en trinnvis veiledet interaksjon med emnet.