Du er et potensielt offer for Wi-Fi Pineapple-angrep hvis du bruker offentlige Wi-Fi-nettverk uten å følge sikker nettpraksis.

Mens sikkerhetseksperter kan bruke Wi-Fi Pineapple-enheten til å utføre penetrasjonstesting, kan kriminelle bruke verktøyet ulovlig til å utføre man-in-the-midten-angrep, onde portaler, falske HTTPS og andre utnyttelser.

I denne artikkelen vil du lære om Wi-Fi Pineapple-enheten, forstå hva den er og hvordan du bruker den legitimt for å identifisere sikkerhetssårbarheter.

Vi skal også se hvordan kriminelle kan bruke enheten ulovlig for å stjele sensitiv informasjon fra intetanende brukere. Så la oss begynne.

Innholdsfortegnelse

Hva er Wi-Fi Ananas?

Wi-Fi Pineapple er en bærbar enhet for penetrasjonstesting for å identifisere sårbarheter i trådløse nettverk. Wi-Fi ananas-enhetene ligner nesten på standard trådløse tilgangspunkter.

Imidlertid har de mer kraft, lengre rekkevidde og et høyere antall støttede enheter. Enhetene har tilleggsfunksjoner designet for å utføre penetrasjonstesting og nettverksrevisjon.

Wi-Fi ananasbilde: Hak5

Wi-Fi ananasbilde: Hak5

Under testene kan fagfolk på lovlig vis simulere passordknekking, useriøse tilgangspunkter, mann-i-midten-angrep og mer. Dette lar dem identifisere og adressere sårbarheter i trådløse nettverk.

Generelt er enheten lett tilgjengelig, enkel å bruke og rimelig. Penetrasjonstestere, etiske hackere og nettkriminelle kan bruke ananasenheten av ulike årsaker.

Når den brukes lovlig, gir enheten et kraftig nettverksrevisjonsverktøy. Kriminelle kan imidlertid bruke den til å ulovlig spionere nettverkstrafikk og utføre ulike Wi-Fi ananasangrep som lar dem stjele private data eller kompromittere brukerenheter.

Populære Wi-Fi ananasangrep

Nettkriminelle kan bruke Wi-Fi-ananas til å fange opp nettverkstrafikken mens den flyter mellom en enhet og internett. Siden den kan lytte og sende informasjonen uendret, er det vanskelig for brukere å vite når de er under angrep eller når noen stjeler personopplysningene deres.

Vanligvis vil en Wi-Fi-aktivert enhet kontinuerlig kringkaste noe informasjon mens den prøver å finne tilgjengelige Wi-Fi-nettverk. Når ananasenheten fanger opp de kringkastede trådløse nettverkene, kan den kringkaste på nytt og informere brukerens enhet om at nettverkene er tilgjengelige. Dette er imidlertid falske trådløse tilgangsnettverk med samme navn.

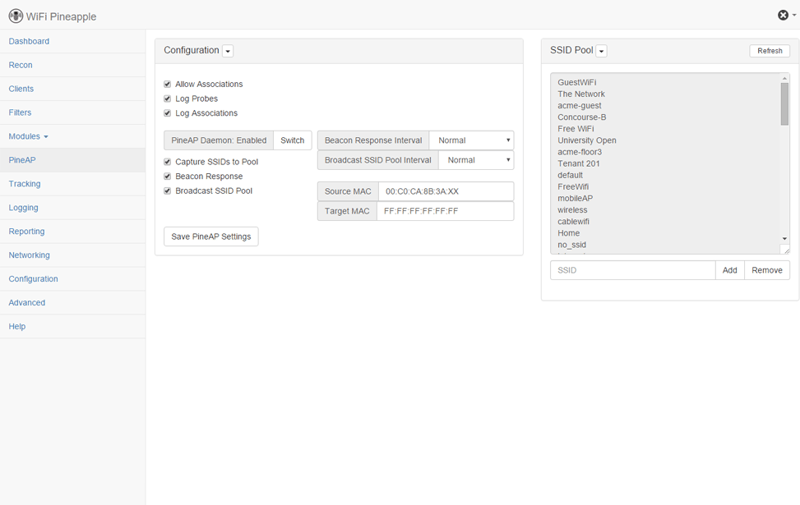

Et typisk W-Fi Pineapple-dashbord: Wifi ananas

Et typisk W-Fi Pineapple-dashbord: Wifi ananas

Brukeren vil da koble seg til det falske nettverket, vanligvis uten å oppgi passord. Hvis enheten er satt til å koble seg automatisk til tilgjengelige trådløse nettverk, vil den automatisk koble til det falske tilgangspunktet som kontrolleres av kriminelle uten noen brukerinndata.

Når du kobler til det kompromitterte offentlige trådløse nettverket, kan de kriminelle fange opp og stjele passord, kredittkortdetaljer og annen sensitiv informasjon mens den flyter mellom enheten din og internett.

I tillegg, en gang på det falske tilgangspunktet (RAP), kan de kriminelle omdirigere deg til en falsk loggportal eller server de kontrollerer. For eksempel kan de lede brukere til falske nettsteder som Amazon, eBay, Facebook eller andre populære nettsteder.

Angriperen vil da stjele privat informasjon som påloggingsinformasjon, kredittkortdetaljer, adresser og andre data brukeren sender inn.

Noen av de viktigste Wi-Fi ananasangrepene inkluderer:

#1. Man-in-the-middle (MITM)-angrep

Ved å bruke Wi-Fi ananas-enheten kan de kriminelle lage et falskt tilgangspunkt som lar dem utføre mann-i-midten-angrep (MITM). I første omgang vil de lure en bruker til å koble seg til internett ved hjelp av et falskt trådløst nettverk som de kontrollerer.

I dette angrepet vil forbryterne stille avskjære og videresende trafikken mellom offerets enhet og internett, og ofte stjele sensitiv informasjon som passord, bankdetaljer og andre sensitive data. De dårlige aktørene kan deretter bruke de private dataene til å foreta ulovlige transaksjoner eller bruke bank- eller kredittkortopplysningene til å stjele eller overføre penger fra offerets kontoer.

#2. Vegg av sauer

Hvis brukere får tilgang til et nettverk uten å beskytte identiteten sin, kan en admin eller noen som lytter til nettverksaktivitetene se den sensitive informasjonen, for eksempel brukernavn og passord. The Wall of Sheep er en demonstrasjon der sikkerhetseksperter eller hackere viser en liste over enheter, besøkte nettsteder og noen ganger påloggingsinformasjon brukere sender inn over usikre offentlige nettverk.

Wi-Fi ananas har en Wall of Sheep-funksjon (DWall) som, når den er aktivert, lar administratorer eller kriminelle avlytte brukerens aktiviteter, inkludert besøkte nettsider og privat informasjon som sendes inn. Det oppstår vanligvis når brukere sender ukrypterte data over trådløse nettverk.

Ideen med Wall of Sheep er å skamme brukere og hjelpe dem med å praktisere trygg nettpraksis. For test- eller advarselsformål vises listen på en stor skjerm hvor alle kan se den eksponerte informasjonen. Angripere kan imidlertid bruke samme strategi for å stjele privat informasjon og kompromittere de berørte kontoene og enhetene.

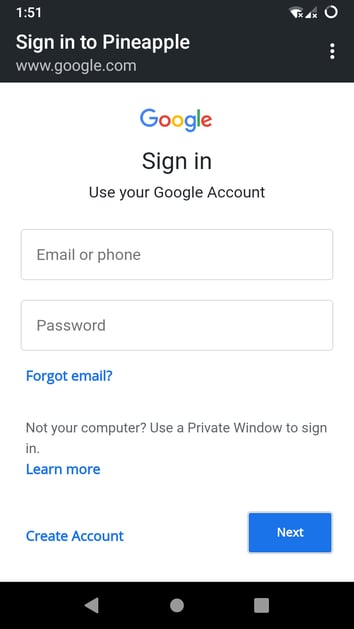

#3. Onde portalangrep

I dette angrepet lager de kriminelle en falsk nettside som ligner på en ekte. Når brukere prøver å koble seg til det legitime nettstedet via et offentlig trådløst nettverk, leder angriperne dem til det falske nettstedet.

Den onde portalen emulerer populære og pålitelige nettsteder, påloggingssider og andre plattformer tilgjengelig over internett. For eksempel kan kriminelle opprette et sosialt medium eller e-handelsnettsted som Walmart, eBay eller Amazon og deretter henvise brukere dit.

Falsk Gmail-påloggingssidebilde Github

Falsk Gmail-påloggingssidebilde Github

Nesten lik MITM-angrepene, tillater teknikken kriminelle å stjele brukernavn, passord, kredittkortinformasjon, telefonnumre, adresser og andre sensitive data som offeret sender inn på den falske nettsiden. I tillegg kan de infisere brukerens enhet med skadelig programvare eller virus.

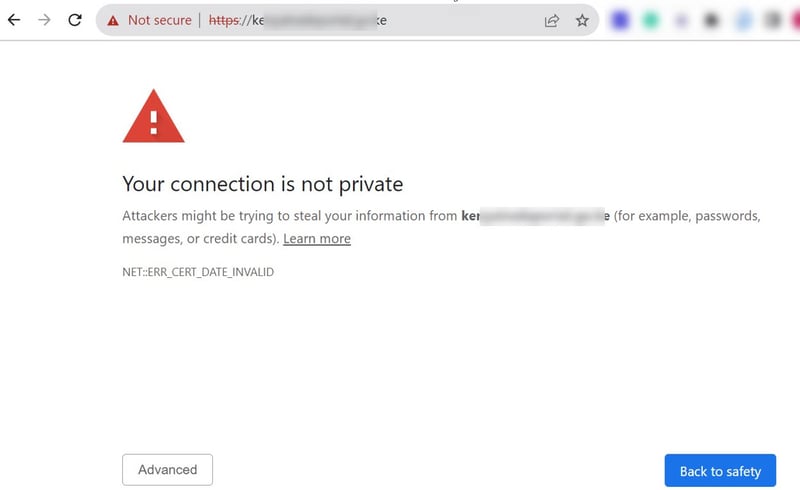

#4. Falsk HTTPS

Sikre nettsteder bruker ofte HTTPS-protokollen for å kryptere data og beskytte nettsidene og brukerne deres. I den falske HTTPS-utnyttelsen sitter en hacker, som bruker Wi-Fi-ananas, mellom brukeren og nettstedet.

Når en bruker ber om et nettsted (de fleste legger ikke til HTTPS), bruker kommunikasjonen den mindre sikre HTTP-forbindelsen til angriperen. Angriperen kobler deretter brukeren til den mindre sikre HTTP-versjonen av nettstedet. I en slik kommunikasjon blir dataene overført som ren tekst, og angriperen kan se sensitiv informasjon.

Beskyttelse mot Wi-Fi ananasangrep

Å beskytte deg selv mot ananasangrep fra Wi-Fi krever at du trener på trygge nettaktiviteter og unngår de fleste offentlige trådløse nettverk med mindre det er uunngåelig. Nedenfor er noen av de viktigste måtene å forbli trygge på:

- Ikke koble til usikrede offentlige trådløse nettverk. De fleste kriminelle vil tilby gratis Wi-Fi, som oftest ikke krever passord for å bli med. Den kan imidlertid be om at du registrerer deg med en e-postadresse og fortrinnsvis et passord. Og som vanlig foretrekker de fleste brukere å bruke samme passord for alle kontoer for å unngå å glemme. Dette lar angripere stjele personlig informasjon som kontonavn, e-postadresser, brukernavn, passord, kredittkortdetaljer og annen informasjon du måtte sende inn.

- Unngå å koble til usikre nettsider og oppgi sensitiv personlig informasjon som passord, bankinformasjon osv. For dette må du sørge for at du kun kobler til nettsider som bruker HTTPS, og du kan bekrefte dette ved det grønne låsikonet i begynnelsen av URL-en.

- Bruk et VPN (virtuelt privat nettverk), som beskytter dataene ved å kryptere dem før de overføres over internett. I et slikt tilfelle, selv om enheten kobles til ananas, kan ikke kriminelle lese dataene under transport. De fleste VPN-er gir ende-til-ende-kryptering slik at ingen kan tyde eller lese informasjonen som flyter mellom en enhet og internett, selv om du er tilkoblet via en falsk ananas AP.

- Sørg for at du er koblet til et Wi-Fi-nettverk som tilsvarer din fysiske plassering. Ellers bør du være mistenksom hvis du er koblet til et trådløst jobbnettverk mens du jobber hjemme eller borte fra kontoret. Det er viktig å merke seg at Wi-Fi Pineapple kan generere falske nettverksnavn eller SSIDer basert på hva den bærbare eller mobile enheten kringkaster.

- Glem alltid de offentlige trådløse nettverkene som er lagret på enheten din. Dette hindrer enheten i å kringkaste de lagrede nettverkene og dermed nekte de kriminelle muligheten til å fange opp informasjonen og lage falske tilgangspunkter som enheten din automatisk kan koble til.

- Deaktiver alternativet for automatisk tilkobling og Wi-Fi-radio når den ikke er i bruk. Dette sikrer at enheten ikke automatisk kobles til tilgjengelige trådløse nettverk. Hvis du lar innstillingen være på, vil enheten kontinuerlig kringkaste den lagrede trådløse SSID-en eller nettverksnavnene, og angripere kan bruke Wi-Fi-ananas til å etablere navnet. De vil da opprette et trådløst nettverk med samme navn, og enheten din vil automatisk koble til den falske AP-en, slik at kriminelle kan fange opp sensitiv informasjon eller dirigere deg til en server under deres kontroll.

- Unngå tilgang til usikre nettsteder, spesielt over offentlige tilgangspunkter. Ideelt sett får du bare tilgang til HTTPS-beskyttede nettsteder, og du kan fastslå dette ved å bekrefte at nettadressen har en HTTPS hvis den har et grønt ikon like før URL-en. Noen nettlesere kan advare deg hver gang du prøver å få tilgang til et usikkert nettsted uten HTTPS. Hvis du må få tilgang til et nettsted uten HTTPS, bruk en VPN eller unngå å sende inn sensitiv informasjon som bankdetaljer, brukernavn, passord og andre private data.

HTTPS usikker nettstedsfeil Bilde (skjermbilde)

HTTPS usikker nettstedsfeil Bilde (skjermbilde)

Wi-Fi Ananas Penetrasjonstestenhet

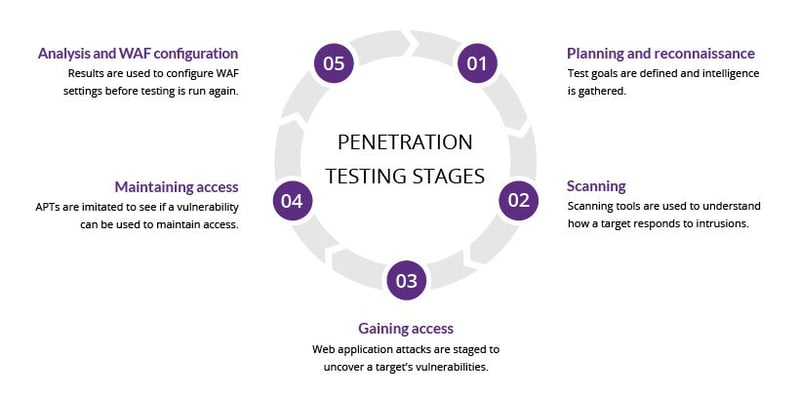

Wi-Fi Pineapple er et kraftig verktøy for penetrasjonstesting som gjør det mulig for fagfolk i nettverk å identifisere og adressere sikkerhetssårbarheter i trådløse nettverk. Det er en rimelig enhet som lar sikkerhetsteam lovlig hacke seg inn i nettverkene sine og identifisere sårbarheter angripere kan utnytte.

Wi-Fi Pineapple har et brukervennlig grensesnitt og flere nedlastbare moduler å revidere trådløse nettverk og identifisere sårbarheter. For eksempel inkluderer den gratis nedlastbare PineAP-pakken ulike verktøy for sporing, logging, sniffing av trafikk, gjennomføring av MITM-angrep, knekking av passord, rekognosering og mer.

Penetrasjonstesting er en autorisert hackingpraksis som organisasjoner kan bruke for å oppdage og adressere sikkerhetssårbarheter. Enheten er imidlertid åpen for potensielt misbruk, for eksempel å utføre main in the middle (MITM) og andre angrep hvis den er i hendene på dårlige skuespillere.

Penetrasjonstesting Bilde Imperva

Penetrasjonstesting Bilde Imperva

Ideelt sett lar ananasen etiske hackere utføre penetrasjonstesting og revidere sikkerhetssystemene. Selv om det gir ulike fordeler, kan dårlige aktører misbruke verktøyet ved å starte ulike ondsinnede aktiviteter som lar dem stjele private data fra intetanende ofre.

Hva skal jeg gjøre hvis kompromittert i et Wi-Fi-ananasangrep?

I tilfelle du blir offer for et Wi-Fi-ananasangrep, må du ta noen tiltak for å forhindre ytterligere skade.

- Endre passordene for alle kompromitterte kontoer, spesielt de du fikk tilgang til ved hjelp av det falske nettverket. Aktiver i tillegg multifaktorautentisering hvis den ikke allerede er aktiv.

- Informer institusjonene, for eksempel banken eller kredittkortselskapet med en kompromittert konto, slik at de kan stoppe enhver ny transaksjon til du er trygg på å gjøre det.

- Installer og oppdater antivirus, antimalware og andre relevante sikkerhetsløsninger. Skann deretter datamaskinen og rengjør den for å se om den har blitt infisert eller kompromittert.

- Oppdater operativsystemet, programmene og sikkerhetsprogramvaren.

- Hvis dataene har blitt kompromittert, må du kanskje gjenopprette dem fra en ren sikkerhetskopi.

Konklusjon

Wi-Fi Pineapple-enhetene gir et kraftig og effektivt nettverksrevisjonsverktøy. Den kan overvåke nettverkstrafikk, simulere flere nettangrep og hjelpe sikkerhetseksperter med å identifisere sårbarheter. Kriminelle kan imidlertid bruke den til å spionere på nettverksaktiviteter, utføre MITM, falske portaler og andre angrep som lar dem stjele sensitiv informasjon som brukernavn og passord, kredittkortdetaljer, bankdetaljer og andre private data.

Vanligvis er det veldig lett å bli offer for Wi-Fi ananasangrep med mindre man er veldig forsiktig. En måte å forbli trygg på er å unngå offentlige Wi-Fi-nettverk. Når dette er uunngåelig, kan du bruke en VPN for å kryptere dataene og hindre kriminelle i å stjele informasjonen.

I tillegg til å bruke en VPN, er det beste praksis å bruke sterke passord, aktivere multifaktorautentisering, bare besøke HTTPS-aktiverte nettsteder, være årvåken når du bruker offentlige trådløse nettverk og mer. I tillegg, deaktiver den automatiske tilkoblingen, og slå alltid av Wi-Fi-radioen på enheten når den ikke er i bruk.

Deretter kan du sjekke ut den beste Wi-Fi-analysatorprogramvaren for små og mellomstore bedriftsnettverk.