DDoS-angrep truer sikkerhetslandskapet til nettsteder og forårsaker skade i form av datalekkasjer, omdømme og økonomi; for å nevne noen.

Selv en liten sårbarhet i sikkerhetsskjoldet ditt kan føre til problemer som DDoS-angrep. Det primære målet for denne typen nettangrep er å bremse eller ta ned et nettsted ved å oversvømme hele nettverket med falsk trafikk.

Derfor må nettstedeiere være oppmerksomme på ulike typer DDoS-angrep og ha evnen til å dempe dem eller i det minste minimere virkningen.

Ifølge studier kan DDoS-angrep øke med mer enn 300 % i 2023. Det er enormt bekymringsfullt for både enkeltpersoner og bedrifter ettersom angrepene har potensial til å skade nettsidene deres på så mange måter.

I denne artikkelen vil jeg diskutere forskjellige typer DDoS-angrep som også er populære og hvordan du kan forhindre dem og beskytte nettstedet ditt.

Innholdsfortegnelse

Hva er et DDoS-angrep?

Et DDoS-angrep (Distributed Denial of Service) er en sikkerhetstrussel mot nettsteder som kan forstyrre trafikken til serveren, nettverket eller tjenesten ved å overvelde den omkringliggende infrastrukturen eller målet med en uønsket flom av trafikk. Den kan utnytte datamaskiner og andre relaterte nettverksressurser, som IoT-enheter.

Hovedmålet med et DDoS-angrep er å oversvømme systemet med falsk trafikk, for eksempel en plutselig økning i tilkoblingsforespørsler, meldinger eller pakker. Denne enorme mengden av forespørsler kan føre til at systemene krasjer eller reduseres, da ressursene ikke vil være nok til å imøtekomme forespørslene.

Selv om noen hackere bruker dette angrepet til å utpresse nettstedseiere til å betale store summer, er hovedmotivene bak angrepet:

- For å forstyrre kommunikasjon og tjenester

- For å påføre merkevaren din skade

- For å få en fordel av virksomheten din

- For å distrahere hendelsesresponsteamet

Bedrifter i alle størrelser kan bli påvirket av disse angrepene hvis de ikke følger de riktige sikkerhetstiltakene. De mest målrettede virksomhetene er:

- Nettforhandlere

- Fintech og finansielle selskaper

- Online gambling og spillselskaper

- Statlige enheter

- IT-tjenesteleverandører

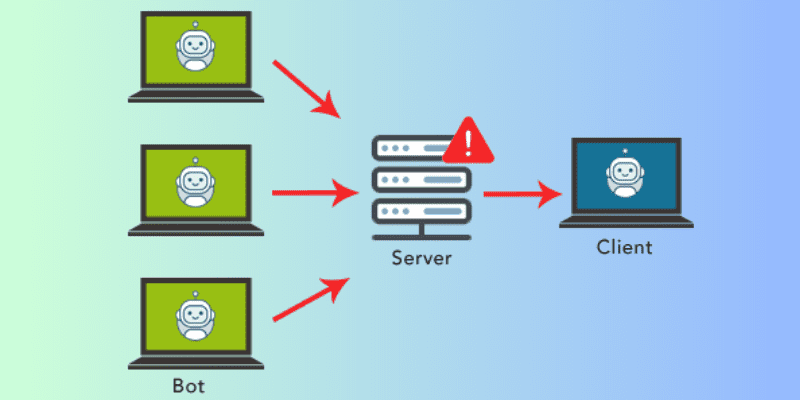

Vanligvis bruker angripere et botnett for å utføre slike angrep. Botnet er koblet til skadevareinfiserte datamaskiner, IoT-innretninger og mobile enheter som er under DDoS-angriperens kontroll. Hackere bruker disse nettverksenhetene til å sende flere forespørsler til en server-IP-adresse eller et målnettsted.

På grunn av DDoS-angrep møter bedriftseiere en rekke vanskeligheter, som forlatte vogner, tap av virksomhet og inntekter, avvikling av tjenester, frustrerte brukere og mer. Dette vil kreve at du bruker betydelige penger og tid på å få virksomheten tilbake til sin forrige fase og oppnå vekst.

Hvordan skjer et DDoS-angrep?

Angripere bruker internett-tilkoblede «zombie»-maskiner for å utføre DDoS-angrep. Nettverkene til disse maskinene består av en rekke enheter, som IoT-enheter som kan bli infisert med skadelig programvare, som lar angripere kontrollere systemene dine eksternt.

Disse individuelle enhetene er kjent som bots, og et sett med bots er kjent som et botnett. Når angriperen kan etablere et botnett, vil det være lettere for dem å dirigere et angrep gjennom eksterne instruksjoner.

Når et offers nettverk eller server er målrettet, sender hver bot i botnettet en forespørsel til nettstedets IP-adresse, noe som fører til at nettverket eller serveren blir blokkert med trafikk. Siden hver bot er en enkelt Internett-enhet, er det vanskelig å skille normal trafikk fra angrepstrafikk.

Virkningen av et DDoS-angrep på en bedrift

DDoS-angrep bremser nettstedets ytelse, kutter kundeservice og forårsaker flere problemer. På grunn av dette står bedrifter overfor mange problemer, for eksempel:

- Tap av omdømme: Omdømme er en viktig del av enhver virksomhet. Kunder, investorer og partnere stoler på nettstedet ditt og stoler på dem. Men når nettstedet ditt møter DDoS-angrep, sender det dem en ide om at nettstedet ditt ikke er sikkert. Dermed blir det vanskelig å håndtere omdømmet ditt.

- Datatap: Hackere kan få tilgang til systemene og dataene dine og misbruke dem til å stjele penger fra bankkontoer og utføre andre rampete aktiviteter.

- Økonomisk tap: Tenk deg at du har en e-handelsplattform eller nettside som plutselig går offline; du begynner å tape penger ettersom forespørsler og bestillinger ikke kan behandles videre. I slike scenarier får konkurrentnettsteder kundenes tillit. I tillegg koster det deg mer å få tilbake tapte virksomheter, kunder og omdømme.

Tre hovedtyper av DDoS-angrep

Selv om hovedmålet med hvert DDoS-angrep er å overvelde hele systemet med falsk trafikk, er det forskjellig hvordan det gjøres. La oss diskutere de tre brede typene DDoS-angrep:

#1. Applikasjonslagsangrep

Applikasjonslaget er laget der serveren genererer et svar på den innkommende forespørselen fra en klientserver.

Hvis du for eksempel skriver inn https://www.abc.com/learning/ i nettleseren din, vil den sende en HTTP-forespørsel til serveren og spørre om læringssiden. Serveren vil søke i all informasjon relatert til denne siden, pakker den og sender den tilbake til nettleseren din.

Denne hente- og pakkeprosessen skjer på dette laget. Angrepet på applikasjonslaget skjer når en angriper bruker flere maskiner/roboter til å sende forespørsler gjentatte ganger til samme kilde til serveren.

Dermed er det mest populære applikasjonslaget angrepet HTTP-flomangrepet, der ondsinnede aktører fortsetter å sende uønskede HTTP-forespørsler til serveren ved å bruke et bredt spekter av IP-adresser.

#2. Volumetriske angrep

Ved volumetriske angrep bombarderer angripere en server med mye trafikk slik at båndbredden til nettstedet blir fullstendig oppbrukt.

Det vanligste angrepet som angripere bruker er DNS-forsterkningsangrepet. Her sender en ondsinnet aktør kontinuerlig forespørsler til DNS-serveren ved å bruke den falske IP-adressen til det målrettede nettstedet.

DNS-serveren sender svaret til serveren angriperne målretter mot. Når det gjøres flere ganger, blir målserveren forvirret og bremser ned, noe som resulterer i dårlig ytelse på nettstedet.

#3. Protokollangrep

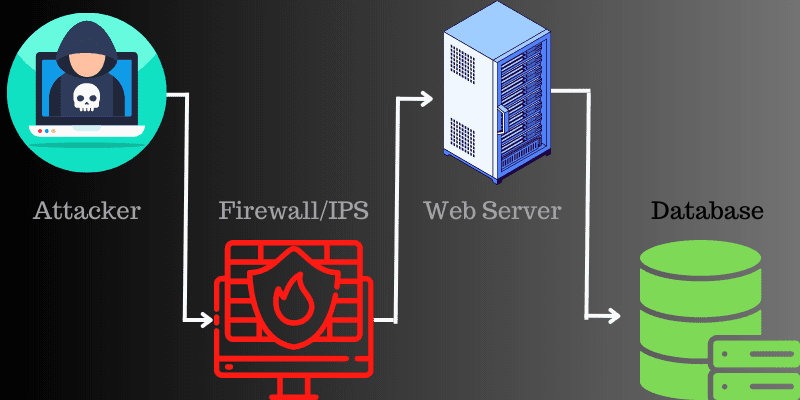

Protokollangrep sliter ut nettverkssystemene som rutingmotorer, lastbalansere og brannmurer sammen med ressursene til serveren. Når to datamaskiner starter en kommunikasjonskanal, utfører de et TCP-håndtrykk. Dette betyr at to parter utveksler sin foreløpige informasjon.

SYN-pakken er det første steget mot TCP-håndtrykket, hvor serveren vet at klienten må starte en ny kanal. I et protokollangrep oversvømmer hackeren serveren eller nettverkene med flere SYN-pakker som inneholder falske IP-adresser.

Serveren vil svare på hver pakke og be om å fullføre håndtrykket. Men i dette tilfellet vil klienten aldri svare på pakkene, og lar serveren vente for lenge på å få svaret. Dette kan redusere ytelsen til serveren.

Ulike typer DDoS-angrep

De tre angrepene jeg diskuterte ovenfor er videre delt inn i ulike typer angrep, som HTTP-flom, DNS-flom, SYN-flom, Smurf og mer. La oss diskutere dem og hvordan de kan påvirke virksomheten din.

#1. HTTP-flom

Kilde: PureVPN

Kilde: PureVPN

HTTP er den vanlige basen for nettleserbaserte forespørsler, som vanligvis brukes til å åpne nettsider eller sende innhold over internett.

En HTTP-flom er en type DDoS-angrep som kommer under volumetriske angrep. Disse er spesielt designet for å overbelaste den målrettede serveren med for mange HTTP-forespørsler. Når den målrettede serveren har blitt lastet med forespørsler og ikke er i stand til å svare, vil DDoS sende ytterligere forespørsler fra ekte brukere.

#2. DNS-flom

Domain Name Systems (DNS) er som telefonbøkene på internett. Dessuten oppfører de seg som en bane der Internett-enheter slår opp noen spesifikke webservere for å få tilgang til internettinnhold.

Et DNS-oversvømmelsesangrep er en type DDoS-angrep der angriperen oversvømmer et bestemt domenes DNS-servere, og målretter det for å forstyrre DNS-oppløsningen.

Hvis en bruker ikke har en telefonbok, vil det være vanskelig for en bestemt ressurs å finne adressen for å ringe. En lignende ting skjer i DNS Flood-scenariet. Derfor vil et nettsted bli kompromittert, og det vil ikke være i stand til å svare på legitim trafikk.

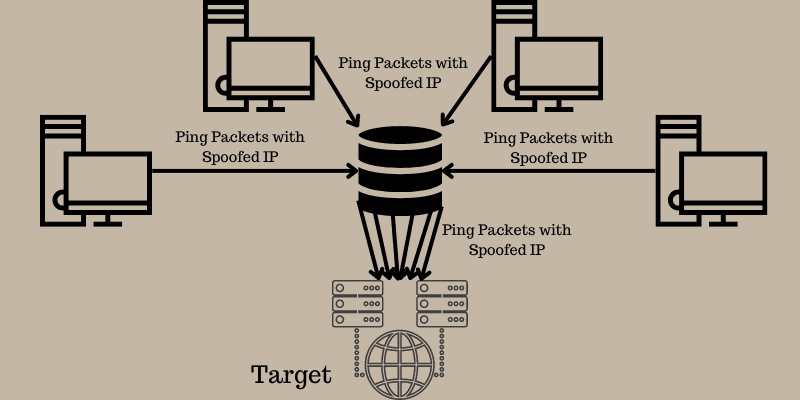

#3. Ping Flood

ICMP er et internettprotokolllag som brukes av forskjellige nettverksenheter for å kommunisere mellom dem. Ofte blir ICMP-ekkosvarmeldinger og ekkoforespørsler ofte brukt til å pinge en enhet for å vite enhetens tilkobling og helse.

I Ping Flood-angrepet forsøker hackeren å overbelaste en målrettet enhet med ekkoforespørselspakker. Dette gjør målet ute av stand til å få tilgang til normal tung trafikk. Når falsk trafikk kommer fra flere enheter, danner angrepet et DDoS-angrep.

#4. SYN Flood

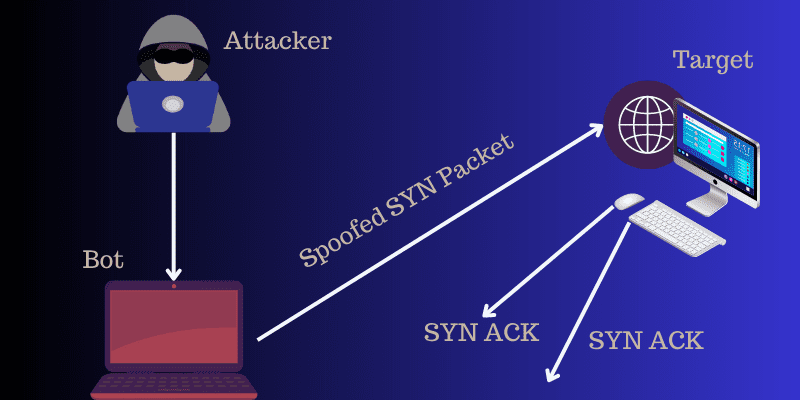

En SYN-flom er en type DDoS-angrep, også kjent som et halvåpent angrep, som tar sikte på å gjøre serveren utilgjengelig for å avlede legitim trafikk og bruker alle tilgjengelige serverressurser.

Ved kontinuerlig å sende innledende tilkoblingsforespørselspakker, kan hackeren overbelaste alle portene på servermaskinen. Dette gjør at enheten kan reagere tregt på lovlig trafikk eller ikke gi noe svar i det hele tatt.

#5. UDP-flom

I et UDP-flomangrep sendes et bredt spekter av UDP-pakker (User Datagram Protocol) til serveren med mål om overbelastning, noe som reduserer enhetens evne til å svare og behandle.

Brannmuren blir oppbrukt, noe som resulterer i et DDoS-angrep. I dette angrepet utnytter angriperen servertrinnene som er tatt for å svare på UDP-pakker som allerede er sendt til portene.

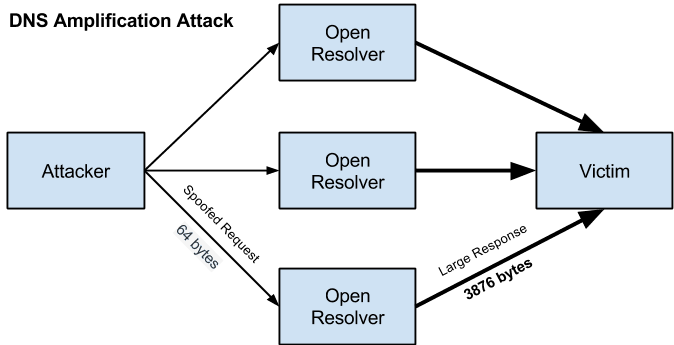

#6. DNS-forsterkningsangrep

Kilde: Cisco Umbrella

Kilde: Cisco Umbrella

Et DNS-forsterkningsangrep er et volumetrisk DDoS-angrep der angriperen bruker funksjonaliteten til åpen DNS for å overbelaste målnettverket eller serveren med den forsterkede trafikkmengden. Dette gjør serveren, sammen med dens omkringliggende infrastruktur, utilgjengelig.

Hvert forsterkerangrep utnytter et avvik i forbruket av båndbredde mellom den målrettede nettkilden og en angriper. Som et resultat blir nettverket tilstoppet med falsk trafikk, noe som forårsaker DDoS-angrep.

#7. XML-RPC Pingback

En pingback er en type kommentar som opprettes mens du linker til et bestemt blogginnlegg. XML-RPC pingback er en vanlig funksjonalitet i WordPress-modulen. Denne funksjonaliteten kan enkelt brukes av angripere til å bruke pingback-funksjonen på bloggsiden for å angripe tredjepartssider.

Dette kan føre til mange forskjellige angrep ettersom det utsetter nettstedet ditt for å tiltrekke seg forskjellige angrep. Noen angrep er Brute Force-angrep, Cross-site port-angrep, Patsy proxy-angrep og mer.

#8. Slowloris DDoS-angrep

Slowloris er en type DDoS-angrep som lar en hacker overbelaste den målrettede serveren gjennom mange åpninger og opprettholde forskjellige HTTP-forbindelser samtidig mellom målet og angriperen. Det kommer under et applikasjonslagsangrep som skjer ved å bruke delvise HTTP-forespørsler.

Interessant nok er Slowloris, i stedet for en angrepskategori, et angrepsverktøy spesielt utviklet for å gjøre det mulig for en enkelt maskin å ødelegge serveren. Denne typen angrep krever lav båndbredde og har som mål å bruke serverressurser.

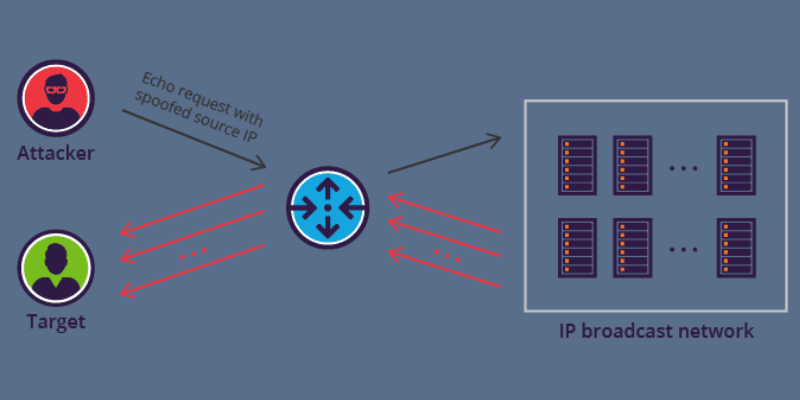

#9. Smurf DDoS-angrep

Kilde: Imperva

Kilde: Imperva

Et smurfeangrep skjer på nettverksnivå. Dette navnet kom frem etter skadelig programvare, DDoS.Smurf, som gjør det mulig for angripere å utføre angrepet. Angriperne tar sikte på å målrette større selskaper for å ta dem ned.

Et smurfeangrep ligner på et ping-flom-angrep som bruker ICMP-pakker til å overvelde datamaskiner og andre enheter med ICMP-ekkoforespørsler. Slik skjer angrepene:

- Først bygger Smurf en falsk pakke med en kildeadresse satt som den virkelige IP-adressen til offeret.

- Pakken sendes til IP-kringkastingsadressen til en brannmur. Til gjengjeld sender den tilbake forespørslene til hver vertsenhet i nettverket.

- Hver enhet mottar en rekke forespørsler, noe som resulterer i å kompromittere legitim trafikk.

#10. Zero Day Attack

En nulldag definerer sikkerhetsfeil i fastvare, maskinvare eller programvare, som er ukjente for partene som er ansvarlige for å fikse feilen. Et null-dagers angrep refererer til angrepet som utføres mellom det tidspunktet sårbarheten blir avdekket og det første angrepet.

Hackere utnytter sårbarheten og utfører angrepet enkelt. Når denne sårbarheten blir offentlig, kalles den en en-dagers eller n-dagers sårbarhet.

Nå som vi vet om ulike typer angrep, la oss diskutere noen løsninger for å dempe dem.

Løsninger for applikasjonslagsangrep

For applikasjonslagsangrep kan du bruke en nettapplikasjonsbrannmur. Løsningene nedenfor tilbyr brannmurer for nettapplikasjoner (WAF) som du kan bruke for å forhindre angrep.

#1. Sucuri

Beskytt nettsidene dine mot angrep med Sucuris Website Application Firewall (WAF), som eliminerer dårlige aktører, forbedrer nettstedets tilgjengelighet og øker lastetidene. Følg disse trinnene for å aktivere brannmuren for nettstedet ditt:

- Legg til nettstedet ditt til Sucuri WAF

- Beskytt innkommende data ved å lage SSL-sertifikater for brannmurserveren

- Aktiver brannmuren ved å endre DNS-postene

- Velg hurtigbufring med høy ytelse for å maksimere nettstedoptimalisering

Velg Sucuris Basic eller Pro-plan og sikre nettstedet ditt mot uønskede angrep.

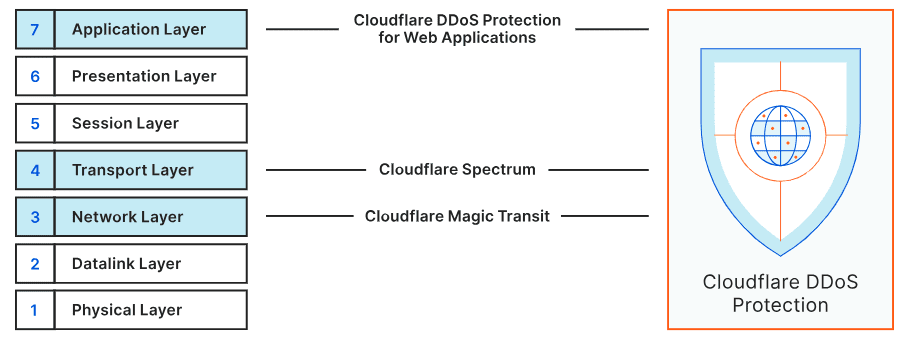

#2. Cloudflare

Få sikkerhet i bedriftsklasse med Cloudflare WAF-løsning og opplev bedre sikkerhet, kraftig beskyttelse, rask distribusjon og enkel administrasjon. Den tilbyr null-dagers sårbarhetsbeskyttelse.

I følge ledende analytikere er Cloudflare en ekspert på applikasjonssikkerhet. Du vil få maskinlæringsfunksjoner utviklet og trent av eksperter for å beskytte nettstedet ditt mot trusler, unnvikelser og mer.

Løsninger for volumetriske og protokollangrep

For volumetriske og protokollangrep kan du bruke løsningene nedenfor for å beskytte nettstedet ditt mot DDoS-angrep.

#1. Cloudflare

Få bransjeledende DDoS-forebygging fra Cloudflare for å beskytte nettstedet ditt og forhindre at du mister kunder og deres tillit. Nettverket på 197 Tbps blokkerer mer enn 112 milliarder daglige trusler. Det globale nettverket til Cloudflare spenner over 285+ byer og 100+ land for å forhindre angrep.

Onboarding er enkel og lett; bruk Cloudflares dashbord eller API og legg Cloudflares ytelse, pålitelighet og sikkerhetsfunksjonalitet til nettstedet ditt. Å gjøre dette kan redusere DDoS-angrep på nettsteder, applikasjoner og nettverk.

#2. Sucuri

Forbedre nettstedets ytelse og tilgjengelighet mot store angrep med Sucuris Anycast Network og sikker innholdsleveringsløsning. Det opprettholder nettstedets helse selv under massive DDoS-angrep og høye trafikktopper.

Sucuri kan enkelt blokkere falske forespørsler og trafikk fra ulike ondsinnede roboter uten å forstyrre lovlige trafikkkilder. Dens høykvalitetsteknologi og maskinvare fungerer 24/7 for å beskytte nettstedet ditt mot ondsinnede aktiviteter.

#3. Imperva

Sikre alle eiendelene dine mot DDoS-angrep med Imperva og sikre kontinuitet i virksomheten din med en oppetidsgaranti. Det minimerer nedetid og båndbreddekostnader, gir ubegrenset beskyttelse mot DDoS-angrep og sikrer nettstedtilgjengelighet uten å påvirke ytelsen.

Konklusjon

DDoS-angrep er en dødelig nettkriminalitet der hackeren oversvømmer en server med falsk massiv trafikk slik at ekte brukere får problemer med å få tilgang til nettsteder og nettjenester. Det finnes mange typer DDoS-angrep rettet mot HTTP, Ping, SYN og mer for å redusere ytelsen til nettstedet ditt.

Diskutert ovenfor er noen av de beste løsningene for å bekjempe applikasjonsangrep, volumetriske og protokollangrep. De bidrar til å forhindre uønsket trafikk fra forskjellige kilder for å beholde båndbredden og eliminere nedetider.

Deretter kan du også lese hvordan Anycast Routing hjelper til med å bekjempe DDoS-angrep.