Innholdsfortegnelse

Viktige takeaways

- Aktiver kryptering for SMB-trafikk for å forhindre uautorisert tilgang og cyberangrep. Bruk Transport Layer Security (TLS) for å sikre Linux Samba-serverens trafikk.

- Implementer strenge tilgangskontroller og tillatelser for delte ressurser ved å bruke /etc/samba/smb.conf konfigurasjonsfilen. Definer regler for tilgang, tillatelser og begrensninger for å sikre at bare autoriserte brukere har tilgang til ressurser.

- Håndhev sterke og unike passord for SMB-brukerkontoer for å øke sikkerheten. Oppdater Linux og Samba regelmessig for å beskytte mot sårbarheter og cyberangrep, og unngå å bruke den usikre SMBv1-protokollen.

- Konfigurer brannmurregler for å begrense tilgangen til SMB-porter og vurder nettverkssegmentering for å isolere SMB-trafikk fra uklarerte nettverk. Overvåk SMB-logger for mistenkelige aktiviteter og sikkerhetshendelser, og begrens gjestetilgang og anonyme tilkoblinger.

- Implementer vertsbaserte restriksjoner for å kontrollere tilgang til spesifikke verter og nekte tilgang til andre. Ta ytterligere sikkerhetstiltak for å styrke nettverket ditt og herde Linux-serverne.

SMB-protokollen (Server Message Block) er en hjørnestein i fil- og skriverdeling i tilkoblede miljøer. Standardkonfigurasjonen til Samba kan imidlertid utgjøre betydelige sikkerhetsrisikoer, og gjøre nettverket ditt sårbart for uautorisert tilgang og nettangrep.

Hvis du er vert for en Samba-server, må du være ekstra forsiktig med konfigurasjonene du har satt på plass. Her er 10 kritiske trinn for å sikre at SMB-serveren din forblir sikker og beskyttet.

1. Aktiver kryptering for SMB-trafikk

Som standard er ikke SMB-trafikk kryptert. Du kan bekrefte dette ved å fange opp nettverkspakker med tcpdump eller Wireshark. Det er viktig at du krypterer all trafikk for å hindre en angriper i å avskjære og analysere trafikken.

Det anbefales at du setter opp Transport Layer Security (TLS) for å kryptere og sikre Linux Samba-serverens trafikk.

2. Implementer strenge tilgangskontroller og tillatelser for delte ressurser

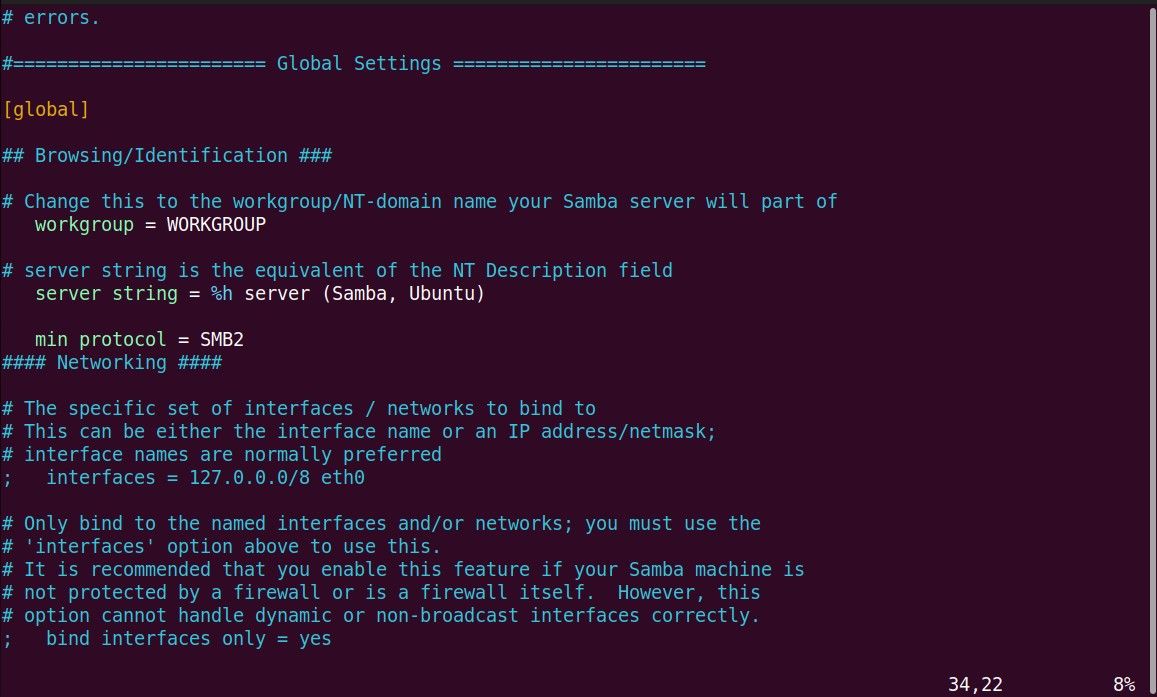

Du bør implementere strenge tilgangskontroller og tillatelser for å sikre at de tilkoblede brukerne ikke får tilgang til uønskede ressurser. Samba bruker en sentral konfigurasjonsfil /etc/samba/smb.conf som lar deg definere regler for tilgang og tillatelser.

Ved å bruke spesiell syntaks kan du definere ressurser som skal deles, brukere/grupper for å gi tilgang til disse ressursene, og om ressursen(e) kan bla gjennom, skrives på eller leses fra. Her er eksempelsyntaksen for å deklarere en ressurs og implementere tilgangskontroller på den:

[sambashare]

comment= Samba Example

path = /home/your_username/sambashare

browseable = yes

writable = yes

valid users = @groupname

I linjene ovenfor legger vi til et nytt delingssted med en sti, og med gyldige brukere begrenser vi tilgangen til delingen til kun en enkelt gruppe. Det er flere andre måter å definere kontroller og tilgang til en deling på. Du kan lære mer om det fra vår dedikerte veiledning om hvordan du setter opp en nettverksdelt mappe på Linux med Samba.

3. Bruk sterke og unike passord for SMB-brukerkontoer

Å håndheve robuste passordpolicyer for SMB-brukerkontoer er en grunnleggende beste praksis for sikkerhet. Som systemadministrator bør du opprette eller oppfordre alle brukere til å lage sterke og unike passord for kontoene deres.

Du kan også fremskynde denne prosessen ved automatisk å generere sterke passord ved hjelp av verktøy. Eventuelt kan du også regelmessig rotere passord for å redusere risikoen for datalekkasjer og uautorisert tilgang.

4. Oppdater Linux og Samba regelmessig

Den enkleste formen for passivt forsvar mot alle slags nettangrep er å sikre at du kjører oppdaterte versjoner av kritisk programvare. SMB er utsatt for sårbarheter. Det er alltid et lukrativt mål for angripere.

Det har vært flere kritiske SMB-sårbarheter i det siste som fører til fullstendig systemovertakelse eller tap av konfidensielle data. Du må holde både operativsystemet og de kritiske tjenestene på det oppdatert.

5. Unngå å bruke SMBv1-protokollen

SMBv1 er en usikker protokoll. Det anbefales alltid at når du bruker SMB, kan det være på Windows eller Linux, bør du unngå å bruke SMBv1 og kun bruke SMBv2 og oppover. For å deaktivere SMBv1-protokollen, legg til denne linjen i konfigurasjonsfilen:

min protocol = SMB2

Dette sikrer at minimumsprotokollnivået i bruk vil være SMBv2.

6. Håndhev brannmurregler for å begrense tilgang til SMB-porter

Konfigurer nettverkets brannmur for å tillate tilgang til SMB-porter, vanligvis kun port 139 og port 445 fra pålitelige kilder. Dette bidrar til å forhindre uautorisert tilgang og reduserer risikoen for SMB-baserte angrep fra eksterne trusler.

Du bør også vurdere å installere en IDS-løsning sammen med en dedikert brannmur for å få bedre kontroll og logging av trafikk. Usikker på hvilken brannmur du skal bruke? Du kan finne en som passer deg fra listen over de beste gratis Linux-brannmurene du kan bruke.

7. Implementer nettverkssegmentering for å isolere SMB-trafikk fra uklarerte nettverk

Nettverkssegmentering er teknikken for å dele en enkelt monolittisk modell av et datanettverk i flere undernett, hver kalt et nettverkssegment. Dette gjøres for å forbedre sikkerheten, ytelsen og administrerbarheten til nettverket.

For å isolere SMB-trafikk fra ikke-klarerte nettverk, kan du opprette et eget nettverkssegment for SMB-trafikk og konfigurere brannmurregler for kun å tillate SMB-trafikk til og fra dette segmentet. Dette lar deg administrere og overvåke SMB-trafikk på en fokusert måte.

På Linux kan du bruke iptables eller et lignende nettverksverktøy for å konfigurere brannmurregler for å kontrollere trafikkflyten mellom nettverkssegmenter. Du kan opprette regler for å tillate SMB-trafikk til og fra SMB-nettverkssegmentet mens du blokkerer all annen trafikk. Dette vil effektivt isolere SMB-trafikk fra uklarerte nettverk.

8. Overvåk SMB-logger for mistenkelige aktiviteter og sikkerhetshendelser

Overvåking av SMB-logger for mistenkelige aktiviteter og sikkerhetshendelser er en viktig del av å opprettholde sikkerheten til nettverket ditt. SMB-logger inneholder informasjon om SMB-trafikk, inkludert filtilgang, autentisering og andre hendelser. Ved å overvåke disse loggene regelmessig kan du identifisere potensielle sikkerhetstrusler og dempe dem.

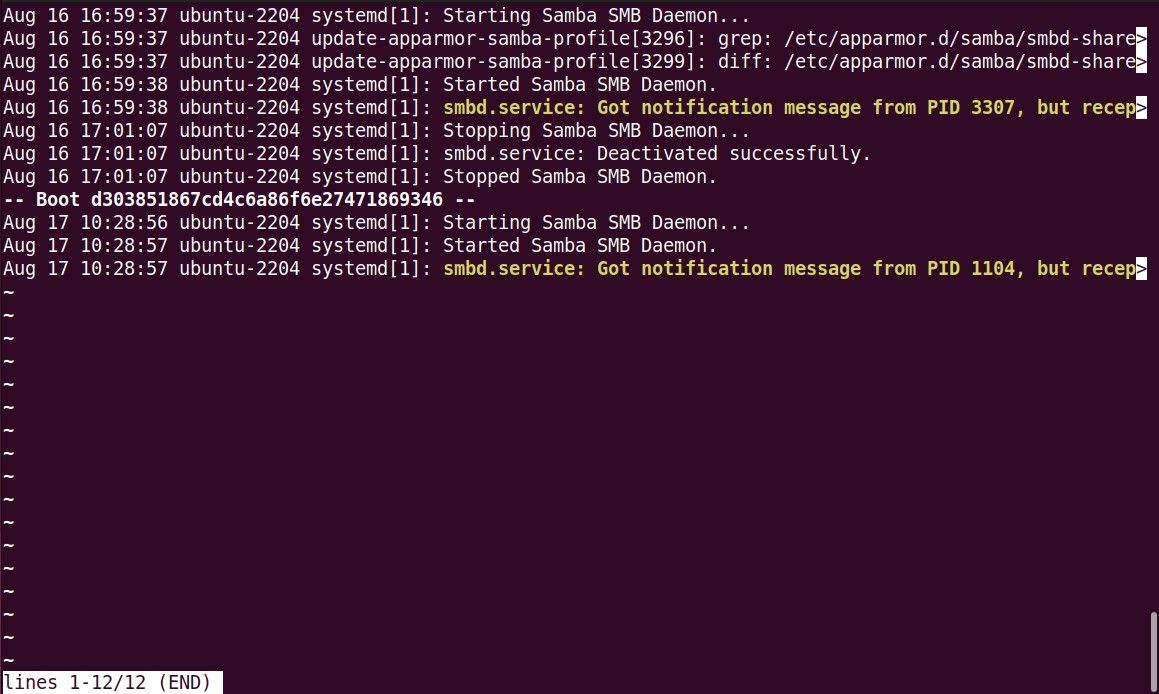

På Linux kan du bruke journalctl-kommandoen og sende utdataene til grep-kommandoen for å vise og analysere SMB-logger.

journalctl -u smbd.service

Dette vil vise loggene for smbd.service-enheten som er ansvarlig for å administrere SMB-trafikk. Du kan bruke -f-alternativet for å følge loggene i sanntid eller bruke -r-alternativet for å se de siste oppføringene først.

For å søke i loggene etter spesifikke hendelser eller mønstre, sender du utdataene fra journalctl-kommandoen til grep. For å søke etter mislykkede autentiseringsforsøk, kjør for eksempel:

journalctl -u smbd.service | grep -i "authentication failure"

Dette vil vise alle loggoppføringer som inneholder teksten «autentiseringsfeil», slik at du raskt kan identifisere mistenkelig aktivitet eller brute-force-forsøk.

9. Begrens bruken av gjestetilgang og anonyme tilkoblinger

Aktivering av gjestetilgang lar brukere koble til Samba-serveren uten å oppgi brukernavn eller passord, mens anonyme tilkoblinger lar brukere koble seg til uten å oppgi autentiseringsinformasjon.

Begge disse alternativene kan utgjøre en sikkerhetsrisiko hvis de ikke administreres riktig. Det anbefales at du slår av begge disse. For å gjøre det må du legge til eller endre et par linjer i Samba-konfigurasjonsfilen. Her er det du trenger å legge til/endre i den globale delen av smb.conf-filen:

map to guest = never

restrict anonymous = 2

10. Implementer vertsbaserte restriksjoner

Som standard kan en eksponert Samba-server nås av enhver vert (IP-adresse) uten begrensninger. Med tilgang er det ment å etablere en forbindelse og ikke, bokstavelig talt, få tilgang til ressursene.

For å tillate tilgang til spesifikke verter, og nekte å hvile, kan du bruke verter tillat og verter nekte alternativer. Her er syntaksen som skal legges til i konfigurasjonsfilen for å tillate/nekte verter:

hosts allow = 127.0.0.1 192.168.1.0/24

hosts deny = 0.0.0.0/0

Her befaler du Samba å nekte alle tilkoblinger unntatt de til den lokale verten og 192.168.1.0/24-nettverket. Dette er også en av de grunnleggende måtene å sikre SSH-serveren din på.

Nå vet du hvordan du sikrer din Samba Linux-server

Linux er flott for hosting av servere. Men når du har å gjøre med servere, må du trå forsiktig og være ekstra oppmerksom, siden Linux-servere alltid er et lukrativt mål for trusselaktører.

Det er viktig at du legger oppriktig innsats i å styrke nettverket ditt og herde Linux-serverne. I tillegg til å konfigurere Samba riktig, er det noen andre tiltak du bør ta for å sikre at Linux-serveren din er trygg fra motstandernes trådkors.