Administrasjon av skysikkerhetsstillinger gir et middel til å kontinuerlig overvåke skymiljøet, gi synlighet og identifisere og adressere sårbarheter mens du forutsier potensielle risikoer.

Å sikre et skymiljø i dag er vanskelig på grunn av dets dynamiske natur og hvordan det kobles til og fra hundrevis av nettverk og andre ressurser. Mangel på tilstrekkelig synlighet kan føre til ubemerket feilkonfigurasjoner og andre sikkerhetsfeil som angripere kan utnytte og få uautorisert tilgang til infrastrukturen.

Vanligvis øker uriktige og usikre konfigurasjoner angrepsoverflaten, noe som gjør det lettere for kriminelle å angripe. Til slutt fører dette til eksponering av sensitiv eller konfidensiell informasjon, bøter for manglende overholdelse, økonomiske tap og omdømmetap og andre risikoer.

Ideelt sett sikrer en Cloud Security Posture Management (CSPM)-distribusjon at skymiljøets sikkerhet stemmer overens med beste praksis og fastsatte regler og forventninger.

Kilde: my.f5.com

Innholdsfortegnelse

Hva er Cloud Security Posture Management (CSPM)?

Cloud Security Posture Management (CSPM) er et sett med verktøy og praksis som gjør det mulig for organisasjoner å vurdere skyen og identifisere og løse feilkonfigurasjoner, brudd på samsvar og andre sikkerhetsrisikoer.

Mens noen skytjenesteleverandører som Amazon AWS, Google Cloud, Microsoft og andre har innebygde CSPM-funksjoner, bør organisasjoner på andre plattformer som ikke tilbyr disse vurdere tredjepartsverktøy.

Løsningene spiller en viktig rolle i skysikkerhet ved å identifisere, utbedre eller varsle IT-team om sikkerhetsfeilkonfigurasjoner, risikoer, manglende overholdelse og andre sårbarheter. Noen verktøy gir automatisert oppdagelse og utbedring av feil.

I tillegg til å oppdage og redusere risikoer, gir et CSPM-verktøy kontinuerlig overvåking og innsyn i organisasjonens skysikkerhetsstilling. I tillegg gir noen verktøy anbefalinger for å styrke sikkerheten.

Hvorfor er Cloud Security Posture Management viktig?

Med skyen som omfatter et bredt spekter av ulike teknologier og komponenter, blir det vanskelig for organisasjoner å holde styr på alt, spesielt hvis de ikke har de riktige verktøyene.

Enhver organisasjon som bruker skytjenester bør vurdere å bruke et CSPM-verktøy. Spesielt er dette viktig for organisasjoner med kritiske arbeidsbelastninger, i sterkt regulerte bransjer, og de med flere skytjenestekontoer.

Fordeler med å bruke CSPM inkluderer:

- Utføre kontinuerlig skanning og bestemme sikkerhetsstillingen i sanntid.

- Lar en organisasjon få kontinuerlig synlighet over hele skyinfrastrukturen.

- Automatisk oppdagelse og utbedring av feilkonfigurasjoner og samsvarsproblemer

- Utføre compliance benchmarking og revisjoner for å sikre at organisasjonen følger beste praksis.

Til tross for fleksibiliteten og produktiviteten som skyinfrastrukturen gir, lider den av en lang rekke sikkerhetsutfordringer, spesielt når feilkonfigurering og annen dårlig praksis øker angrepsoverflaten. For å håndtere disse, bør organisasjoner implementere CSPM-verktøy for å gi synlighet og identifisere og utbedre risikoene.

Et typisk CSPM-verktøy vil kontinuerlig overvåke skyinfrastrukturen og generere et varsel hver gang det oppdager et problem. Avhengig av problemet kan verktøyet avhjelpe risikoen automatisk.

Ellers lar et raskt varsel også sikkerheten, utviklerne eller andre team rette opp problemet i god tid. I tillegg gjør en CSPM det mulig for organisasjoner å identifisere og adressere eventuelle hull som kan eksistere mellom nåværende og ønskede tilstander i deres skymiljø.

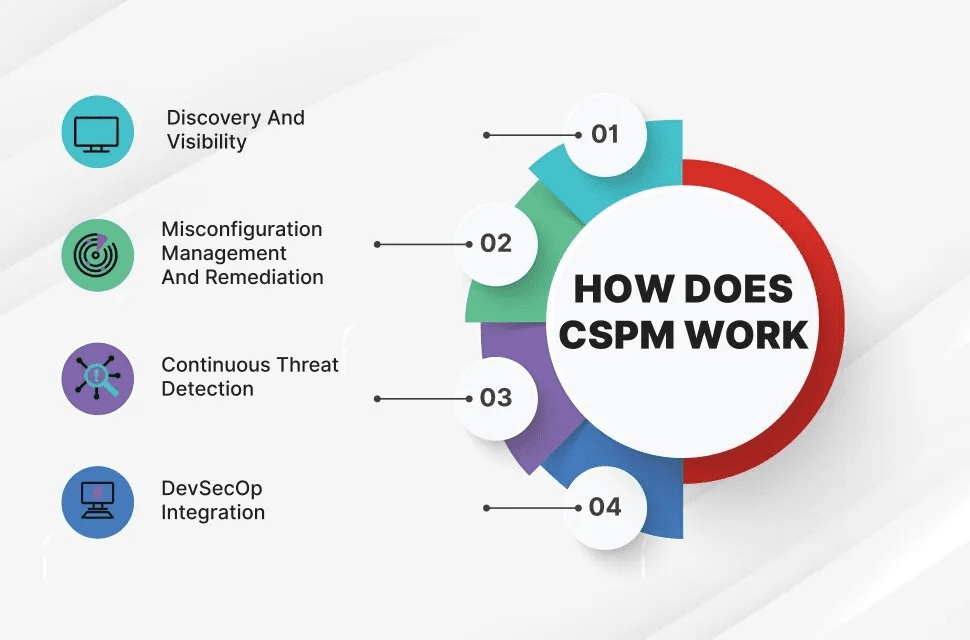

Hvordan fungerer CSPM?

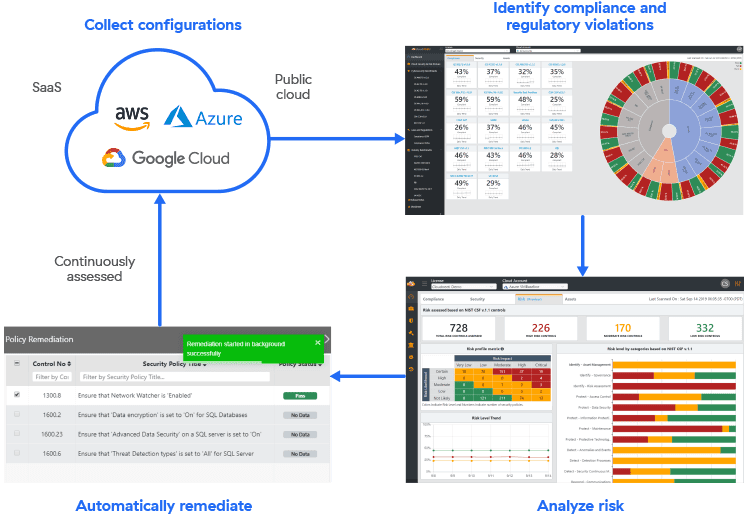

En CSPM-løsning gir kontinuerlig overvåking og visualisering av skyinfrastrukturen for å muliggjøre oppdagelse og klassifisering av ulike skykomponenter og vurdere eksisterende og potensielle risikoer.

De fleste verktøy sammenligner aktive policyer og konfigurasjoner mot en fastsatt grunnlinje for å identifisere drift og risiko. Videre fungerer noen regelbaserte CSPM-løsninger i henhold til de angitte reglene.

På den annen side bruker noen løsninger maskinlæring for å oppdage endringer i teknologiene og brukeratferden og deretter justere hvordan de sammenlignes.

En typisk CSPM har følgende hovedfunksjoner:

- Overvåk kontinuerlig skymiljøet og -tjenestene og gi fullstendig synlighet av komponentene og konfigurasjonene.

- Benchmark skykonfigurasjonene og policyene mot et sett med akseptable retningslinjer.

- Oppdag feilkonfigurasjoner og policyendringer.

- Identifiser eksisterende, nye og potensielle trusler.

- Korriger feilkonfigurasjoner basert på forhåndsbygde regler og industristandarder. Dette bidrar til å redusere risiko på grunn av menneskelige feil som kan resultere i feil konfigurasjoner.

Kilde: fortinet.com

Kilde: fortinet.com

Selv om CSPM hjelper til med å løse et bredt spekter av feilkonfigurasjons- og samsvarsproblemer, kan de variere i hvordan de fungerer. Noen støtter automatisert utbedring i sanntid.

Automatisk utbedring kan imidlertid variere fra ett verktøy til et annet. Andre støtter tilpasset automatisering. I tillegg er noen spesifikke for visse skymiljøer, for eksempel Azure, AWS eller en annen tjeneste.

Noen CSPM-løsninger gir automatisert og kontinuerlig overvåking, synlighet, trusseldeteksjon og utbedring. Avhengig av løsningen kan den løse risikoene automatisk, sende varsler og gi anbefalinger og andre funksjoner.

Hva er en sikkerhetsfeilkonfigurasjon og hvorfor oppstår det?

Feilkonfigurasjon av sikkerhet er når sikkerhetskontrollene er konfigurert feil eller er usikre, for eksempel med standardinnstillinger. Dette skaper sårbarheter, sikkerhetshull og feil som etterlater nettverkene, systemene og dataene eksponert og risikerer ulike cyberangrep.

Feilkonfigurasjoner oppstår hovedsakelig på grunn av menneskelige feil når team ikke klarer å implementere sikkerhetsinnstillinger riktig eller ikke i det hele tatt.

Typiske dårlige fremgangsmåter inkluderer bruk av standardinnstillingene, dårlig eller ingen dokumentasjon av konfigurasjonsendringene, tildeling av overdrevne eller risikable tillatelser, feilaktige innstillinger fra tjenesteleverandøren og mer.

Det oppstår også på grunn av aktivering av unødvendige funksjoner, kontoer, porter, tjenester og andre komponenter som øker angrepsoverflaten.

Andre årsaker til at feilkonfigurasjoner oppstår inkluderer følgende:

- Viser sensitiv informasjon på feilmeldinger

- Dårlig, svak eller mangel på kryptering

- Feilkonfigurerte sikkerhetsverktøy, ubeskyttede plattformer, kataloger og filer.

- Feil maskinvarekonfigurasjoner, for eksempel bruk av standard IP-adresse, maskinvare- og programvarelegitimasjon og innstillinger.

Hvordan implementere CSPM i organisasjonen din?

En CSPM lar deg kontinuerlig vurdere skymiljøet ditt og identifisere og adressere sikkerhetshull. Implementering av en effektiv CSPM-løsning krever imidlertid riktig planlegging, strategi og tid. På grunn av de forskjellige skymiljøene og målene, kan prosessen variere fra organisasjon til organisasjon.

I tillegg til riktig verktøyvalg, bør teamene følge beste praksis når de implementerer løsningen. Og det er flere faktorer å vurdere.

Akkurat som enhver annen økonomisk forpliktelse, må sikkerhetsteamene definere målene for CSPM i tillegg til å få godkjenning fra toppledelsen. Etterpå bør de ta følgende trinn.

- Definer målene, for eksempel risikoene du ønsker å oppdage og løse. I tillegg kan du identifisere og engasjere de relevante teamene for å overvåke distribusjonen.

- Identifiser den riktige CSPM-løsningen, og bruk de forhåndskonfigurerte eller tilpassede reglene dine for å oppdage feilkonfigurasjoner og andre sårbarheter.

- Fastslå hvordan du skal evaluere eller vurdere skymiljøene.

- Skann kontinuerlig skymiljøet og ressursene for å identifisere og adressere sikkerhetsrisikoer, inkludert de som endringer i skymiljøet kan medføre.

- Evaluer resultatene og etablere de kritiske områdene for å prioritere utbedring. Noen verktøy kan bidra til å vurdere alvorlighetsgraden av risikoene den oppdager og prioritere de som skal løses først.

- Løs oppdagede risikoer automatisk eller manuelt. Du kan også konfigurere verktøyet til å varsle relevante team om å iverksette tiltak.

- Gjenta prosessen regelmessig og finjuster den for å håndtere endringer som kunne ha skjedd i de stadig utviklende skymiljøene.

De fleste organisasjoner vet kanskje ikke antallet og typene av skyressursene deres, de som kjører, og hvordan deres konfigurasjoner. I de fleste tilfeller kan mangel på synlighet i skymiljøet føre til at de kjører ulike tjenester med flere feilkonfigurasjoner.

Et typisk CSPM-verktøy skanner kontinuerlig skymiljøet for å gi innsyn i sikkerhetsstillingen. Mens den gjør dette, oppdager den eiendelene, tjenestene og andre skyressurser mens den vurderer sikkerheten ved å se etter feilkonfigurasjoner og andre sårbarheter.

Generelt visualiserer verktøyet eiendelene og hjelper organisasjonene med å oppdage og forstå nettverksforbindelser, tjenester, arbeidsbelastninger, veier til data og andre ressurser. Dette lar team identifisere feilkonfigurasjoner, sikkerhetssårbarheter, ubrukte eiendeler og tjenester, samt sjekke integriteten til nylig installerte maskinvare- eller programvaresystemer osv.

For eksempel oppdager CSPM-verktøyet skyaktiva som virtuelle maskiner, Amazon S3-bøtter og andre ressurser. Den gir deretter synligheten til skymiljøet, inkludert dets eiendeler, sikkerhetskonfigurasjoner, overholdelse og risikoer. Synligheten lar også teamene finne og adressere blindsoner.

Kilde: zscaler.com

Kilde: zscaler.com

Utfordringer med Cloud Security Posture Management

Selv om CAPM-verktøyene gir flere sikkerhetsfordeler, har de også ulike ulemper. Disse inkluderer:

- Noen CSPM-verktøy uten funksjoner for sårbarhetsskanning er avhengige av andre løsninger. Og dette kan komplisere distribusjon og respons.

- Mangel på tilstrekkelige ferdigheter til å distribuere og vedlikeholde CSPM-løsningen.

- Automatisk utbedring kan føre til problemer. Generelt er det raskere og mer effektivt å løse problemer automatisk hvis det gjøres riktig. Noen problemer kan imidlertid kreve manuell inngripen.

- I praksis stopper ikke de fleste CSPM-verktøy proaktivt løsepengeprogramvare, skadelig programvare og andre angrep. Å dempe et angrep kan ta flere timer, noe som kan bety mer skade. I tillegg kan det hende at verktøyet ikke oppdager trusler som sprer seg sideveis over skymiljøet.

- Noen CSPM-funksjoner er vanligvis tilgjengelige som produkter fra skytjenesteleverandøren eller funksjoner til andre skybaserte verktøy, for eksempel cloud workload protection platform (CWPP) og Cloud Access Security Broker (CASB). Dessverre gir disse sky-første-verktøyene ikke sikkerhet på stedet.

Læringsressurser

Nedenfor er noen kurs og bøker som vil hjelpe deg å forstå mer om håndtering av skysikkerhetsstillinger og annen praksis

#1. Check Point Jump Start: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management er et gratis, enkelt og informativt nettkurs som tilbys av Udemy. Du trenger bare de samme grunnleggende datakunnskapene for å forstå CSPM.

#2. Containersikkerhet og skysikkerhet ved hjelp av AQUA – Udemy

Kurset Container Security & Cloud Security bruker AQUA vil hjelpe deg å lære om containerbilder, deres sikkerhet og hvordan du skanner dem med Aqua sikkerhetsløsninger.

Du vil også lære hvordan du oppdager feilkonfigurasjoner i en AWS-plattform, om håndtering av skysikkerhetsstillinger og hvordan du implementerer det ved hjelp av Aqua-løsningen.

#3. Cloud Security Posture Management Komplett veiledning for selvevaluering

Boken veileder deg om hvordan du vurderer sikkerhetsstillingen din, visualiserer skyressursene dine og bestemmer hvem som bruker dem. Den kommer også med digitale verktøy som lar deg vurdere sikkerhetstiltakene, retningslinjene og andre løsninger på plass.

Videre vil du se på tidligere angrep og utfordringer organisasjonen din går gjennom for å beskytte arbeidsbelastningen. I tillegg vil du vurdere hvor sikre applikasjonene og dataene dine er, hvem som har tilgang til dem og hvem som er autorisert til å utføre visse handlinger.

CSPM-egenvurderingsguiden hjelper deg med å etablere CSPM-utfordringene dine og hvordan du kan overvinne dem og beskytte skymiljøet ditt.

#4. Cloud Security teknisk referansearkitektur

Boken gir referansearkitektur som CISA, OBD og andre sikkerhetsbyråer anbefaler.

Den viser at organisasjoner og byråer som migrerer arbeidsmengdene sine til skyen, bør beskytte datainnsamlingen og rapporteringen ved hjelp av ulike verktøy, inkludert CSPM.

Siste ord

Skyinfrastrukturen endres kontinuerlig, og organisasjoner uten tilstrekkelig synlighet kan utsette miljøet sitt for angrep. Som sådan er det viktig å regelmessig revidere sikkerhetsinnstillingene, konfigurasjonene og kontrollene for å sikre samsvar, selv etter å ha lagt til en ny komponent. Lagene bør deretter ta tak i eventuelle avvik i konfigurasjonen så snart som mulig.

En måte å oppnå dette på er å bruke en pålitelig løsning for administrasjon av skysikkerhetsstillinger. Verktøyet gir synlighet som lar organisasjoner beskytte skyaktiva mot manglende overholdelse og feilkonfigurasjoner, for eksempel utdaterte sikkerhetsoppdateringer, feil tillatelser, ukrypterte data, utløpte krypteringsnøkler, etc.

Deretter kan du sjekke hvordan du finner sårbarheter på nettserveren med Nikto-skanneren.