Dataeksfiltrering er et av de store cyberangrepene som utgjør en betydelig trussel mot organisasjoner. Det kan utføres av ondsinnede innsidere, eksterne angripere eller til og med utilsiktede midler.

I følge Statista, er den globale gjennomsnittskostnaden per datainnbrudd i 2023 $4,45 millioner, mens gjennomsnittskostnaden for et datainnbrudd i USA er $9,48 millioner. Dataeksfiltrering kan ødelegge en organisasjon og føre til økonomiske tap, skade på omdømmet og til og med juridisk ansvar.

Denne veiledningen vil utforske konseptet med dataeksfiltrering, metodene som brukes av cybermotstandere, og de essensielle trinnene som kan tas for å redusere risikoen og beskytte mot tap av data.

Innholdsfortegnelse

Hva er dataeksfiltrering?

Dataeksfiltrering, også kjent som dataekstrudering eller dataeksport, er uautorisert overføring av data manuelt eller automatisert fra en datamaskin eller server. Dataeksfiltrering innebærer ganske enkelt kopiering eller tilgang til et selskaps data ved enten å ha direkte tilgang til en fysisk enhet eller gjennom bruk av internett for å få tilgang til systemet.

Hackere har utviklet ulike metoder for å få tilgang til data, noe som gjør det mulig å oppdage noen av metodene som brukes for å få tilgang til selskapets system. Dataeksfiltrering kan ikke enkelt oppdages, da det ganske enkelt involverer overføring eller kopiering av data, som ligner en typisk hverdagsaktivitet i ethvert system.

Eksempler fra virkeligheten på dataeksfiltrering

Dataeksfiltrering kan utføres internt av en ansatt i en organisasjon så vel som eksternt av en konkurrent eller hacker. Her er noen virkelige eksempler på dataeksfiltrering

#1. Equifax databrudd

I 2017, Equifax, et amerikansk multinasjonalt rapporteringsbyrå for forbrukerkreditt, ble et offer for dataeksfiltrering. De personlige og økonomiske dataene til 143 millioner forbrukere ble avslørt på grunn av sikkerhetsbrudd i selskapets system, og over en terabyte med data ble eksfiltrert av angriperne. Disse førte til juridiske og forskriftsmessige bøter og tap av kundetillit; det førte også til at Equifax brukte over 1,4 milliarder dollar på oppryddingskostnader etter bruddet.

#2. SolarWinds cyberangrep

I 2020 skjedde et datainnbrudd kl SolarWindssom berørte tusenvis av organisasjoner over hele verden, inkludert den amerikanske regjeringen, anslått til 18 000 systemer over hele verden.

Angriperne var i stand til å installere ondsinnet kode på kundenes systemer, noe som ga dem tilgang til å eksfiltrere store mengder data, inkludert kundenes passord, finansiell informasjon og intellektuelle egenskaper, noe som forårsaket uopprettelig skade verdt over 40 millioner dollar som registrert i selskapets kvartalsrapport .

#3. Yahoo-brudd

I 2013, over 3 milliarder brukere« Personlig informasjon ble eksfiltrert fra Yahoo i et datainnbrudd. Hvis du hadde en Yahoo-konto i 2013, er det stor sannsynlighet for at dataene dine må ha vært involvert. Angriperne brøt og stjal kontoinformasjon som navn, e-postadresser, telefonnumre, fødselsdatoer og hash-passord.

Bruddet, som først ble avslørt av selskapet i 2016, førte til en devaluering av Yahoos pris da den ble kjøpt opp av Verizon, i tillegg til søksmål og regulatoriske bøter.

Hvordan fungerer dataeksfiltrering

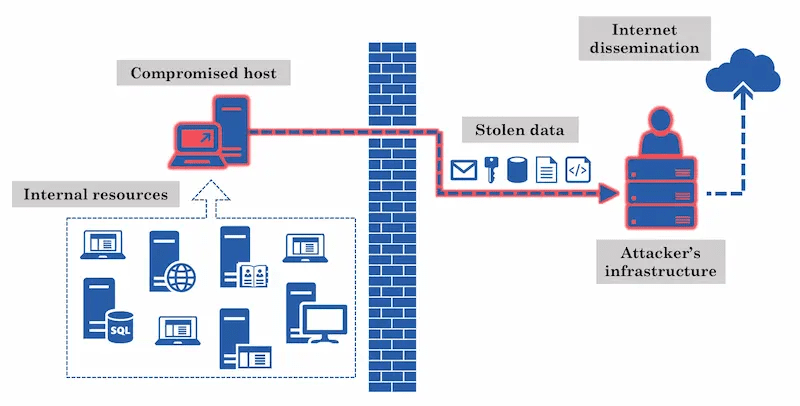

Bildekreditt: MindPoint Group

Bildekreditt: MindPoint Group

I forrige avsnitt hadde vi en oversikt over saker som involverte dataeksfiltrering og hvordan dette bruddet påvirket selskapene, alt fra økonomiske tap til omdømmeskader. Dataeksfiltrering skjer de fleste ganger på grunn av en sårbarhet i et selskapssystem. I denne delen vil vi gå over hvordan dataeksfiltrering sannsynligvis vil skje i et system.

Som vi bemerket, kan dataeksfiltrering skje på to primære måter: gjennom et insider- eller et outsiderangrep.

Et innsideangrep kan skje som et resultat av uvitenhet, gjennom sosial utvikling fra en ekstern angriper der en ansatt får tilgang til en phishing-e-post og angriperen bruker den plattformen til å legge inn ondsinnet kode i organisasjonssystemet og få tilgang til data eller med vilje i tilfelle hvor en ansatt har en ting mot selskapet og kopiere sensitiv informasjon med den hensikt å tjene penger.

I et eksternt angrep kan en angriper installere ondsinnet kode over et nettverk eller ved å få tilgang til en fysisk enhet. En annen sårbarhetsmetode kan oppstå når en organisasjon bruker programvare fra en tredjepartsleverandør.

Typer dataeksfiltrering

Å kjenne til de ulike typene dataeksfiltrering kan hjelpe deg med å lage en databeskyttelsesstrategi for å beskytte bedriftssystemet.

Utgående e-poster

Med tusenvis av e-poster som sendes hver dag, utnytter angripere kommunikasjonskanaler som blant annet e-poster og telefonsamtaler for å sende sensitive data fra deres sikre datamaskiner til usikre eller personlige systemer.

Denne informasjonen kan sendes som et filvedlegg, tekstmelding eller e-post i ren tekst, som kan brukes til å stjele kildekode, kalenderinformasjon, bilder, økonomiske poster og databaser.

Last opp til eksterne/personlige enheter

Denne typen eksfiltrering skjer fra et innsideangrep, der en ansatt kopierer eller laster ned informasjon fra selskapets sikre nettverk eller enhet og deretter laster den opp til en ekstern enhet som skal brukes utenfor de autoriserte lokalene.

Skysårbarheter

De fleste organisasjoner flytter for å lagre data i skyen. Skyleverandørene administrerer disse skytjenestene og lagringen, og skymiljøet kan være sårbart for eksfiltrering hvis de ikke er riktig beskyttet eller konfigurert.

Uautorisert programvare

Når selskapets ansatte bruker uautorisert programvare i en organisasjon, kan det føre til en sikkerhetssårbarhet. Enhver programvare kan inneholde skadelig programvare som samler inn data fra en brukers enhet. Når en ansatt laster ned programvare som ikke er kontrollert og godkjent av organisasjonen, kan angripere bruke det til å eksfiltrere data.

Beste praksis for å forhindre dataeksfiltrering

Det finnes ulike verktøy for å hjelpe med å oppdage uregelmessige aktiviteter på systemet, samt beste praksis for å holde angripere og kaprere borte fra organisasjonssystemer. La oss fremheve noen av de beste praksisene som er involvert i å forhindre dataeksfiltrering.

Overvåk aktivitet

Hvert system har et regelmessig mønster der dataflyten utføres, og disse aktivitetene kan overvåkes. Konsekvent overvåking av brukeraktiviteter er avgjørende for tidlig oppdagelse av overdreven nettverks- eller dataoverføringsaktiviteter fra en bestemt bruker, og bidrar til å flagge uvanlig atferd.

Et nettverksovervåkingsverktøy kan hjelpe organisasjoner med å spore hvem som har tilgang til hvilke filer og hva som ble gjort med filene.

Identitets- og tilgangsadministrasjon (IAM)

Ved siden av kontinuerlig overvåking av brukernes aktiviteter innenfor et organisasjonssystem, er det viktig å administrere tilgang og privilegier for brukere. Dette vil bidra til å sikre data mot tilgang til uautoriserte personer, og gi bare de riktige brukerne tilgang til de riktige ressursene de trenger.

Sikkert passord

Det første sikkerhetslaget i de fleste systemer starter med et passord. Sørg for at brukere bruker et unikt passord når de oppretter en konto for å redusere sjansene for at passordene deres blir gjettet.

Passordkombinasjoner som inneholder spesialtegn, bokstaver (store og små bokstaver) og tall vil være vanskelig å knekke sammenlignet med en som ikke inneholder en slik kombinasjon. Unngå å bruke ett enkelt passord på flere kontoer for å forhindre eksponering i tilfelle et brudd.

Oppdater programvare og systemer

Å holde all programvare og systemer oppdatert bør være en prioritet for å sikre at sårbarheter i tidligere versjoner blir fikset når en oppdatering gjøres tilgjengelig og at de nyeste sikkerhetsoppdateringene også er inkludert i systemet ditt.

Bruk kryptering

Kryptering innebærer å konvertere informasjon/data til kode, noe som gjør det vanskelig for uautoriserte brukere å få tilgang. Kryptering av bedriftsdata i selskapets system og kun dekryptering av data når de åpnes av en autorisert bruker bidrar til å beskytte sensitiv informasjon under dataeksfiltrering.

Verktøy for beskyttelse mot datatap (DLP).

Bruken av verktøy for beskyttelse mot tap av data hjelper en organisasjon med å aktivt overvåke dataoverføring og oppdage mistenkelig aktivitet i systemet. DLP hjelper også med å analysere dataene som overføres for å oppdage sensitivt innhold i dem. La oss se på noen DLP-verktøy som kan bidra til å forhindre angrep som dataeksfiltrering.

#1. SterkDM

Sterkdm er en dynamisk tilgangsadministrasjonsplattform som hjelper brukere med å administrere privilegerte data og aktivitetsovervåking av brukernes handlinger i systemet. Den støtter sanntidsadministrasjon av alle tillatelser i systemet og har muligheten til å tilbakekalle tilgang når mistenkelig aktivitet oppdages.

Strongdm tilbyr ulike løsninger, inkludert rettighetsøktadministrasjon, tillatelsesadministrasjon, JIT-tilgang, sky PAM, logging og rapportering, blant andre funksjoner. StrongDM-priser starter på $70 per bruker per måned.

#2. Bevispunkt

Et annet DLP-verktøy som kan bidra til å forhindre dataeksfiltrering er Proofpoint Enterprise DLP. Proofpoint hjelper med å forhindre tap av data og etterforskning av brudd på retningslinjene i et system. Det bidrar også til å sikre streng overholdelse av retningslinjer for å redusere risikoen knyttet til manglende overholdelse.

Proofpoint-løsninger dekker e-post- og skytrusler, brukeratferdsaktiviteter, forebyggelse av tap av data og innsideangripere, beskyttelse av skyapper og tap fra løsepengeprogramvare. Proofpoint tilbyr en 30-dagers gratis prøveperiode, og priser er tilgjengelig på forespørsel.

#3. Forcepoint

Forcepoint bruker ML til å analysere og oppdage unormale brukeraktiviteter i et system. Det bidrar til å forhindre dataeksfiltrering på et bredt spekter av enheter i sanntid. Verktøyets funksjoner inkluderer sentralisert datasikkerhetspolicystyring og forenklet DLP-administrasjon med over 190 forhåndsdefinerte datasikkerhetspolicyer.

#4. Fortnite

Fortinet er et av de mest avanserte verktøyene i rommet; dets NGFW gir beskyttelse mot ulike former for nettangrep, som ondsinnet trafikk, forhindrer dataeksfiltrering og håndhever sikkerhetspolicyer.

Fornite NGFWs tilbyr et bredt spekter av funksjoner, for eksempel inntrengningsforebyggende systemer, applikasjonskontroller, anti-malware, nettfiltrering, skybasert trusselintelligens og beskyttelse mot datatap. Verktøyet kan distribueres på tvers av forskjellige steder som eksterne kontorer, filialer, campus, datasentre og skyen.

Konklusjon

Datasikkerhet er avgjørende for hver organisasjon for å opprettholde brukertilliten og unngå regulatoriske problemer. Det er viktig for enhver organisasjon som har noen form for data å bruke sikkerhets- og forebyggende mekanismer for å unngå å bli brutt og data eksfiltrert fra systemet deres.

Merk at ettersom det meste av fokuset for å sikre systemet er på trusler utenfor, bør innsidetrusler også håndteres riktig for å unngå å etterlate et smutthull i en organisasjons system, da de kan gjøre like mye skade som trusselen utenfor.

Du kan også utforske noen forskjellige typer DDoS-angrep og hvordan du kan forhindre dem.