Cybersikkerhetstrusler har mangedoblet seg i dag. Fjernarbeid, IoT-enheter, virtuelle nettverk og edge computing byr på ulike sikkerhetsutfordringer. Og din nåværende sikkerhetsarkitektur vil kanskje ikke løse disse problemene. Går inn i Cybersecurity Mesh Architecture, en ny tilnærming for å styrke organisasjonens sikkerhetsstilling.

Hva er Cybersecurity Mesh Architecture, hvilke fordeler gir det, og hvordan kan du implementere det? La oss finne det ut.

Innholdsfortegnelse

Cybersecurity Mesh Architecture

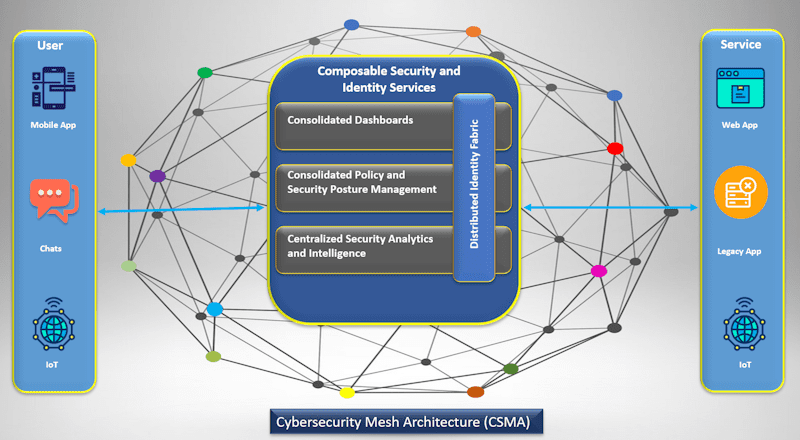

Cybersecurity Mesh Architecture (CSMA) er et sikkerhetsrammeverk foreslått av Gartner for å hjelpe organisasjoner med en komponerbar, fleksibel og skalerbar tilnærming for å sikre IT-infrastrukturen deres fra dårlige aktører.

Bildekilde: OpenText

Bildekilde: OpenText

Cybersecurity mesh-arkitektur fungerer ved å ta i bruk distribuerte, komponerbare sikkerhetskontroller ved å sentralisere data og kontroll for å oppnå mer samarbeid mellom sikkerhetsverktøyene du implementerer.

Følgelig øker organisasjoner sine evner til å oppdage sikkerhetshendelser, forbedre responsen på trusler og ha en konsistent policy, holdning og håndtering av spillebok.

Dessuten gjør CSMA det mulig for selskaper å ha adaptiv og granulær tilgangskontroll for å beskytte IT-midlene bedre.

Grunnlag i CSMA

Cybersecurity Mesh Architecture (CSMA) tilbyr et sikkerhetsrammeverk som er skalerbart, interoperabelt og komponerbart, slik at ulike sikkerhetskontroller og verktøy kan fungere sømløst sammen.

De fire grunnleggende lagene av nettsikkerhetsarkitektur definerer kjernesikkerhetsmål og -funksjoner.

#1. Sikkerhetsanalyse og intelligens

Det første laget av cybersecurity mesh-arkitektur, sikkerhetsanalyse og intelligens, samler inn og analyserer data fra ulike sikkerhetsløsninger i en organisasjon.

CSMA har sentralisert administrasjon, slik at organisasjoner kan samle inn, samle og analysere store data fra et sentralt sted.

Selskapers sikkerhetsinformasjon og hendelsesadministrasjon (SIEM) kan analysere disse dataene og utløse passende reaksjoner for å redusere trusler.

#2. Distribuert identitetsstoff

Det distribuerte identitetsstofflaget fungerer på desentralisert identitetsadministrasjon, katalogtjenester, adaptiv tilgang, identitetskontroll og rettighetsadministrasjon.

Disse verktøyene forteller hvem som har tilgang til data og hvor data skal brukes og endres, samtidig som de hjelper sikkerhetsteamene dine med å skille mellom ondsinnede aktører og ekte brukere.

I et nøtteskall fokuserer dette laget på å gi identitets- og tilgangsadministrasjon som er avgjørende for sikkerhet uten tillit.

#3. Konsolidert politikk og holdningsstyring

Hvis du må håndheve den sentrale sikkerhetspolicyen din på tvers av forskjellige miljøer, må du oversette policyen din til konfigurasjoner og regler for hvert miljø eller sikkerhetsverktøy.

Laget for konsolidert policy- og stillingsadministrasjon bryter ned policyen din i regler og konfigurasjonsinnstillinger som kreves for et spesifikt sikkerhetsverktøy eller miljø. I tillegg kan den tilby dynamiske kjøretidsautorisasjonstjenester.

#4. Konsoliderte dashbord

Du må bytte mellom ulike dashbord hvis organisasjonen din har implementert frakoblede sikkerhetsløsninger. Å gjøre det kan hindre sikkerhetsoperasjoner.

Dette laget tilbyr et dashbord med ett panel for å vise og administrere organisasjonens sikkerhetsøkosystem.

Følgelig kan sikkerhetsteamet oppdage, undersøke og håndtere sikkerhetshendelser mer effektivt.

Hvorfor organisasjoner trenger CSMA

98 % av store selskaper bruker eller planlegger å bruke minst to skyinfrastrukturer, og 31 % bruker allerede fire eller flere skyinfrastrukturer.

Når det er sagt, kan ikke organisasjoner i dag fungere skikkelig uten å ha ressurser utenfor sine godt bevoktede lokaler.

Enheter de bruker, fra IoT-verktøy til WAN, opererer i deres fysiske lokaler og utenfor.

Derfor bør organisasjoner finne måter å utvide sikkerhetskontrollene til enheter og verktøy utenfor deres fysiske plassering. Å gjøre det er nødvendig for å beskytte organisasjoners nettverk og enheter fra forskjellige typer løsepengevare-angrep, distribuert denial-of-service (DDoS)-angrep, phishing-angrep og forskjellige andre sikkerhetstrusler.

Cybersecurity mesh kan hjelpe organisasjonen din med å takle en rekke angrep. Det lar sikkerhetsteamet ditt administrere synlige og skjulte skytrusler. Denne metoden er ideell for å beskytte spredte digitale IT-ressurser som ligger i skyen og lokaler.

Implementering av cybersecurity mesh-arkitektur sikrer at sikkerhetspolicyer og sikkerhetspraksis håndheves for hvert sikkerhetsverktøy og miljø bedriften din bruker.

Alle sikkerhetsløsninger i organisasjonen din vil samarbeide med hverandre for å gi organisasjonen overlegen trusselintelligens og responsteknologi.

Med ett enkelt dashbord kan cybersikkerhetsekspertene dine se hele sikkerhetsøkosystemet til organisasjonen din.

Nøkkelfunksjoner i Cybersecurity Mesh

Følgende er nøkkelfunksjonene til nettsikkerhetsnettverk:

- Når du implementerer CSMA, utvider sikkerhetskontrollene beskyttelsen utover din fysiske plassering.

- CSMA arbeider for å beskytte individuelle enheter og identiteter i stedet for å beskytte bedriftens nettverk. Denne tilnærmingen minimerer trusler fra uautorisert tilgang til arbeidsenheter og kompromittert legitimasjon.

- Cybersecurity mesh-arkitektur tilbyr dynamisk og adaptiv sikkerhet. Etter hvert som sikkerhetslandskapet endres, vil CSMA justere sikkerhetsverktøy basert på kontekstuell informasjon og risikovurdering for å dempe utviklende sikkerhetstrusler.

- CSMA tilbyr en skalerbar, fleksibel tilnærming til cybersikkerhet. Med CSMA på plass kan du raskt skalere distribusjoner og integrasjoner av sikkerhetsverktøy for å gi bedriften din en sterkere sikkerhetsposisjon for å møte sikkerhetsutfordringene i det skiftende digitale miljøet.

- Cybersecurity mesh-arkitektur fremmer interoperabilitet mellom ulike individuelle sikkerhetsverktøy og tjenester. Dette sikrer sømløst samarbeid og kommunikasjon mellom sikkerhetsverktøy for å tilby bedre sikkerhet.

Organisasjoner kan forbedre sikkerheten med cybersecurity mesh-arkitektur, og håndtere utfordringer fra distribuerte systemer, skytjenester, IoT og cybertrusler.

Fordeler med CSMA

Følgende er de lovede fordelene ved å implementere cybersecurity mesh-arkitektur.

Omfattende sikkerhet

Cybersecurity mesh-arkitekturen (CSMA) er en allsidig sikkerhetstilnærming som imøtekommer behovene til moderne IT-miljøer. Den er tilpasset for å beskytte hvert endepunkt, og dens desentraliserte design dekker enheter utenfor det sentrale nettverket.

CSMA kan raskt tilpasse seg endrede trusler ved sømløst å integrere ulike verktøy og fremme interoperabilitet.

Den er skalerbar, imøtekommer økende organisasjonsbehov og tar en proaktiv holdning til å forutse potensielle risikoer.

CSMA sikrer en konsistent, omfattende sikkerhetsstilling som holder tritt med gjeldende utfordringer og nye trusler, noe som gjør det til en helhetlig og enhetlig tilnærming til cybersikkerhet.

Skalerbarhet

Cybersecurity Mesh Architecture (CSMA) muliggjør sømløs integrasjon av nye sikkerhetsløsninger i din bedrift.

Etter hvert som IT-systemene utvides, som kan inkludere eksterne og skybaserte plattformer, opprettholder CSMA konsekvent sikkerhet.

Cybersecurity-nettverket er en fremtidsrettet løsning. Og den utvikler seg med organisasjonens skiftende behov og nye trusler.

Dens tilpasningsevne sikrer at bedriftens sikkerhet forblir robust og matcher det utviklende IT-landskapet.

Forbedret samarbeid

Cybersecurity Mesh Architecture (CSMA) øker kommunikasjonen mellom en organisasjons sikkerhetssystemer. Dette forbedrer trusseldeteksjon og responshastighet.

Ved å koble sammen ulike sikkerhetsverktøy, reagerer CSMA på trusler og forhindrer dem aktivt, og sikrer et sterkere og mer proaktivt forsvar.

Forbedret effektivitet

Cybersecurity Mesh Architecture (CSMA) effektiviserer sikkerheten ved å forene ulike verktøy. Dette forhindrer sikkerhetspersonale i å stadig bytte mellom plattformer, noe som forbedrer effektiviteten.

Med dette sentraliserte systemet kan team bedre distribuere løsninger og allokere ressurser til viktige sikkerhetsutfordringer, og styrke organisasjonens forsvar.

Bedre identitets- og tilgangsstyring

Cybersecurity mesh-arkitektur styrker Identity and Access Management (IAM) ved å tilpasse seg Zero Trust-modellen, noe som muliggjør skalerbare og tilpasningsdyktige tilgangskontrollpolicyer.

Den letter mikrosegmentering for finmasket tilgangskontroll, desentraliserer tilgangsbeslutninger og gir adaptiv tilgang med sanntidsovervåking.

I tillegg forbedrer dens motstandskraft og integrasjonsevner IAMs evne til å beskytte ressurser og administrere brukeridentiteter effektivt, og skaper et robust sikkerhetsrammeverk for moderne organisasjoner.

Enkel implementering

CSMA gir et rammeverk for rask distribusjon av sikkerhetsløsninger. Den fleksible designen tilpasser seg endrede forretnings- og sikkerhetskrav. Dette sikrer at din bedrift alltid vil ha effektive svar på kjente og ukjente trusler.

Kostnadseffektiv løsning

Cybersecurity Mesh er kostnadseffektiv på grunn av sin skalerbarhet og kompatibilitet med eksisterende systemer.

Du investerer basert på dine nåværende sikkerhetsbehov, og etter hvert som organisasjonen din vokser, kan du utvide cybersikkerhetsnettverket uten betydelige kostnader.

Dette gjør det til et økonomisk valg for både kortsiktige og langsiktige sikkerhetskrav.

Hvordan implementere CSMA

Følgende er hvordan du kan implementere cybersecurity mesh-arkitektur i din bedrift.

#1. Vurder angrepsoverflaten din

Først må du undersøke ditt eksisterende system for å identifisere sikkerhetssvake punkter.

Lag en liste over alle eiendeler i organisasjonen din, fra databehandlingsevner til lagrede data. Ranger deretter hver eiendel basert på dens betydning og alvoret i risikoen.

Denne grundige vurderingen av angrepsoverflaten din sikrer fokusert innsats der det er mest nødvendig.

#2. Kjøp sikkerhetsverktøy

Når du har identifisert angrepsoverflaten din, er neste trinn å investere i pålitelige sikkerhetstekniske stabler og verktøy.

Du vil sannsynligvis velge mellom følgende verktøy for å forbedre sikkerheten til eiendelene dine.

Informasjonssikkerhetsverktøy

Disse verktøyene sikrer at sensitive data i bedriften din er skjult for nysgjerrige øyne.

Du må kanskje ha et styringssystem for informasjonssikkerhet på plass. Og invester i datasikkerhetsløsninger og e-postsikkerhetsløsninger for å beskytte data i din bedrift.

Autentiseringsverktøy

Du må implementere ulike autentiseringsverktøy i din bedrift for å sikre at kun autentiserte og autoriserte brukere får tilgang til IT-infrastrukturen din.

Vanligvis krever bedrifter passordbehandlere og multifaktorautentisering for å sikre sikkerhet på applikasjonsnivå.

Du kan utforske disse populære autentiseringsplattformene for å velge den riktige løsningen for din bedrift.

Les mer: JWT vs. OAuth: Hvilket er bra for Ultimate Web Security

Nettverkssikkerhetsløsninger

Nettverkssikkerhet krever konsekvent overvåking av nettverket. Gjennom kontinuerlig overvåking kan sikkerhetseksperter oppdage svakheter og potensielle trusler, og baner vei for forebyggende handling.

Sikkerhetsspesialister kan distribuere verktøy som SIEM (Security Information and Event Management) og NDR (Network Detection and Response).

Observasjon av innkommende og utgående datapakker er avgjørende for å identifisere skadelig trafikk og sette i gang nødvendige forsvar.

SIEM-løsninger varsler for uregelmessigheter, som uautoriserte inntrengninger eller gjentatte mislykkede påloggingsforsøk.

Endpoint Security Tools

Sluttpunktsikkerhet er viktig i dag ettersom selskaper har vidt distribuerte eiendeler.

I følge Ponemon Institute-forskning68 % av bedriftene har opplevd ett eller flere endepunktsangrep som kompromitterte IT-infrastrukturer og/eller dataressurser.

Nettsikkerhetstilnærmingen vil kreve implementering av endepunktdeteksjon og -respons (EDR)-verktøy for å styrke endepunktsikkerheten.

Løsninger for sikkerhetskopiering og katastrofegjenoppretting

Etter uventede sikkerhetsbrudd er et sikkerhetskopierings- og katastrofegjenopprettingssystem avgjørende for å hente viktige forretningsdata.

I samarbeid vil sikkerhets- og forretningsutviklingsteamene utarbeide en plan for sikkerhetskopiering og katastrofegjenoppretting, som utnytter de beste sikkerhetskopieringsløsningene og verktøyene for katastrofegjenoppretting.

#3. Fokus på interoperabilitet

Når du implementerer en nettsikkerhetsarkitektur, innebærer prioritering av interoperabilitet å sikre at ulike sikkerhetsverktøy og -systemer sømløst kan kommunisere og samarbeide.

Organisasjoner kan integrere ulike sikkerhetsløsninger, enten lokale eller skybaserte, ved å standardisere protokoller, dataformater og grensesnitt.

Dette sammenkoblede oppsettet effektiviserer sikkerhetsoperasjoner og tilbyr et mer omfattende forsvar, ettersom informasjon fra ulike kilder samarbeider for å identifisere, redusere og svare på trusler.

#4. Desentraliser Identifikasjonshåndtering

For å sikre at kun autoriserte brukere får tilgang til bedriftsnettverket ditt, er det avgjørende å ha et desentralisert identitetsadministrasjonssystem på plass.

Implementering av autentiseringsprotokoller, zero trust nettverkssikkerhet, identitetsbevis og andre tiltak kan bidra til å skape et robust sikkerhetssystem utover perimetersikkerhet i cybersecurity mesh.

#5. Sentraliser administrasjon av sikkerhetspolitikk

Når du implementerer et nettsikkerhetsnettverk, betyr sentralisering av administrasjon av sikkerhetspolicyer å konsolidere reglene og protokollene fra ulike verktøy og endepunkter til et enhetlig system eller plattform.

Denne enhetlige tilnærmingen tillater konsistent håndhevelse av policyer på tvers av hele organisasjonen, uavhengig av nettets desentraliserte natur.

Ved å strømlinjeforme oppdateringer, revisjoner og modifikasjoner på ett sted, kan du sikre enhetlighet i sikkerhetstiltakene.

Som et resultat kan sikkerhetsteamet ditt raskt reagere på nye trusler og redusere potensielle sårbarheter som oppstår fra ulike policyimplementeringer.

#6. Styrk perimetersikkerheten

I et nettsikkerhetsnett innebærer styrking av perimetersikkerhet å forbedre forsvar rundt individuelle endepunkter i stedet for bare bedriftens nettverk.

Dette betyr å utstyre hver enhet, applikasjon eller datakilde med sine sikkerhetsprotokoller, ofte støttet av brannmurer, inntrengningsdeteksjon og inntrengningsforebyggende systemer, avansert kryptering, etc.

Ved å bruke et «zero trust»-prinsipp, der hver tilgangsforespørsel verifiseres uavhengig av kilden, og integrere kontinuerlig overvåking og rettidige oppdateringer, sikrer nettet en forsterket perimetersikkerhet skreddersydd til den desentraliserte naturen til moderne IT-miljøer.

Utfordringer ved å implementere CSMA

Implementering av et nettsikkerhetsnett, selv om det er fordelaktig på mange måter, kommer med et sett med utfordringer:

- Etablering og administrasjon av et desentralisert sikkerhetssystem kan være intrikat, spesielt i ekspansive miljøer.

- Sammenslåing av eldre systemer med ny teknologi under mesh-rammeverket kan føre til kompatibilitetsproblemer.

- Mesh-tilnærmingen kan kreve spesialiserte ferdigheter, noe som skaper en potensiell mangel på fagfolk som er kjent med dette oppsettet.

- Å sikre enhetlig policyanvendelse på tvers av et distribuert rammeverk kan være en skremmende oppgave.

- Ulike sikkerhetsløsninger fungerer kanskje ikke sømløst sammen, noe som fører til potensielle sikkerhetshull.

Til tross for disse utfordringene, kan organisasjoner implementere et cybersikkerhetsnettverk og utnytte fordelene med nøye planlegging, tilstrekkelig opplæring og kontinuerlig overvåking.

Konklusjon

Cybersecurity mesh-arkitektur er det mest tilpasningsdyktige, praktiske rammeverket for å utvide sikkerheten på tvers av dine distribuerte IT-ressurser med et enhetlig sett med teknologier.

CSMA får diskrete sikkerhetsløsninger til å fungere sammen for å tilby overlegen sikkerhet til IT-ressurser som befinner seg på stedet og i skyen. Så det er ingen grunn til at organisasjonen din ikke skal ta i bruk CSMA.

I tillegg bør du sørge for at alle i bedriften din følger beste praksis for cybersikkerhet for å forhindre sikkerhetstrusler.