AWS Secrets Manager lar deg lagre all legitimasjon, data, passord og andre hemmeligheter på en sikker måte.

Cyberangrep øker raskt over hele kloden, med sikte på å stjele konfidensiell informasjon og penger og etterlate organisasjoner ødelagt.

Dette er grunnen til at det er behov for å bruke sterke tjenester som Secrets Manager som kan beskytte dataene dine.

I denne artikkelen vil jeg diskutere AWS Secrets Manager og hvor fordelaktig det kan være for deg.

La oss begynne!

Innholdsfortegnelse

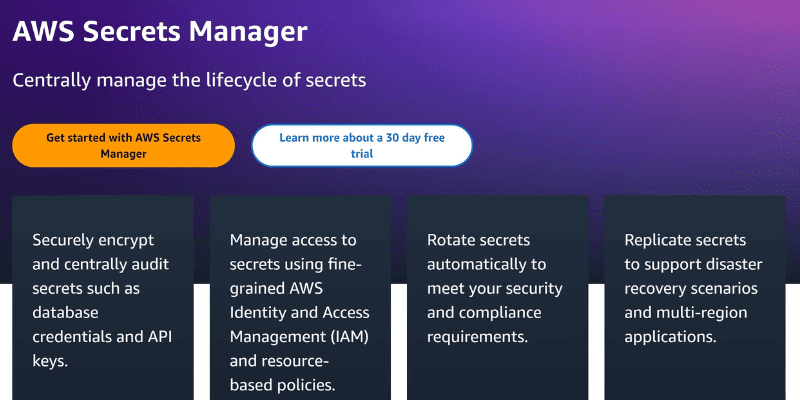

Hva er AWS Secrets Manager?

AWS Secrets Manager er et verktøy som hjelper brukere med å administrere, rotere og hente hemmeligheter, som passord, API-nøkler, database- og applikasjonslegitimasjon, etc., gjennom hver enkelts livssyklus.

En hemmelighet her kan være en konfidensiell, verdifull informasjon om organisasjonen din som du ønsker å lagre sikkert. Det kan være en legitimasjon som et passord og et brukernavn, et OAuth-token, en AWS-legitimasjon, SSK-nøkler, krypteringsnøkler, sertifikater og private nøkler og mer.

Hovedmålet til AWS Secrets Manager er å administrere og beskytte dataene dine som brukes for tilgang til IT-ressurser, tjenester, applikasjoner og systemer. Den lagrer og administrerer hemmeligheter og data på et sentralisert sted, noe som gjør det lettere for legitime brukere å få tilgang til dem uten å kreve kompleks kode.

AWS Secrets Manager lar deg rotere hemmeligheter på tvers av ulike AWS-tjenester som Redshift, RDS og DocumentDB. Dette gjør at alle nøklene og databaselegitimasjonen kan oppdateres kontinuerlig på tvers av disse tjenestene. I tillegg kan du rotere hemmeligheter på forespørsel eller etter en tidsplan ved hjelp av verktøyets innebygde konsoll, AWS SDK eller AWS CLI.

Dessuten gir AWS Secrets Manager bedre datakontroll og sterk kryptering for databeskyttelse. Den lar deg også overvåke den beskyttede informasjonen din og revidere den ved hjelp av forskjellige tilgjengelige integrasjoner.

De største brukerne er store bedrifter med hensyn til bedriftsstørrelse og programvareselskaper med hensyn til bransjetype.

AWS Secrets Manager: Funksjoner

#1. Hemmelig lagring og administrasjon

Ikke bare lagring, men du kan også enkelt administrere hemmelighetene dine med Secrets Manager. For å administrere data på plattformen kan du utføre ulike handlinger med dataene dine:

- Opprette en hemmelighet og database

- Endre en hemmelighet

- Å finne en hemmelighet

- Sletter en hemmelighet som du ikke lenger trenger

- Gjenopprette en hemmelighet som du har mistet eller slettet

- Replikerer en hemmelighet til en annen AWS-region

- Fremme en replikert hemmelighet til en gitt frittstående hemmelighet i AWS Secrets Manager

Du kan lagre legitimasjonen din på plattformen etter å ha opprettet kontoen din i Amazon Aurora, Amazon RDS, Amazon DocumentDB eller Amazon Redshift. Du kan gjøre det ved å bruke Secrets Manager-konsollen, AWS SDK eller AWS CLI.

#2. Sterk sikkerhet

AWS Secrets Manager bruker sterk kryptering for å beskytte alle hemmelighetene dine fra uautoriserte brukere. Den krypterer hemmelighetene dine ved å bruke AWS Key Management Service (KMS)-nøkler.

Secrets Manager bruker AWS Identity and Access Management (IAM) for å tillate brukere å få sikker tilgang til hemmelighetene sine. Den tilbyr avanserte tilgangskontroller og autentisering.

- Autentisering brukes for å bekrefte identiteten til brukeren som sender forespørselen. Og identifiseringen gjøres gjennom en påloggingsprosess som krever multi-factor authentication (MFA) tokens, tilgangsnøkler og passord.

- Tilgangskontroll brukes for å sikre at godkjente brukere kun kan utføre visse operasjoner på hemmeligheter.

I tillegg til disse bruker Secrets Manager policyer som definerer hvilke brukere som kan få tilgang til hvilke ressurser og utføre hvilke handlinger på disse hemmelighetene eller ressursene. Den lar deg bruke AWS IAM-roller hvor som helst og få midlertidig legitimasjon for sikkerhet i IAM for servere, applikasjoner, containere og andre arbeidsbelastninger som går tom for AWS.

I tillegg kan du aktivere de samme IAM-rollene og -policyene for arbeidsbelastningene dine som du har opprettet for AWS-apper for å få tilgang til ressursene dine i både AWS og lokale enheter (som applikasjonsservere).

#3. Rotasjon av hemmeligheter

AWS Secrets Manager lar deg rotere hemmeligheter etter en tidsplan eller på forespørsel uten å forstyrre eller omdistribuere dine aktive applikasjoner.

Her refererer hemmelighetsrotasjon til prosessen med å oppdatere en organisasjons hemmeligheter med jevne mellomrom. Så når du roterer en gitt hemmelighet, må du oppdatere dataene eller legitimasjonen i hemmeligheten samt tjenesten eller databasen. I tillegg lar den deg automatisere hemmelig rotasjon og spare tid ved å sette opp og automatisere hemmeligrotasjon via konsollen og AWS CLI for å spare tid.

For å oppdatere en hemmelighet bruker AWS Secret Manager funksjonen AWS Lambda og kaller den basert på oppsettplanen. For dette må du sette opp en spesifikk tidsplan for å aktivere rotasjon etter en viss periode, for eksempel 90 dager eller 30 dager. Det kan også gjøres ved å lage et cron-uttrykk.

I tillegg kan Secrets Manager merke versjonen av hemmeligheten under rotasjon ved å bruke iscenesettelsesetiketter. Den kan kalle opp en funksjon mange ganger under rotasjon ved å gi forskjellige parametere.

Slik kan du rotere en hemmelighet:

- Lag hemmelighetens nye versjon. Den kan ha et nytt brukernavn og passord sammen med mer hemmelige data.

- Endre den eksisterende legitimasjonen i tjenesten eller databasen. Å gjøre dette vil matche ny legitimasjon i den nye hemmelige versjonen. Basert på rotasjonsstrategien du implementerer, vil det opprettes en ny bruker med samme tilgangstillatelser som den eksisterende brukeren.

- Test den nyopprettede hemmelige versjonen ved å la den få tilgang til tjenesten eller databasen. Basert på tilgangstypen som applikasjonene dine krever; du kan inkludere lese- og skrivetilgang.

- Utfør rotasjonen ved å flytte den nye versjonen fra den gamle versjonen til den nye hemmelige versjonen. Behold den gamle versjonen og legg den til den forrige versjonen for å unngå å miste hemmeligheten helt.

#4. Hemmelig overvåking

Siden brudd og ineffektivitet kan skje når som helst, er det viktig å holde øye med hemmelighetene dine og ta nødvendige handlinger når det fortsatt er tid. AWS Secrets Manager lar deg overvåke dataene dine ved hjelp av overvåkingsverktøy og umiddelbart rapportere i tilfelle noe går galt.

Du vil kunne bruke logger til å undersøke eventuelle uventede endringer eller bruk. Hvis du finner det, kan du også rulle tilbake de uønskede endringene og hente den forrige versjonen. I tillegg kan du konfigurere automatiserte kontroller for å oppdage ethvert forsøk på hemmelig sletting eller upassende hemmelig bruk.

Her er hva du får med hemmelig overvåking:

- Logg hendelser ved hjelp av AWS CloudTrail: AWS CloudTrail kan registrere API-anrop som hendelser fra konsollen for hemmelig rotasjon og sletting. Den vil vise deg registrerte hendelser fra de siste 90 dagene. Du kan også sette opp CloudTrail for å levere loggfiler direkte til Amazon S3-bøtte fra flere AWS-regioner og kontoer.

- Overvåk med CloudWatch: Med CloudWatch kan du enkelt overvåke hemmelighetene dine ved å la den samle inn og behandle rådata til sanntids lesbare beregninger. Dataene lagres i 15 måneder for å måle ytelsen til tjenesten eller appen din.

- Match hendelsene ved hjelp av EventBridge: Med EventsBridge er det mulig å matche hendelser fra AWS CloudTrail-loggfiler. For dette må du konfigurere rilene som leter etter disse hendelsene og sende en ny hendelse for å iverksette tiltak mot et mål.

- Overvåk planlagte hemmeligheter for sletting: Ved å kombinere Amazon CloudWatch-logger, Simple Notification Service (SNS) og CloudTrail, kan du sette opp alarmer for å varsle i tilfelle uautoriserte forsøk på å slette en hemmelighet.

Når du mottar en alarm, vil du ha tid til å tenke på om du virkelig ønsker å få den slettet eller stoppe slettingen. Alternativt kan du la en bruker bruke en ny hemmelighet og gi dem tilgangstillatelser.

#5. Integrasjoner

AWS Secrets Manager integreres med mange andre Amazon- og AWS-verktøy. Listen inkluderer Alexa for Business, AWS App2Container, App Runner, Amazon AppFlow, AWS AppConfig, Amazon Athena, Amazon DocumentDB, AWS DataSync, AWS CodeBuild, Amazon ElasticCache, Amazon EMR, AWS Elemental Live, Amazon QuickSight, Amazon Redshift, AWS Migration Hub , Amazon RDS og mer.

Hvorfor bruke AWS Secrets Manager

Forbedret sikkerhetsstilling

Secrets Manager lar deg forbedre organisasjonens sikkerhetsposisjon siden du ikke trenger noen hardkodet legitimasjon i applikasjonens kildekode. Ved å lagre legitimasjonen din i Secrets Manager kan du unngå sikkerhetsrelaterte kompromisser fra noen som har tilgang til appen eller dens komponenter.

Katastrofegjenoppretting

En katastrofe kan banke på døren din når som helst, for eksempel et nettbrudd. Dette vil føre til at du mister viktig informasjon, passord og annen legitimasjon og data. Eller du kan miste dataene dine på grunn av utilsiktet sletting.

Ved å bruke verktøyet kan du erstatte den hardkodede legitimasjonen din med et kall i løpet av kjøretiden til AWS Secrets Manager for å dynamisk hente legitimasjonen din når det er behov.

Redusert risiko

Secrets Manager lar deg konfigurere en rotasjonsplan slik at hemmelighetene kan rotere automatisk når den tid kommer. På denne måten kan du erstatte dine langsiktige hemmeligheter med kortsiktige hemmeligheter, noe som bidrar til å redusere risikoen for sikkerhetskompromitteringer.

I tillegg krever ikke roterende påloggingsinformasjon applikasjonsoppdateringer eller endring av applikasjonsklienter siden du ikke vil lagre påloggingsinformasjonen din med applikasjonen.

Møte overholdelseskrav

Når vi ser på den økende sikkerhets- og personvernrisikoen, krever reguleringsorganer som GDPR og HIPAA at organisasjoner overholder deres overholdelsesstandard for å sikre at de håndterer kunde- og forretningsdata sikkert. Bruk derfor kun en applikasjon eller tjeneste som er trygg og i samsvar med gjeldende forskrifter.

AWS Secrets Manager, kan du overvåke hemmelighetene dine for å oppdage sikkerhetssårbarhet eller risiko som kan kompromittere dataene dine og iverksette tiltak på forhånd. Dette ivaretar i hovedsak din virksomhet og kundeinformasjon, noe som er svært avgjørende for å opprettholde samsvar. Du kan også forberede deg bedre på revisjoner ved å dokumentere alt.

Videre kan du bruke AWS Configs for å vurdere hemmelighetene dine og hvordan de overholder organisasjonens interne retningslinjer, forskrifter og bransjeretningslinjer. Den lar deg definere overholdelseskrav og interne kontroller for hemmeligheter og identifisere hemmeligheter som ikke er kompatible.

Bedre kontroller

Du vil få bedre kontroll over dine hemmeligheter, systemer og andre data med finmaskede retningslinjer og tilgangskontroller. AWS IAM vil sikre at rett person har rett nivå av tilgangstillatelser til de riktige ressursene. Administratorer kan opprette eller slette kontoer, tillate eller begrense tilgang til brukere, legge til eller fjerne medlemmer og utføre mange handlinger basert på behov og situasjoner.

AWS Secrets Manager: Hvordan sette opp og bruke det

Slik kan du sette opp og bruke AWS Secrets Manager:

- Sett opp AWS-kontoen din ved å angi de nødvendige detaljene.

- Logg på AWS-kontoen din

- Gå til AWS Secrets Manager-konsollen

- Finn alternativet «Lagre en ny hemmelighet» og klikk på det for å opprette og lagre hemmeligheten din.

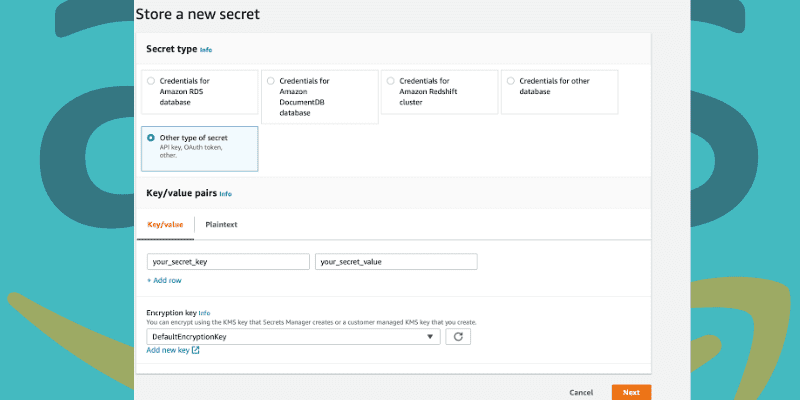

Hvordan lage og lagre en ny hemmelighet

For å lage en hemmelighet i Secrets Manager, trenger du tillatelse fra SecretsManagerReadWrite administrerte policyer. Når en hemmelighet er opprettet, vil Secret Manager generere en CloudTrail-loggoppføring.

Følg trinnene nedenfor for å lagre tilgangstokener, API-nøkler og legitimasjon i AWS Secrets Manager:

Kilde: Stack Overflow

Kilde: Stack Overflow

Du finner siden «Velg hemmelig type». Utfør deretter følgende trinn:

- Velg «Annen type hemmelighet» for typen hemmelighet du vil opprette.

- Du vil se nøkkel/verdi-par. Skriv inn en hemmelighet i nøkkel/verdi-par i JSON. Eller velg fanen Klartekst og skriv inn hemmeligheten din i et format du ønsker. Det er mulig å lagre hemmeligheter opptil 65536 byte.

- Velg AWS KMS-nøkkelen som brukes av Secret Manager for å kryptere den hemmelige verdien. For det meste kan du gå til aws/secretsmanager for å bruke den administrerte nøkkelen. Det medfører ingen kostnader.

- For å få tilgang til en hemmelighet fra en annen AWS-konto eller bruke KMS-nøkkelen din til å aktivere rotasjon eller implementere en policy for denne nøkkelen, velg «Legg til ny nøkkel» eller velg en nøkkel som er kundeadministrert fra den gitte listen. Imidlertid betales en kundestyrt nøkkel.

- Velg «Neste»

- Skriv inn et hemmelig navn og beskrivelsen av det. Navnet må ha 1-512 Unicode-tegn.

- Du kan legge til tagger til en hemmelighet fra Tags-delen. Du kan også inkludere en ressurspolicy ved å velge «Rediger tillatelser».

- I tillegg er det også mulig å replikere en hemmelighet til en annen AWS-region ved å velge «Repliser hemmelighet». Disse trinnene er valgfrie.

- Velg «Neste»

Bortsett fra konsollen, kan du også legge til en hemmelighet gjennom AWS SDK og AWS CLI.

AWS Secrets Manager vs. AWS Parameter Store

AWS Parameter Store er et applikasjonsadministrasjonsverktøy fra AWS Systems Manager (SSM) som lar brukere lage en nøkkelverdiparameter, som kan lagre en applikasjons konfigurasjoner, påloggingsinformasjon, produktnøkler og tilpassede miljøvariabler.

På den annen side er AWS Secrets Manager en tjeneste som lar deg opprette, lagre, administrere, hente og rotere legitimasjon, nøkler, API-tokens, etc.

Begge disse tjenestene har lignende grensesnitt der det er enkelt å deklarere nøkkelverdi-parene dine for hemmeligheter og parametere. Det gjør de imidlertid på følgende grunnlag:

AWS Secrets ManagerAWS Parameters StoreLagringsstørrelse Lagrer opptil 10 kb med hemmelig størrelse Lagrer opptil 4096 tegn eller 4 kb for en oppføring og kan gå opp til 8 kb for avanserte parametereBegrensningerKan lagre 500 000 hemmeligheter/region/kontoKan lagre 10 000 betalte standardparametere/regioner/kontoer koster $0,40/hemmelig/måned Gratis for standardparametere og koster $0,05/10 000 API-kall for avanserte parametereRotasjon Tilbyr automatisk rotasjon for enhver hemmelighet når som helst og kan konfigureres. for konfidensielle data som trenger kryptering, så begrensede brukstilfeller. Bredere brukstilfeller siden du kan lagre flere typer legitimasjon, inkludert appkonfigurasjonsvariabler som produktnøkler, URL-er osv.

AWS Secrets ManagerAWS Parameters StoreLagringsstørrelse Lagrer opptil 10 kb med hemmelig størrelse Lagrer opptil 4096 tegn eller 4 kb for en oppføring og kan gå opp til 8 kb for avanserte parametereBegrensningerKan lagre 500 000 hemmeligheter/region/kontoKan lagre 10 000 betalte standardparametere/regioner/kontoer koster $0,40/hemmelig/måned Gratis for standardparametere og koster $0,05/10 000 API-kall for avanserte parametereRotasjon Tilbyr automatisk rotasjon for enhver hemmelighet når som helst og kan konfigureres. for konfidensielle data som trenger kryptering, så begrensede brukstilfeller. Bredere brukstilfeller siden du kan lagre flere typer legitimasjon, inkludert appkonfigurasjonsvariabler som produktnøkler, URL-er osv.

Konklusjon

Enten du kommer fra en liten, mellomstor eller stor bedrift, kan du bruke AWS Secrets Manager til å lage og lagre hemmelighetene dine. Den tilbyr forbedret sikkerhet, personvern, tilgangskontroller, funksjoner og muligheter for å beskytte hemmelighetene dine mot uautorisert tilgang.

Du kan også utforske hvordan du utfører AWS-sikkerhetsskanning og konfigurasjonsovervåking.