Innholdsfortegnelse

Hurtigkoblinger

Viktige takeaways

- BitLockers krypteringsnøkler kan stjeles med en Raspberry Pi Pico, men utnyttelsen fungerer bare med eksterne TPM-er som bruker LPC-bussen.

- Mest moderne maskinvare integrerer TPM, noe som gjør det vanskeligere å trekke ut BitLocker-nøkler. AMD og Intel CPUer er sannsynligvis trygge.

- Til tross for utnyttelsen er BitLockers AES-128- eller AES-256-kryptering fortsatt sikker, så det er ingen grunn til å forlate den.

Microsofts BitLocker er et av de mest populære full-disk-krypteringsverktøyene, og er innebygd i Windows 10 og 11 Pro og gir et enkelt krypteringsalternativ for millioner av Windows-brukere over hele verden. Men BitLockers rykte som et ledende krypteringsverktøy kan være truet etter at en YouTuber har stjålet krypteringsnøkler og dekryptert private data på bare 43 sekunder – ved å bruke en Raspberry Pi Pico som koster $6.

Hvordan ble BitLockers kryptering ødelagt?

BitLockers kryptering ble brutt av YouTuber Stacksmashing, som la ut en video som beskriver hvordan han fanget BitLocker-data, hentet ut dekrypteringsnøkler og vellykket utnyttet BitLocker-krypteringsprosessen.

Stacksmashings utnyttelse involverer den eksterne Trusted Platform Module (TPM) – den samme TPM-brikken som stopper Windows 11-oppgraderinger – som finnes på enkelte bærbare datamaskiner og datamaskiner. Mens mange hovedkort integrerer TPM-brikken og moderne CPU-er integrerer TPM i designen, bruker andre maskiner fortsatt en ekstern TPM.

Nå, her er problemet og utnyttelsen oppdaget av Stacksmashing. Eksterne TPM-er kommuniserer med CPU-en ved hjelp av det som er kjent som en LPC-buss (Low Pin Count), som er en måte for enheter med lav båndbredde å opprettholde kommunikasjon med annen maskinvare uten å skape ytelsesoverhead.

Stacksmashing fant imidlertid ut at mens dataene på TPM er sikre, under oppstartsprosessen, er kommunikasjonskanalene (LPC-bussen) mellom TPM og CPU fullstendig ukrypterte. Med de riktige verktøyene kan en angriper fange opp data som sendes mellom TPM og CPU som inneholder usikre krypteringsnøkler.

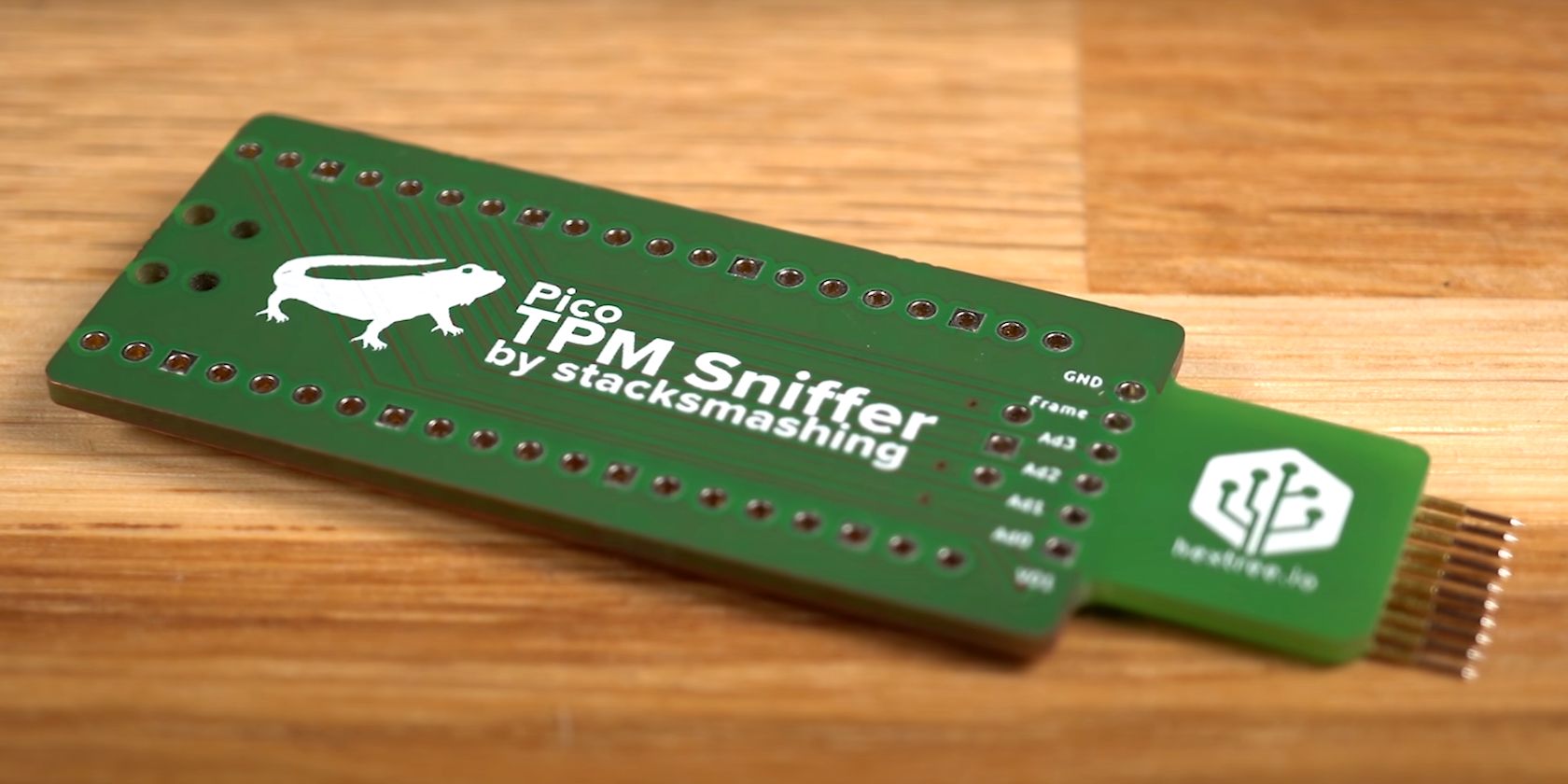

Verktøy som Raspberry Pi Pico, den minuttet $6 single-board datamaskinen som har en haug med bruksområder. I dette tilfellet koblet Stacksmashing en Raspberry Pi Pico til ubrukte kontakter på en test-laptop og klarte å lese de binære dataene mens maskinen startet opp. De resulterende dataene inneholdt volumhovednøkkelen lagret på TPM, som han deretter kunne bruke til å dekryptere andre data.

Er det på tide å droppe BitLocker?

Interessant nok, Microsoft var allerede klar over det av potensialet for dette angrepet. Dette er imidlertid første gang et praktisk angrep dukker opp for øvrig, som illustrerer hvor raskt BitLocker-krypteringsnøkler kan stjeles.

Det reiser det viktige spørsmålet om du bør vurdere å bytte til et BitLocker-alternativ, som gratis og åpen kildekode VeraCrypt. Den gode nyheten er at du ikke trenger å hoppe fra skipet av flere grunner.

For det første fungerer utnyttelsen bare med eksterne TPM-er som ber om data fra modulen ved hjelp av LPC-bussen. Mest moderne maskinvare integrerer TPM. Mens en hovedkortbasert TPM teoretisk sett kan utnyttes, ville det kreve mer tid, krefter og en lang periode med målenheten. Å trekke ut BitLocker Volume Master Key-data fra en TPM blir enda vanskeligere hvis modulen er integrert i CPU.

AMD CPUer har integrert TPM 2.0 siden 2016 (med lanseringen av AM4, kjent som fTPM), mens Intel CPUer integrerte TPM 2.0 med lanseringen av sin åttende generasjon Coffee Lake CPUer i 2017 (kjent som PTT). Det er nok å si at hvis du bruker en maskin med en AMD- eller Intel CPU-produsent etter disse datoene, er du mest sannsynlig trygg.

Det er også verdt å merke seg at til tross for denne utnyttelsen, forblir BitLocker sikker, og den faktiske krypteringen som ligger til grunn, AES-128 eller AES-256, er fortsatt sikker.