Med hvert teknologiske fremskritt kommer en økning i cybersikkerhetsangripere og trusler. I denne artikkelen vil vi diskutere en av typene DDoS-angrep som angripere kan bruke for å forstyrre tjenesten i et system: Ping of Death og måter å beskytte deg mot det.

Innholdsfortegnelse

Hva er Ping of Death

PING of Death er et tjenestenektangrep (DoS) der angripere sender store pakker med data til en tjeneste utover det nødvendige pakkekravet, med det eneste målet å lamme eller gjøre den aktuelle tjenesten utilgjengelig for andre brukere. RFC 791 spesifiserer at standard IP-pakken som kreves er 65 535 byte.

Enhver mengde byte over dette kan føre til at systemet fryser eller krasjer når forespørselen behandles.

Hvordan fungerer Ping of Death?

Kreditt: Wallarm

Kreditt: Wallarm

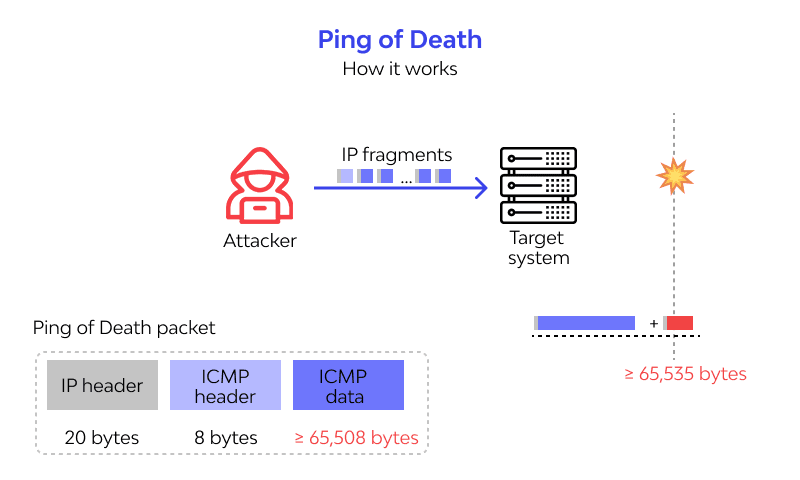

Ping of death er forårsaket av en overdimensjonert ICMP-pakke (Internet Control Message Protocol) som sendes over et nettverk.

En ping (Packet Internet eller Inter-Network Groper) eller ICMP ekko-svar tester en bestemt nettverkstilkobling for å validere om nettverket eksisterer og kan godta forespørselen. Denne testen utføres ved å sende en ping, et stykke data og forvente et svar i retur.

Basert på svaret verifiseres tjenestens status.

Angripere utfører Ping of death DDoS-angrepet ved å sende store pakker, og bryter med RFC791 Internett-protokollen som krever en gyldig IPv4-pakke på 65 535 byte.

Angrep kan ikke sende pakker større enn denne størrelsen. Derfor sender de pakker i fragmenter, som, når systemet setter sammen pakken, resulterer i en overdimensjonert pakke, som får systemet til å fryse, derav navnet ping of death.

Ping of Death Attack: Eksempler

#1. DNC-kampanje treffer

I 2018 ble Den demokratiske nasjonale komiteen ble rammet med et DDoS-angrep. Disse angrepene ble utført da DNC og DCCC enten samlet inn penger eller hadde en kandidatøkning i popularitet. DDoS-angrep som ping of death utføres for å sikre forstyrrelser og kan brukes som et våpen i rivaliseringssituasjoner av konkurrenter.

#2. Australsk folketellingsangrep

Australian Bureau of Statistics ABS 2016 fikk et DDoS-angrep, der innbyggerne ikke kunne få tilgang til byråets nettsted for å delta i folketellingen. Angripernes PoD-angrep var rettet mot å overbelaste nettverket for å blokkere australiere fra å delta i folketellingen.

#3. Whitehouse feilaktig identitet PoD-angrep

I 2001, a parodinettsted for det hvite huset, whitehouse.org, var et offer for Ping of Death-angrepet. Angriperens mål var nettstedet whitehouse.gov, men de trodde det var whitehouse.org – et svakt parodinettsted.

Brook Talley, som oppdaget angrepet, nevnte at nettstedet i 13 timer hadde mottatt en stor flom av ICMP-ekkoforespørsler. Det ble oppdaget at målet til angriperne var å angripe og forårsake tjenestenekt DoS på nettstedet whitehouse.gov.

Beste fremgangsmåter for å holde deg trygg fra et Ping of Death-angrep

Angripere utnytter sårbarheter og smutthull i systemene for å få tilgang. Alle system og tjenester må sikre at systemene deres er tilstrekkelig sikret for å opprettholde sikkerhet og systemfeil som kan utnyttes. Nedenfor er noen beste fremgangsmåter som kan bidra til å holde systemet trygt.

Hold systemene oppdatert

Å sikre at systemet har den nyeste oppdateringen og oppdateringen er den beste praksisen. Oppdateringer og oppdateringer til systemet utvikles kontinuerlig for å sikre at alle sikkerhetsproblemer blir fikset, og å vite at angripere utnytter disse sikkerhetsproblemene, vil det å holde systemet oppdatert bidra til å blokkere dette sikkerhetsproblemet.

Filterpakke

Ping of death-angrepet utnytter overføringen av pakker. Hver pakke inneholder overskriften, som inneholder kildens IP-adresse, destinasjons-IP-adressen, protokollen og porten, mens nyttelasten inkluderer dataene som skal overføres.

Å legge til en pakkefiltrerende brannmur hjelper til med å filtrere pakker som sendes til serveren fra en klient og sikre at bare pakken som oppfyller den nødvendige regelen blir oppfylt. Ulempen er imidlertid at systemet kan blokkere legitime forespørsler.

Nettverkssegmentering

Et av målene med DDoS-angrep er å fryse tjenestene fra å bruke legitime forespørsler. Segmentering av nettverket ditt er også en beste praksis, siden det bidrar til å redusere en direkte mangel på tjenesten din. Isolering av kritiske tjenester og data på forskjellige steder vil gjøre andre ressurser tilgjengelige for å kunne brukes som en reserve i tilfelle et angrep.

Overvåke trafikken

Kontinuerlig overvåking av nettverkstrafikk og logger kan være en tidlig oppdagelse mot mange DDoS-angrep, inkludert ping av død. Dette hjelper deg å forstå systemets vanlige trafikk fra unormal trafikk og planlegge forebyggende tiltak for å oppdage unormal trafikkflyt.

Bruk DDoS-løsninger

Flere selskaper utvikler en løsning for å redusere eller gi en tidlig oppdagelse av disse angrepene. Å integrere denne tjenesten i systemet ditt kan legge til et lag med beskyttelse til systemet. Nedenfor er noen av disse løsningene som kan utnyttes.

#1. Cloudflare

Cloudflare er en av de ledende løsningene mot DDoS-angrep. Det gir systemet ditt en tre-lags beskyttelse mot angrep i lag syv, applikasjonslaget (L4) og nettverket (L3).

Cloudflare tilbyr Firewwall-as-a-service som hjelper med å sette opp regler og retningslinjer for å redusere uønsket pakketilgang. Med det innebygde overvåkingssystemet overvåker Cloudflare kontinuerlig nettverksaktiviteter mot enhver form for DDoS-angrep.

#2. Imperva

Imperva løsning mot DDoS-angrep som PoD leveres med umiddelbar varsling mot ondsinnede aktiviteter, tilgjengelig og kontinuerlig overvåking av nettverkstrafikk og enkel integrasjon til SEIM-verktøy. Impreva tilbyr beskyttelse til nettstedet, nettverket og individuell IP-beskyttelse.

Impreva kan kutte av ondsinnet trafikk gjennom et system som kjører all innkommende trafikk gjennom Imperva skrubbesentre, og sikrer at kun legitime forespørsler behandles.

Hva er forskjellen mellom Ping of Death (PoD) og Smurf eller SYN Flood Attack?

SYN Flood-angrep er et DDoS-angrep rettet mot TCP-handshaking-prosessen, i motsetning til PoD, som retter seg mot ICMP. Dette angrepet innebærer at angriperen sender et stort antall TCP SYN (synkronisering)-pakker med falske kilde-IP-adresser.

Systemet behandler svaret, tildeler ressurser og venter på ACK (bekreftelse) fra klienten, som aldri blir sendt. Den bruker systemressursen og blokkerer tilgang til nye forespørsler fra å bli behandlet.

Smurfeangrep er derimot også et DDoS-angrep som utnytter ICMP- og IP-kringkastingsadresser, der mange ICMP-pakker sendes til et nettverk med offerets IP-adresse som opprinnelse, noe som får nettverket til å fryse.

Trinn å ta etter i forekomsten av et PoD-angrep

I tilfelle et vellykket PoD-angrep må du begynne å jobbe umiddelbart for å gjenopprette systemet til funksjonstilstand. Jo lenger systemet/tjenesten er nede, jo mer skade gjør PoD-angrepet systemets omdømme. Nedenfor er noen punkter å ha i bakhodet i den tilstanden dette skjer.

Separat system

Det er avgjørende å kunne isolere ulike deler av systemet ditt. Målet med hvert angrep er å få tilgang til en enkelt sårbarhet som vil gi tilgang til hele systemet. Hvis dette ikke kontrolleres og gjøres i tide, og angrepet kan vare lenger med systemet, kan det gjøres mer skade.

Finn kilden

Overvåking er avgjørende for å identifisere avvik i et system. Ved et angrep må kilden til angrepet identifiseres så raskt som mulig for å sikre at kilden blir avskåret fra å behandle ytterligere skader fordi jo lenger kilden blir stående, desto større blir skaden.

Kjør systemoppdatering

Etter et angrep er det avgjørende å se etter systemoppdateringer og oppdateringer som ikke har blitt laget siden PoD først og fremst utnytter sårbarheter; disse oppdateringene og oppdateringene gjøres vanligvis for å fikse disse feilene.

Planlegg og overvåk et fremtidig angrep

Planlegging for forekomsten av et angrep hjelper en organisasjon med å ha en liste over aktiviteter som må gjøres i tilfelle en hendelse. Dette bidrar til å redusere byrden ved å ikke vite hva du skal gjøre når en hendelse inntreffer. Kontinuerlig overvåking er avgjørende for tidlig oppdagelse av disse angrepene.

Rapporter hendelse

Å rapportere ethvert angrep er avgjørende for å sikre at myndighetene er klar over problemet og hjelper til med å finne og spore opp angriperne.

Siste tanker

Sikkerhet er en viktig del og en av nøklene til suksess ettersom flere tjenester flytter til skyen. Organisasjoner som tilbyr tjenester og løsninger bør sørge for at de setter inn alle tiltak fra sin side for å unngå en lekkasje for en angriper i systemet deres.

Deretter kan du også utforske topp skybasert DDoS-beskyttelse for små til bedriftsnettsteder.