En responsplan for hendelser forbereder en organisasjon ved å skissere trinnene som skal tas i tilfelle et nettangrep eller annen sikkerhetstrussel.

Med en stadig økende trusselraffinement og frekvens kan selv organisasjoner med de sterkeste sikkerhetsløsningene lide av et cyberangrep.

Hvordan sikrer du kontinuitet etter en sikkerhetshendelse som kompromitterer systemene og dataene dine?

Ved å utvikle en effektiv responsplan for hendelser gjør du det mulig for organisasjonen din å raskt komme seg etter sikkerhetstrusler eller angrep. Det hjelper teamene til effektivt å håndtere enhver hendelse, og minimerer nedetid, økonomiske tap og virkningen av et brudd.

I denne artikkelen vil du lære om en responsplan for hendelser, hva den er, dens hovedmål og hvorfor det er viktig å utvikle og jevnlig gjennomgå planen. I tillegg vil vi se på noen standardmaler som du kan bruke for å lage en effektiv plan.

Innholdsfortegnelse

Hva er en hendelsesresponsplan?

Kilde: cisco.com

Kilde: cisco.com

En hendelsesresponsplan (IRP) er et godt strukturert sett med prosedyrer som skisserer handlinger en organisasjon bør ta når det er et angrep eller sikkerhetsbrudd. Målet med en hendelsesresponsplan er å sikre rask eliminering av en trussel med minimal eller ingen forstyrrelse og skade.

En typisk plan beskriver trinnene du må ta for å oppdage, inneholde og utrydde en trussel. I tillegg spesifiserer den rollene og ansvaret til individene, teamene og andre interessenter i tillegg til å skissere hvordan man kan komme seg etter et angrep og gjenoppta normal drift.

I praksis skal planen, som gir retningslinjer for hva som skal gjøres før, under og etter en sikkerhetshendelse, godkjennes av ledelsen.

Hvorfor er en responsplan for hendelser viktig?

En hendelsesplan er et stort skritt mot å redusere effekten av et sikkerhetsbrudd. Den forbereder organisasjonen og de ansvarlige på hvordan de raskt kan reagere, stoppe angrepet og gjenopprette normale tjenester med minimal, om noen, skade.

Planen definerer hendelsene mens den skisserer personellansvar, trinn som skal følges, krav til eskalering og rapporteringsstruktur, inkludert hvem man skal kommunisere til når det er en hendelse. Ideelt sett lar en plan bedrifter raskt komme seg etter en hendelse, og sikrer minimal forstyrrelse av tjenestene deres og forhindrer økonomiske tap og omdømmetap.

En god responsplan for hendelser gir et omfattende og effektivt sett med trinn organisasjoner kan følge for å håndtere en sikkerhetstrussel. Den inkluderer prosedyrer for hvordan man oppdager og reagerer på en sikkerhetstrussel, vurderer dens alvorlighetsgrad og varsler spesifikke personer innenfor og noen ganger utenfor organisasjonen.

Planen skisserer hvordan man kan utrydde trusselen og eskalere den til andre team eller tredjepartsleverandører, avhengig av alvorlighetsgraden og kompleksiteten. Til slutt spesifiserer den trinn for å komme seg etter en hendelse og gjennomgår eksisterende tiltak for å identifisere og løse eventuelle hull.

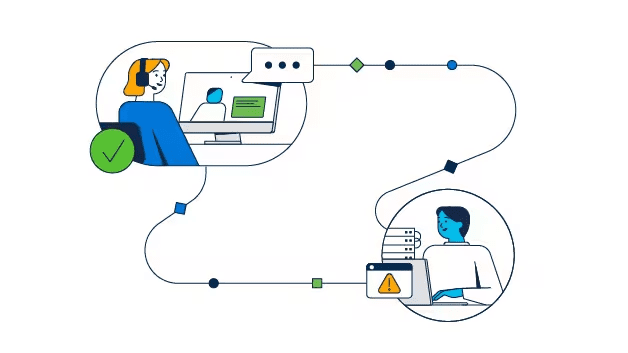

Trusselens alvorlighetsgrad Bilde: Upguard

Trusselens alvorlighetsgrad Bilde: Upguard

Fordeler med en hendelsesresponsplan

En hendelsesresponsplan gir et bredt spekter av fordeler for organisasjonen og dens kunder. Noen av de viktigste fordelene inkluderer:

#1. Raskere responstid og reduserte nedetider

En responsplan for hendelser forbereder alle slik at teamene i tilfelle en trussel raskt kan oppdage og adressere dem før de kompromitterer systemene. Dette sikrer kontinuitet og minimal nedetid.

I tillegg forhindrer det påkalling av kostbare katastrofegjenopprettingsprosesser som vil bety mer nedetid og økonomiske tap. Det er imidlertid viktig å fortsatt ha et katastrofegjenopprettingssystem på plass i tilfelle angrepet kompromitterer hele systemet, og det er behov for å gjenopprette en fullstendig sikkerhetskopi.

#2. Sikre overholdelse av juridiske, industri- og regulatoriske standarder

En sikkerhetshendelsesplan hjelper en organisasjon med å overholde et bredt spekter av industrielle og regulatoriske standarder. Ved å beskytte data og overholde personvernregler og andre krav, unngår organisasjonen potensielle økonomiske tap, straffer og skade på omdømmet.

I tillegg gjør det det lettere å få sertifisering fra relevante industri- og reguleringsorganer. Å overholde forskrifter betyr også å beskytte sensitive data og personvern, og dermed opprettholde god kundeservice, omdømme og tillit.

#3. Strømlinjeform intern og ekstern kommunikasjon

Tydelig kommunikasjon er en av hovedkomponentene i en hendelsesresponsplan. Den skisserer hvordan kommunikasjonen flyter mellom sikkerhetsteamene, IT-personalet, ansatte, ledelsen og tredjepartsløsningsleverandører der det er aktuelt. Ved en hendelse sørger planen for at alle er på samme side. Følgelig muliggjør dette raskere gjenoppretting fra en hendelse samtidig som det reduserer forvirringen og skyldspillene.

I tillegg til å forbedre intern kommunikasjon, gjør det det enkelt å raskt og sømløst kontakte og engasjere eksterne interessenter, for eksempel førstehjelp, når en hendelse er utenfor organisasjonens kapasitet.

#4. Styrke cyberresiliens

Når en organisasjon utvikler en effektiv responsplan for hendelser, bidrar det til å fremme en kultur for sikkerhetsbevissthet. Vanligvis styrker det de ansatte ved å sette dem i stand til å forstå potensielle og eksisterende sikkerhetstrusler og hva de skal gjøre i tilfelle et brudd. Følgelig blir selskapet mer motstandsdyktig mot sikkerhetstrusler og brudd.

#5. Reduser virkningen av et nettangrep

En effektiv responsplan for hendelser er avgjørende for å minimere effekten av et sikkerhetsbrudd. Den skisserer prosedyrene sikkerhetsteam bør følge for raskt og effektivt å stoppe bruddet og redusere spredningen og effekten.

Følgelig hjelper det organisasjonen med å redusere nedetid, ytterligere skade på systemene og økonomiske tap. Det minimerer også skade på omdømmet og potensielle bøter.

#6. Forbedre deteksjon av sikkerhetshendelser

En god plan inkluderer kontinuerlig sikkerhetsovervåking av systemene for å oppdage og adressere enhver trussel så tidlig som mulig. I tillegg krever det regelmessige gjennomganger og forbedringer for å identifisere og løse eventuelle hull. Som sådan sikrer dette at en organisasjon kontinuerlig forbedrer sikkerhetssystemene sine, inkludert muligheten til raskt å oppdage og adressere enhver sikkerhetstrussel før den påvirker systemene.

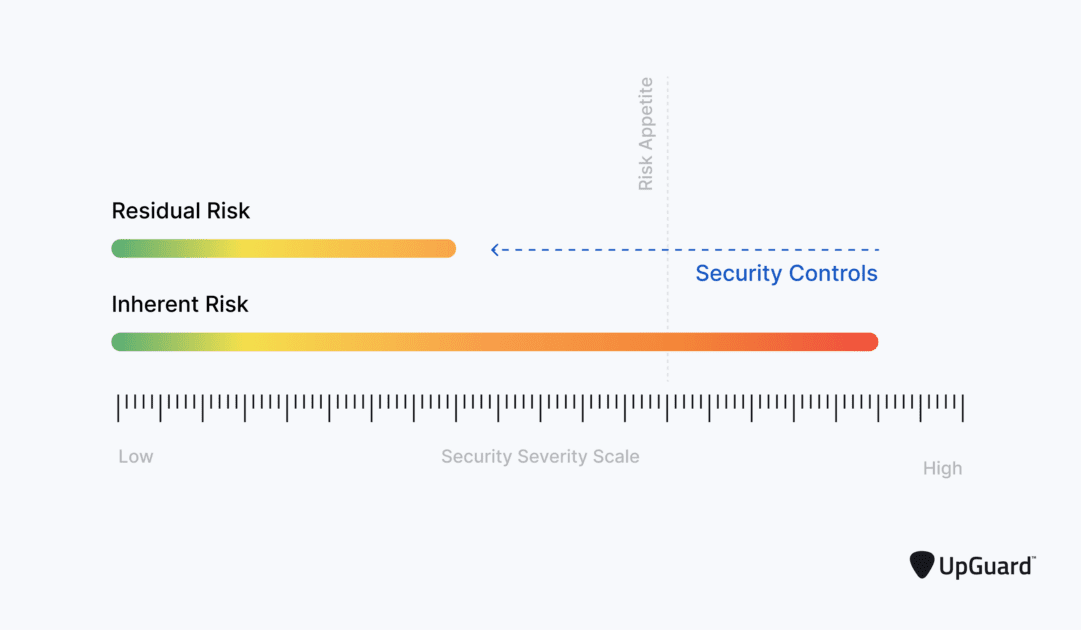

Nøkkelfaser av en hendelsesresponsplan

En hendelsesplan består av en sekvens av faser. Disse spesifiserer trinnene og prosedyrene, handlinger som skal utføres, roller, ansvar og mer.

Forberedelse

Forberedelsesfasen er den mest avgjørende fasen og inkluderer å gi ansatte riktig opplæring som er relevant for deres roller og ansvar. I tillegg inkluderer det å sikre godkjenning og tilgjengelighet av nødvendig maskinvare, programvare, opplæring og andre ressurser på forhånd. Du må også evaluere planen ved å gjennomføre bordøvelser.

Forberedelse betyr en grundig risikovurdering av alle ressurser, inkludert eiendeler som skal beskyttes, opplæring av personalet, kontakter, programvare, maskinvare og andre krav. Den tar også for seg kommunikasjon og alternativer i tilfelle primærkanalen blir kompromittert.

Identifikasjon

Dette konsentrerer seg om hvordan du oppdager uvanlig atferd som unormal nettverksaktivitet, store nedlastinger eller opplastinger som indikerer en trussel. De fleste organisasjoner sliter i denne fasen ettersom det er behov for å identifisere og klassifisere en trussel på riktig måte, samtidig som man unngår falske positiver.

Fasen krever avanserte tekniske ferdigheter og erfaring. I tillegg bør fasen skissere alvorlighetsgraden og potensiell skade forårsaket av en spesifikk trussel, inkludert hvordan man skal reagere på en slik hendelse. Fasen bør også identifisere kritiske eiendeler, potensielle risikoer, trusler og deres innvirkning.

Begrensning

Inneslutningsfasen angir handlingene som skal iverksettes i tilfelle en hendelse. Men det er behov for å være forsiktig for å unngå underreaksjon eller overreaksjon, som er like skadelig. Det er viktig å bestemme den potensielle handlingen basert på alvorlighetsgrad og potensiell påvirkning.

En ideell strategi, for eksempel å ta de riktige skrittene ved å bruke de riktige personene, bidrar til å forhindre unødvendige strømbrudd. I tillegg bør den skissere hvordan man vedlikeholder de rettsmedisinske dataene slik at etterforskere kan fastslå hva som skjedde og forhindre gjentakelse i fremtiden.

Utryddelse

Etter inneslutningen er neste fase å identifisere og adressere prosedyrene, teknologien og retningslinjene som bidro til bruddet. For eksempel bør den skissere hvordan man fjerner trusler som skadelig programvare og hvordan man kan forbedre sikkerheten for å forhindre fremtidige hendelser. Prosessen skal sikre at alle de kompromitterte systemene blir grundig rengjort, oppdatert og herdet.

Gjenopprette

Fasen tar for seg hvordan de kompromitterte systemene skal gjenopprettes til normal drift. Ideelt sett bør dette også inkludere håndtering av sårbarhetene for å forhindre et lignende angrep.

Vanligvis, etter å ha identifisert og utryddet trusselen, må team herde, lappe og oppdatere systemene. Det er også viktig å teste alle systemene for å sikre at de er rene og sikre før du kobler til det tidligere kompromitterte systemet.

Anmeldelse

Denne fasen dokumenterer hendelsene etter et brudd og er nyttig for å gjennomgå gjeldende tiltaksplaner og identifisere svakheter. Følgelig hjelper fasen teamene med å identifisere og adressere hull, og forhindrer at lignende hendelser skjer i fremtiden.

Gjennomgangen bør gjøres regelmessig, etterfulgt av opplæring av personalet, øvelser, angrepssimuleringer og andre øvelser for å bedre forberede team og adressere de svake områdene.

Gjennomgangen hjelper teamene med å finne ut hva som fungerer bra og hva som ikke gjør det, slik at teamene kan løse hullene og revidere planen.

Hvordan lage og implementere en hendelsesresponsplan

Å lage og implementere en hendelsesresponsplan gjør at organisasjonen din raskt og effektivt kan håndtere enhver trussel, og dermed minimere virkningen. Nedenfor er instruksjonene for hvordan du utvikler en god plan.

#1. Identifiser og prioriter dine digitale eiendeler

Det første trinnet er å utføre en risikoanalyse hvor du identifiserer og dokumenterer alle organisasjonens kritiske dataressurser. Etabler de sensitive og viktigste dataene som vil resultere i store økonomiske tap og omdømmetap hvis de blir kompromittert, stjålet eller ødelagt.

Du må deretter prioritere de kritiske eiendelene basert på deres rolle og de som står overfor høyest risiko. Dette gjør det lettere å få ledelsens godkjenning og budsjett når de forstår viktigheten av å beskytte sensitive og kritiske eiendeler.

#2. Identifiser potensielle sikkerhetsrisikoer

Hver organisasjon har unike risikoer som kriminelle kan utnytte og forårsake mest skade og tap. I tillegg varierer ulike trusler fra en bransje til en annen.

Noen risikoområder inkluderer:

Risikoområder Potensielle risikoerPassordpolicyer Uautorisert tilgang, hacking, passordknekking osv. Ansattes sikkerhetsbevissthet Phishing, skadelig programvare, ulovlige nedlastinger/opplastinger Trådløse nettverk Uautorisert tilgang, etterligning, falske tilgangspunkter osv. Tilgangskontroll Uautorisert tilgang, misbruk av privilegier, kontokapring og avsløring av sikkerhetsløsninger Avsløring av system som brannmurer, antivirus osv. Skadelig programvareinfeksjon, cyberangrep, løsepengeprogramvare, ondsinnede nedlastinger, virus, omgå sikkerhetsløsninger osv. Datahåndtering Tap av data, korrupsjon, tyveri, virusoverføring via flyttbare medier osv. E-postsikkerhet Phishing, skadelig programvare, ondsinnede nedlastinger , etc. Fysisk sikkerhet Tyveri eller tap av bærbare datamaskiner, smarttelefoner, flyttbare medier osv.

#3. Utvikle retningslinjer og prosedyrer for respons på hendelser

Etabler enkle og effektive prosedyrer for å sikre at personalet som er ansvarlig for å håndtere hendelsen vet hva de skal gjøre i tilfelle en trussel. Uten et sett med prosedyrer kan personalet fokusere andre steder i stedet for det kritiske området. Nøkkelprosedyrene inkluderer:

- Gi en basslinje for hvordan systemene oppfører seg under normale operasjoner. Ethvert avvik fra dette er en indikasjon på et angrep eller brudd og krever videre undersøkelse

- Hvordan identifisere og begrense en trussel

- Hvordan dokumentere informasjonen om et angrep

- Hvordan kommunisere og varsle ansvarlige ansatte, tredjepartsleverandører og alle interessenter

- Hvordan forsvare systemene etter et brudd

- Hvordan lære opp sikkerhetspersonell og andre ansatte

Ideelt sett skissere lettleste og veldefinerte prosesser som IT-ansatte, medlemmer av sikkerhetsteamet og alle interessenter kan forstå. Instruksjonene og prosedyrene skal være klare og enkle med enkle å følge og implementere handlingsrettede trinn. I praksis fortsetter prosedyrene å endre seg etter hvert som organisasjonen trenger å utvikle seg. Derfor er det viktig å justere prosedyrene deretter.

#4. Opprett et hendelsesresponsteam og definer tydelig ansvar

Det neste trinnet er å sette sammen et responsteam for å ta tak i hendelsen når en trussel oppdages. Teamet bør koordinere responsoperasjonen for å sikre minimal nedetid og påvirkning. Nøkkelansvar inkluderer:

- En teamleder

- Kommunikasjonsleder

- IT-sjef

- Lederrepresentant

- Juridisk representant

- PR

- Menneskelige ressurser

- Den ledende etterforskeren

- Dokumentasjonsleder

- Tidslinjeleder

- Eksperter på trussel- eller bruddreaksjoner

Ideelt sett bør teamet dekke alle aspekter av hendelsesresponsen med klart definerte roller og ansvar. Alle interessenter og respondenter må kjenne til og forstå deres roller og ansvar når det er en hendelse.

Planen bør sikre at det ikke er konflikter og at det er en skikkelig opptrappingspolicy basert på hendelsen, alvorlighetsgrad, krav til ferdigheter og individuelle evner.

#5. Utvikle en riktig kommunikasjonsstrategi

Tydelig kommunikasjon er avgjørende for å sikre at alle er på samme side når det er et problem. Strategien bør spesifisere kanalene som skal brukes for å kommunisere og medlemmene å vite om en hendelse. Skisser tydelig trinnene og prosedyrene samtidig som du holder dette så enkelt som mulig.

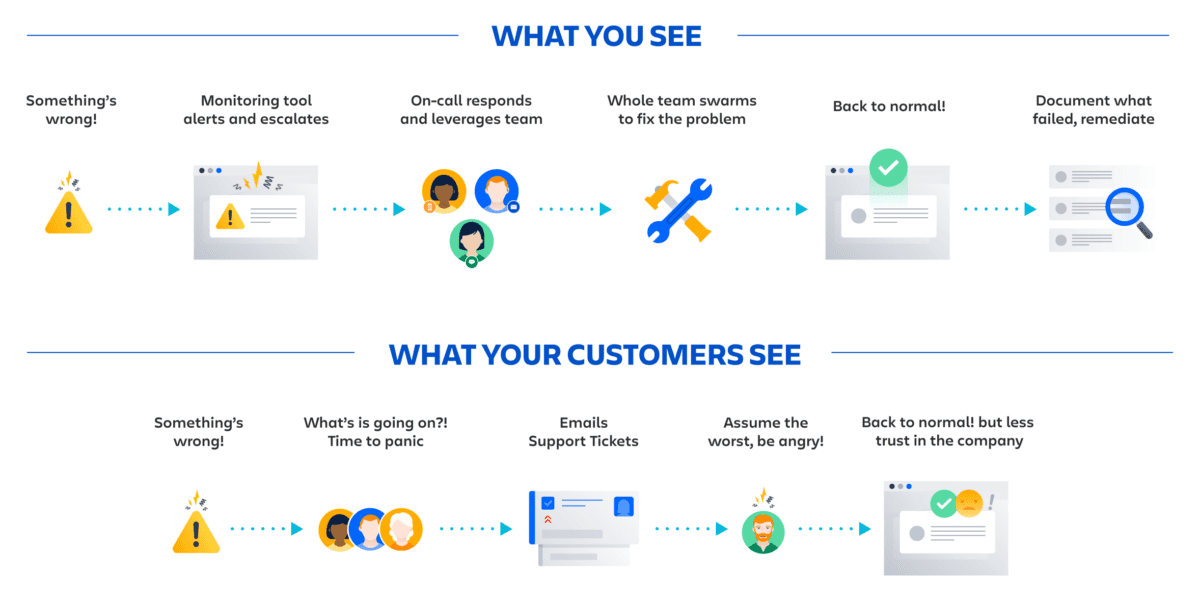

Hendelseskommunikasjon Bilde: Atlassian

Hendelseskommunikasjon Bilde: Atlassian

Utvik også en plan med et sentralisert sted hvor medlemmer av sikkerhetsteamet og andre interessenter kan få tilgang til hendelsesresponsplanene, svare på hendelser, logge hendelser og finne nyttig informasjon. Unngå en situasjon der personalet må logge inn på flere forskjellige systemer for å reagere på en hendelse siden dette reduserer produktiviteten og kan skape litt forvirring.

Definer også tydelig hvordan sikkerhetsteam kommuniserer med driften, ledelsen, tredjepartsleverandører og andre organisasjoner som pressen og rettshåndhevelsesorganer. Det er også viktig å etablere en backup-kommunikasjonskanal i tilfelle den primære er kompromittert.

#6. Selg hendelsesresponsplanen til ledelsen

Du trenger ledelsens godkjenning, støtte og budsjett for å implementere planen din. Når du har planen på plass, er det på tide å presentere den for toppledelsen og overbevise dem om dens betydning for å ivareta organisasjonens eiendeler.

Ideelt sett, uavhengig av størrelsen på organisasjonen, må toppledelsen støtte hendelsesresponsplanen for at du skal komme videre. De må godkjenne den ekstra økonomien og ressursene som kreves for å håndtere sikkerhetsbrudd. Få dem til å forstå hvordan implementering av planen sikrer kontinuitet, samsvar og redusert nedetid og tap.

#7. Trene personalet

Etter å ha laget responsplanen for hendelser, er det på tide å lære opp IT-personalet og andre ansatte til å skape bevissthet og fortelle dem hva de skal gjøre i tilfelle et brudd.

Alle ansatte, inkludert ledelsen, bør være klar over risikoen ved usikre nettbaserte praksiser og bør få opplæring i hvordan de identifiserer phishing-e-poster og andre sosiale ingeniørtriks angripere utnytter. Etter opplæringen er det viktig å teste effektiviteten til IRP og trening.

#8. Test hendelsesresponsplanen

Etter å ha utviklet hendelsesresponsplanen, test den og sørg for at den fungerer etter hensikten. Ideelt sett kan du simulere et angrep og fastslå om planen er effektiv. Dette gir en mulighet til å løse eventuelle hull, enten det er verktøy, ferdigheter eller andre krav. I tillegg hjelper det å verifisere om inntrengningsdeteksjons- og sikkerhetssystemene kan oppdage og sende umiddelbare varsler når en trussel oppstår.

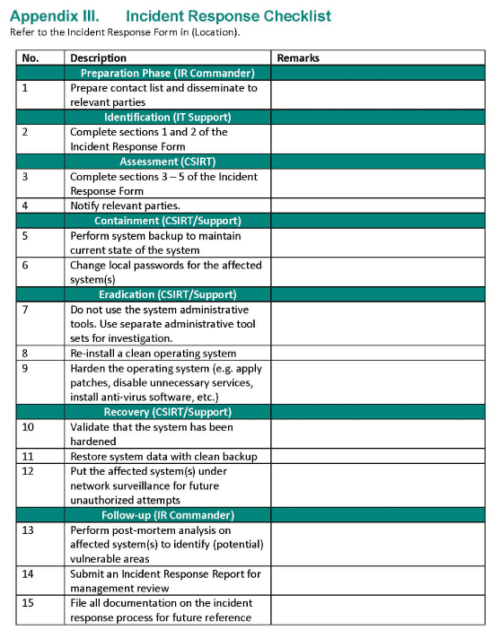

Svarmaler for hendelse

Malen for hendelsesresponsplan er en detaljert sjekkliste som beskriver trinnene, handlingene, rollene og ansvaret som kreves for å håndtere sikkerhetshendelser. Det gir et generelt rammeverk som enhver organisasjon kan tilpasse for å passe sine unike krav.

I stedet for å lage planen fra bunnen av, kan du bruke en standardmal for å definere de nøyaktige og effektive trinnene for å oppdage, dempe og minimere effekten av et angrep.

Mal for responsplan for hendelse Bilde: F-Secure

Mal for responsplan for hendelse Bilde: F-Secure

Den lar deg tilpasse og utvikle en plan som dekker organisasjonens unike behov. Men for at planen skal være effektiv, må du regelmessig teste og gjennomgå den med alle interessenter, inkludert interne avdelinger og eksterne team som løsningsleverandører.

De tilgjengelige malene har ulike komponenter som organisasjoner kan tilpasse for å passe deres unike struktur og krav. Nedenfor er imidlertid noen ikke-omsettelige aspekter som hver plan må inkludere.

- Planens formål og omfang

- Trusselscenarier

- Hendelsesteamet

- Individuelle roller, ansvar og kontakter

- Hendelsesprosedyrer

- Inneslutning, reduksjon og gjenoppretting av trusler

- Varsler

- Opptrapping av hendelsen

- Lærdom

Nedenfor er noen populære maler du kan laste ned og tilpasse for organisasjonen din.

Konklusjon

En effektiv responsplan for hendelser minimerer virkningen av et sikkerhetsbrudd, forstyrrelser, mulige juridiske og industrielle bøter, tap av omdømme og mer. Viktigst av alt, det gjør det mulig for organisasjonen å komme seg raskt etter hendelser og overholde ulike forskrifter.

Å skissere alle trinnene bidrar til å effektivisere prosessene og redusere responstiden. Videre lar det organisasjonen evaluere systemene sine, forstå sikkerhetsstillingen og løse hull.

Deretter kan du sjekke ut de beste verktøyene for respons på sikkerhetshendelser for små og store bedrifter.